Устройство распределительной рамы и фальшпола в ЦОД

В промышленных, офисных и других нежилых помещениях часто возникает необходимость установки тяжелого оборудования (банкоматы, станки, рентген-аппараты, и т.п.). При этом может произойти превышение допустимой нагрузки, приходящейся на 1 кв. м. пола (средний показатель 200-500 кг/м). Соответственно, для снижения нагрузки применяется специальная рама, которая перераспределяет нагрузки на перекрытие.

Для чего необходима разгружающая рама?

- Установка различного промышленного оборудования;

- Установка промышленных станков;

- Банкоматов;

- Торговых автоматов;

- Медицинского оборудования(томографы, ренгеновские аппараты).

При небольших габаритах, данная аппаратура имеет вес, превышающий допустимые нагрузки на 1 м2 плит перекрытия.

Перед началом работ по установке такого оборудования на перекрытия монтируется разгружающая рама.

Служит она для того, чтобы распределять вес оборудования на большую площадь перекрытия.

Методика устройства разгружающей рамы:

В первую очередь инженер проектирует раму распределения нагрузки. Делая расчет максимальной нагрузки на 1 м2 перекрытия и общую нагрузку на все перекрытое помещение.

Далее расчитывается размер и материалы металлоконструкций, разгружающей рамы. Чертежи рамы,по которым выполняется расчет.

Металлическая рама представляет из себя трубу П-образного сечения. Во время установки- монтируется; крепится листами металла — приваривается. Таким образом образуется единый пол над существующей плитой.

В данном случае перед нашими специалистами стояла задача сделать раму и фальшпол для центра обработки данных. Проектная максимальная нагрузка на 1 метр перекрытия в здании составляла 800 кг/м., что само по себе ни мало. Однако в небольшом помещении предполагалось установить серверное оборудование, а также батарейные шкафы для источников бесперебойного питания общей массой около 12 тонн.

Непосредственно рама состояла из металлических труб 80х80х8, которые скреплялись между собой посредством сварки. Поверх конструкции укладывались металлические листы, служившие основанием для фальшпола, внутреннее пространство которого использовалось для размещения коммуникаций и системы пожаротушения.

Фото работ:

Конструктивно данный фальшпол выполнялся так. На металлические листы клеились его опоры, которые дополнительно связывались между собой стрингерами. Верхним покрытием служили плиты 1162х600х600 мм. По торцу панелей фальшпола использовалась уплотнительная лента — для стабилизации и герметизации подпольного пространства.

Назначение, общее устройство рамы — Студопедия.Нет

Nbsp; Нефтекамская автомобильная школа “Добровольное общество содействия армии, авиации и флоту России” ========================================================= ЛЕКЦИЯ по дисциплине «УСТРОЙСТВО И ТЕХНИЧЕСКОЕ ОБСЛУЖИВАНИЕ

ТРАНСПОРТНЫХ СРЕДСТВ»

Тема № 5. Несущая система

Несущая система

Занятие № 5.1. Ходовая часть

по подготовке специалистов по ВУС-837 «водители транспортных средств категории «С»

Нефтекамск 2017

Тема № 5. Несущая система (СЛАЙД №1)

Занятие № 5.1. Ходовая часть

Учебные вопросы (СЛАЙД № 2)

- Назначение, устройство ходовой части.

- Назначение, устройство рамы.

- Передний управляемый мост.

- Виды подвесок, назначение и устройство.

- Назначение и работа амортизаторов.

- Назначение и устройство передней подвески автомобиля.

- Работа деталей передней подвески, углы установки передних колес.

- Устройство и работа задней подвески.

- Работа деталей подвески.

Время: 2 часа.

Место проведения: аудитория.

Вид занятия: лекция.

Методические указания.

Обосновывать обучаемым важность рассматриваемого учебного вопроса. Основные положения давать под запись в конспект.

Приводить конкретные примеры из опыта эксплуатации автомобилей.

Обратить внимание на правильность ведения конспектов.

Учебный материал излагать с использованием кадров в Microsoft PowerPoint, схем и плакатов.

Поддерживать связь с аудиторией.

Контроль качества усвоения учебного материал производить кратким опросом по изложенному материалу.

Подводить итог рассмотренного вопроса и приступать к изложению следующего учебного вопроса.

Сделать выводы по материалу занятия, подвести итог занятия, ответить на вопросы обучаемых. Дать задание на самостоятельную работу.

Введение

Ходовая часть колесных машин в процессе эксплуатации подвержена постоянному воздействию динамических знакопеременных нагрузок, которые особенно велики при движении по разбитым дорогам и бездорожью.

В процессе эксплуатации машин происходят изменения в работе механизмов трансмиссии, ходовой части и органов управления. Эти изменения приводят к снижению коэффициента полезного действия отдельных механизмов, увеличению расхода эксплуатационных материалов, ухудшению динамических качеств, экономичности машины, характеристик безопасности движения.

Поэтому знание устройства ходовой части автомобиля, ее технического обслуживания являются важными вопросами эксплуатации автомобиля в целом.

Вопросам устройства и действия элементов ходовой части посвящено это занятие.

Учебный вопрос № 1.

Назначение, общее устройство ходовой части.

Движение автомобиля по неровностям дороги, особенно на высоких скоростях, сопряжено с действием на его механизмы, перевозимый груз и людей значительных, оказывающих отрицательное воздействие динамических нагрузок.

Для уменьшения отрицательного воздействия, обеспечения согласованной и долговечной работы всех механизмов и систем в идеале необходимо иметь:

— жесткое, достаточно прочное и легкое основание, предназначенное для связи отдельных элементов конструкции автомобиля, воспринимающее все действующие на него при движении силы и моменты и испытывающее минимальные деформации;

— упругую связь между колесами и основанием, способную не только смягчать, но и гасить возникающие при движении колебания, а также надежно передавать действующие на колеса силы и моменты;

— установку колес одной оси, обеспечивающую постоянство дорожного просвета и предотвращающую самопроизвольное отклонение колес от заданной траектории движения.

Все перечисленные функции призвана выполнять ходовая часть.

Ходовая часть автомобиля служит для обеспечения поступательного движения автомобиля, смягчения и поглощения толчков и ударов, возникающих при движении по неровной дороге. (СЛАЙД № 4)

Состав ходовой части автомобиля: рама; подвеска; балка мостов; колесный движитель (рис. 1).

Рис. 1. Состав ходовой части автомобиля: (СЛАЙД № 5)

1- рама; 2 — подвеска; 3- балка мостов; 4 — колесный движитель.

Выводы по вопросу.

Учебный вопрос № 2

Назначение, общее устройство рамы

Рама является основанием автомобиля его несущей системой, на которую устанавливаются все агрегаты, кабина и кузов (рис. 2).

Рис. 2. Рама автомобиля (СЛАЙД № 7)

Рама автомобиля КАМАЗ-4310 (рис. 3) для обеспечения установки силового агрегата в передней части расширена. Лонжероны соединены пятью поперечинами 4, 6, 7, 9 и 11. Рама в месте крепления задней подвески, где находится четвертая поперечина 9, усилена косынками 8 и 10. Вместо буксирных крюков устанавливаются две буксирные вилки 3 с пальцами 2.

3) для обеспечения установки силового агрегата в передней части расширена. Лонжероны соединены пятью поперечинами 4, 6, 7, 9 и 11. Рама в месте крепления задней подвески, где находится четвертая поперечина 9, усилена косынками 8 и 10. Вместо буксирных крюков устанавливаются две буксирные вилки 3 с пальцами 2.

Рама автомобиля Урал-4320 (рис. 4) имеет шесть поперечин. Первая 3, вторая 24, третья 22 и четвертая 10 поперечины имеют трубчатое сечение. Пятая 12 и шестая 15 поперечины штампованные двутаврового и швеллерного сечения. Шестая поперечина съемная. Вторая трубчатая поперечина используется для крепления задней опоры кабины. В местах крепления балансирной подвески, задних кронштейнов передних рессор и заднего кронштейна основного топливного бака установлены усилители лонжеронов 8, 11. Тягово-сцепное устройство крепится в специальной поперечине 16.

Рис. 3. Рама автомобиля КамАЗ-4310 (СЛАЙД № 8)

1 – передний буфер; 2 – буксирный палец; 3 – буксирная вилка; 4, 6, 7, 9, 11 – поперечины; 5, 13 – лонжероны; 8, 10 – косынки; 12 – задний буфер; 14 – пресс-масленка; 15 и 17 – нажимные кольца буфера; 16 – резиновый буфер; 18 – цепь шплинта замка; 19– шплинт замка; 20 – собачка защелки; 21 – ось защелки крюка; 22 – защелка; 23 – крюк; 24 – гайка крюка; 25 –корпус с крышкой; 26 – шплинт гайки крюка; 27 – колпак гайки крюка

Рис. 4. Рама автомобиля Урал-4320 (СЛАЙД № 9)

4. Рама автомобиля Урал-4320 (СЛАЙД № 9)

1 – передний буфер; 2 – буксирный крюк; 3, 10, 12, 15, 22, 24 – поперечины; 4, 5, 6, 29 – кронштейн опоры двигателя; 7, 28 – кронштейны амортизатора; 8, 11 – усилители лонжерона; 9 — задняя опора кабины; 13, 19 – лонжероны; 14 – нижний угольник платформы; 16 – поперечина ТСУ; 17 – кронштейн буфера заднего моста; 18 – левый кронштейн балансира; 20, 23 – кронштейны основного топливного бака; 21 – кронштейн воздушных баллонов; 25 – кронштейн пневмоусилителя; 26, 31 – кронштейны передней подвески; 27 – кронштейн дополнительного буфера; 30 — кронштейн буфера передней рессоры

Выводы по вопросу.

Учебный вопрос № 3

Передний ведущий мост состоит из: картера, главной передачи, дифференциала, полуосей (рис. 5).

Учитывая, что крутящий момент от дифференциала к ступицам колес должен передаваться под изменяющимся углом, каждая из полуосей расчленена. Между двумя частями полуоси установлен шарнир равных угловых скоростей.

Между двумя частями полуоси установлен шарнир равных угловых скоростей.

Рис.5. Передний мост автомобиля (СЛАЙД № 11)

Устройство переднего моста автомобиля Камаз представлено на рис. 7.

Рис.6. Передний мост автомобиля КамАЗ-4310 (СЛАЙД № 12)

1 – кран запора воздуха; 2 – цапфа; 3 – контргайка подшипников; 4 – замковые шайбы; 5 – ведущий фланец; 6 – гайка подшипников; 7 – ступица с тормозным барабаном; 8 – кольцо; 9 – щиток тормозного механизма; 10 – корпус поворотного кулака; 11, 39 – гайка; 12 – пресс-маслёнка; 13 – шкворень; 14 – болт; 15 – верхняя накладка поворотного кулака; 16 – регулировочный рычаг; 17 – картер переднего моста; 18 – шаровая опора поворотного кулака; 19 – внутренняя полуось шарнира; 20 – вкладыш внутреннего кулака шарнира; 21 – диск шарнира; 22 – пружина манжеты; 23 – манжета; 24 – уплотнительное кольцо; 25 – распорное кольцо; 26 – крышка блока уплотнения; 27 – прокладка; 28 – обойма блока уплотнений; 29 – регулировочные прокладки; 30 – нижняя накладка кулака; 31, 34, 35 – подшипники; 32 – манжета; 33 – болт; 36 – прокладка ведущего фланца; 37 – стопорная шайба; 38 – втулка разжимная; 40 – наружная полуось шарнира

Шарниры равных угловых скоростей обеспечивают передачу крутящего момента, равномерное вращение ведомого вала и поворот управляемых колес.

Картер переднего моста 17 отлит как одно целое с левым коротким кожухом полуоси. Правый кожух запрессован в картер моста. К фланцам кожухов полуоси на шпильках прикреплены шаровые опоры с приваренными шкворнями. В шаровые опоры запрессованы бронзовые втулки, в которых установлены внутренние кулаки шарниров равных угловых скоростей.

| Крутящий момент от внутреннего кулака 5 (рис. 7) к наружному 1 передается через шарнир равных угловых скоростей. Полуоси всех мостов полностью разгруженные. К фланцам ступиц шпильками прикреплены тормозные барабаны и диски колес. |

Рис. 7. Шарнир равных угловых скоростей: (СЛАЙД № 13)

1 — наружный кулак шарнира; 2 — вкладыш наружного кулака; 3 — диск шарнира; 4 — вкладыш внутреннего кулака; 5 — внутренний кулак шарнира.

Выводы по вопросу.

Учебный вопрос № 4

РАМЫ МОТОВОЗОВ И АВТОДРЕЗИН

содержание . .

40

41

42

43

44

45

46

47

48

49 50

..

.

40

41

42

43

44

45

46

47

48

49 50

..

ГЛ ABA VI

РАМЫ, УДАРНО-УПРЯЖНЫЕ ПРИБОРЫ И КУЗОВА

1.

РАМЫ МОТОВОЗОВ И АВТОДРЕЗИН

Рама машины служит для размещения и закрепления двигателя, силовой передачи, кузова и другого оборудования. Она воспринимает вес оборудования и перевозимого груза, а также тяговые и тормозные усилия.

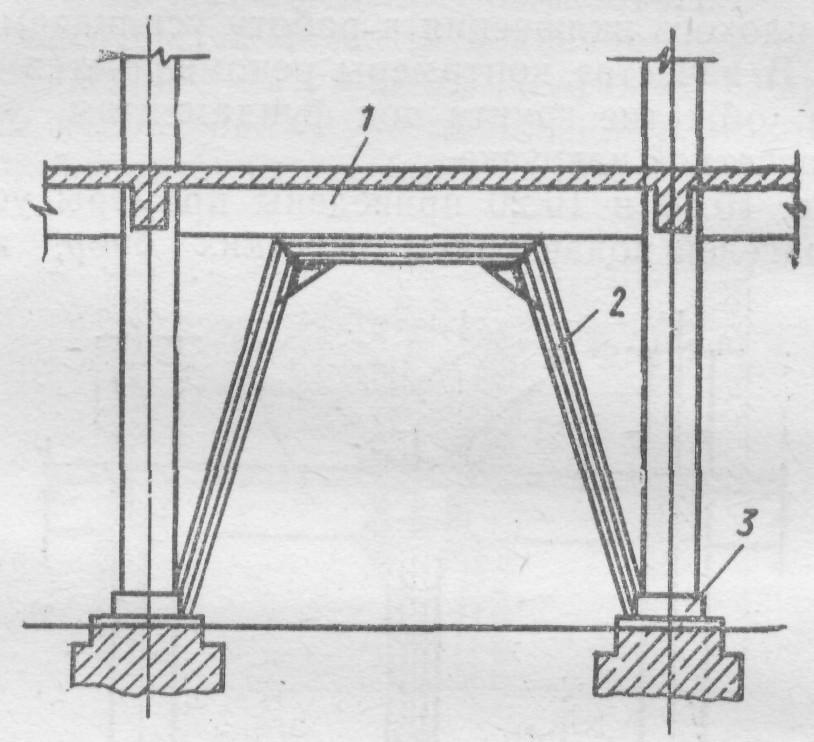

Рис. 66. Рама мотовоза М К/2-15

Рама мотовоза М К/2-15 (рис. 66) сварной конструкции состоит из

двух частей: основной рамы и двух приваренных к ней

подрамников. Два несущих продольных швеллера 4 основной рамы соединяют

по концам буферными швеллерами 2, а в середине — поперечными швеллерами

19, 24 и 17, который связан с задним буферным швеллером диагональными

швеллерами 18, а с передним — двумя

моторными швеллерами 9, служащими также для

установки двигателя и коробки реверса.

К буферным брусьям привариваются лобовые швеллеры 1, а к несущим швеллерам 4 — продольные швеллеры 7 подрамника, связанные между собой и с основной рамой поперечными швеллерами 8 и 16. Расстояние между боковыми поверхностями швеллеров, к которым прикрепляются рессорные кронштейны, устанавливается 1 902 мм.

Лобовые швеллеры рамы связываются с поперечными швеллерами подрамника продольными швеллерами 5, а диагональные — уголками 28.

Для крепления кузова, балластного ящика и создания необходимых размеров

рамы вдоль нее с двух сторон к продольным швеллерам 4 посредством

кронштейнов 14 привариваются обвязочные угольники 3. Кроме того, к раме

привариваются детали вспомогательного назначения — буксовые направляющие

12, кронштейны 20 горизонтальных тормозных рычагов, угольники 13 и

швеллеры 11 тормозной колонки, угольники 6 для подвески грузов, угольник

10 для крепления двигателя, угольники 15 для подвески тормозного

цилиндра, угольники 21 и державки 22 для подвески тормозных рычагов,

платиков 23 под рессорные кронштейны, кронштейны 25 для поддержки

хвостовика тягового крюка, поручни сцепщика 26 и сцепные скобы 27 для

сцепки с платформами типа УП.

Рама грузовой дрезины не имеет подрамников и поэтому все детали располагаются на продольных швеллерах.

Для размещения сцепки и буферов буферные брусья приподняты над верхней кромкой рамы. Для увеличения прочности рамы в вертикальной плоскости к несущим продольным швеллерам снизу привариваются уголки, образующие треугольную систему раскосов с колонкой посередине (шпренгель).

содержание .. 40 41 42 43 44 45 46 47 48 49 50 ..

Как сгенерировать различные фреймы устройств в Chrome для демонстрации адаптивных веб-сайтов и приложений

Если вы следили за блогом, то знаете, что последние несколько месяцев я был занят созданием шаблонов портфолио для разработчиков и программистов. Если нет, вы можете проверить их здесь и здесь. Я делюсь ими на Reddit и получаю некоторые фанатичные отзывы, и один из вопросов, который мне постоянно задают, — где я беру кадры устройств и изображения для своих шаблонов. В этом посте я хочу рассказать, как я генерирую (большинство) из них с помощью инструментов разработчика Chrome.

Если нет, вы можете проверить их здесь и здесь. Я делюсь ими на Reddit и получаю некоторые фанатичные отзывы, и один из вопросов, который мне постоянно задают, — где я беру кадры устройств и изображения для своих шаблонов. В этом посте я хочу рассказать, как я генерирую (большинство) из них с помощью инструментов разработчика Chrome.

Убедиться, что рекрутеры и потенциальные клиенты знают, что вы можете создавать и / или проектировать адаптивные веб-сайты, важно для любого современного веб-разработчика, и простое включение таких навыков, как «Bootstrap», не поможет. Наши читатели не всегда технически подкованы, поэтому мы должны объяснить им это, а картинка, как они говорят, говорит тысячу слов.

Для мобильных устройств и планшетов я использую инструменты разработчика Chrome для создания изображений, которые демонстрируют мои проекты во всей их гибкости. Вот как это делается.

1. Перейдите на свой веб-сайт в браузере Chrome.

В этом примере я буду использовать свой последний побочный проект mydevportfol. io

io

2. Откройте инструменты разработчика Chrome

Мне нравятся сочетания клавиш, поэтому при использовании CMD + ALT + J на Mac и CTRL + SHIFT + J в Windows открывается окно инструментов разработчика.

3. Переключить панель инструментов устройства

Панель инструментов устройства — это место, где происходит волшебство. Откройте его, щелкнув значок на изображении выше, или используйте CMD + SHIFT + M, чтобы открыть его на Mac, или CTRL + SHIFT + M в Windows.

Нам нужно убедиться, что он включен, чтобы Chrome показывал нам фрейм устройства, обернутый вокруг нашего адаптивного сайта. Я считаю, что это отличный инструмент для общего развития, поскольку он помогает получить представление о масштабе пользовательского интерфейса.

Когда вы впервые откроете панель инструментов устройства, она, скорее всего, будет установлена на «отзывчивый». Мы можем изменить это в раскрывающемся меню, выбрав из ряда устройств как Android, так и Apple.

На момент написания этого блога некоторые фреймы устройств недоступны, например iPhone X, но они появятся в предстоящем обновлении Chrome.

6. Разрешите Chrome сделать снимок экрана

Chrome имеет функцию, позволяющую сделать снимок экрана вашей текущей страницы, который будет включать фрейм устройства. Чертовски круто.

А как насчет iMac?

Вышеупомянутый метод будет работать для создания снимков экрана с фреймами мобильных устройств Android и Apple, а также iPad от Apple. Однако мы не можем (пока) создать его для ноутбуков или настольных устройств. Для этого нам понадобятся некоторые навыки редактирования фотографий.Я предпочитаю Sketch, но не стесняйтесь использовать Photoshop, если он у вас есть и вы можете его использовать, или GIMP (бесплатная альтернатива).

Photoshop / Метод эскиза

Мы можем использовать технику, описанную выше, для создания снимков экрана в любом разрешении, которое нам нравится. Итак, в случае с iMac, давайте использовать 1920×1280 (я знаю, что это соответствует кадру ниже). Верните режим «отзывчивый» на панели инструментов устройства и введите разрешение.

Итак, в случае с iMac, давайте использовать 1920×1280 (я знаю, что это соответствует кадру ниже). Верните режим «отзывчивый» на панели инструментов устройства и введите разрешение.

Это разрешение даст вам правильное соотношение сторон, которое хорошо впишется в рамку устройства iMac ниже.Конечно, потребуется некоторая работа в Photoshop или Sketch, и не забудьте сжать результат.

Бонус: метод Данннка

Dunnnk — это фантастический небольшой веб-сайт, который позволит вам создавать изображения веб-сайтов и приложений в реальных сценариях. Это очень эффективно, но вам понадобятся скриншоты вашего сайта в соответствующем разрешении, чтобы он работал нормально. Просто используйте методы, которые я описал выше, и это должно дать вам четкий пример того, как ваш сайт используется в дикой природе на множестве устройств.

Я что-то пропустил? Вы пришли сюда ради чего-то, чего я не затронул? Дайте мне знать в Twitter @cderm. 😉

Загрузка и выгрузка драйверов устройств (Windows 10) — Windows Security

- 3 минуты на чтение

В этой статье

Относится к

Описывает передовой опыт, расположение, значения, управление политиками и соображения безопасности для Загрузка и выгрузка драйверов устройств. Параметр политики безопасности.

Номер ссылки

Этот параметр политики определяет, какие пользователи могут динамически загружать и выгружать драйверы устройств. Это право пользователя не требуется, если подписанный драйвер для нового оборудования уже существует в файле driver.cab на устройстве. Драйверы устройств запускаются как код с высоким уровнем привилегий. Windows поддерживает спецификации Plug and Play, которые определяют, как компьютер может обнаруживать и настраивать новое добавленное оборудование, а затем автоматически устанавливать драйвер устройства. До Plug and Play пользователям нужно было вручную настраивать устройства, прежде чем подключать их к устройству.Эта модель позволяет пользователю подключать оборудование, затем Windows ищет соответствующий пакет драйверов устройства и автоматически настраивает его для работы, не мешая другим устройствам.

Поскольку программное обеспечение драйвера устройства работает так, как если бы оно было частью операционной системы с неограниченным доступом ко всему компьютеру, очень важно, чтобы были разрешены только известные и авторизованные драйверы устройств.

Константа: SeLoadDriverPrivilege

Возможные значения

- Пользовательский список учетных записей

- Значения по умолчанию

- Не определено

Лучшие практики

- Из-за потенциальной угрозы безопасности не назначайте это право пользователю, группе или процессу, которым вы не хотите брать на себя управление системой.

Расположение

Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя

Значения по умолчанию

По умолчанию этот параметр — «Администраторы» и «Операторы печати» на контроллерах домена и «Администраторы» на автономных серверах.

В следующей таблице перечислены фактические и действующие значения политики по умолчанию. Значения по умолчанию также перечислены на странице свойств политики.

| Тип сервера или GPO | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Администраторы Операторы печати |

| Настройки по умолчанию для автономного сервера | Администраторы |

| Эффективные настройки контроллера домена по умолчанию | Администраторы Операторы печати |

| Действующие настройки рядового сервера по умолчанию | Администраторы |

| Эффективные настройки по умолчанию для клиентского компьютера | Администраторы |

Управление политиками

В этом разделе описаны функции, инструменты и рекомендации, которые помогут вам управлять этой политикой.

Для того, чтобы этот параметр политики вступил в силу, перезапуск устройства не требуется.

Любое изменение в назначении прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Групповая политика

Параметры применяются в следующем порядке через объект групповой политики (GPO), который перезапишет параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики OU

Если локальный параметр неактивен, это означает, что этот параметр в настоящее время контролируется объектом групповой политики.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать меры противодействия и возможные негативные последствия реализации мер противодействия.

Уязвимость

Драйверы устройств запускаются как высокопривилегированный код. Пользователь с правом Загрузка и выгрузка драйверов устройств может непреднамеренно установить вредоносное ПО, которое маскируется под драйвер устройства. Администраторы должны проявлять осторожность и устанавливать только драйверы с проверенной цифровой подписью.

Примечание: Вы должны иметь это право или быть членом локальной группы администраторов, чтобы установить новый драйвер для локального принтера или управлять локальным принтером и настроить параметры по умолчанию для таких параметров, как двусторонняя печать.

Контрмера

Не назначайте права пользователя Загрузка и выгрузка драйверов устройств любому пользователю или группе, кроме администраторов на рядовых серверах. На контроллерах домена не назначайте это право пользователя какому-либо пользователю или группе, кроме администраторов домена.

Возможное воздействие

Если удалить права пользователя Загрузка и выгрузка драйверов устройств из группы «Операторы печати» или других учетных записей, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в вашей среде. Вы должны убедиться, что делегированные задачи не пострадают.

0day уязвимость (бэкдор) в прошивке для видеорегистраторов, сетевых видеорегистраторов и IP-камер на базе Xiaongmai / Хабр

Это полное раскрытие недавнего бэкдора, интегрированного в устройства DVR / NVR, построенные на базе HiSilicon SoC с прошивкой Xiaongmai.Описанная уязвимость позволяет злоумышленнику получить доступ к корневой оболочке и полный контроль над устройством. Формат полного раскрытия информации для этого отчета был выбран из-за отсутствия доверия к поставщику. Доказательство концептуального кода представлено ниже.

Предыдущая работа и исторический контекст

В самых ранних известных версиях был включен доступ по telnet со статическим паролем root, который можно было восстановить из образа прошивки с (относительно) небольшими вычислительными затратами. Об этой уязвимости говорилось в предыдущей статье автора в 2013 году.В 2017 году Иштван Тот провел всесторонний анализ прошивки цифрового видеорегистратора. Он также обнаружил уязвимость удаленного выполнения кода на встроенном веб-сервере и многие другие уязвимости. Стоит отметить, что производитель проигнорировал раскрытие информации.

В более поздних версиях прошивки по умолчанию отключены доступ через Telnet и порт отладки (9527 / tcp). Вместо этого у них был открытый порт 9530 / tcp, который использовался для приема специальной команды для запуска демона telnet и включения доступа к оболочке со статическим паролем, который одинаков для всех устройств.Такой случай освещен в следующих статьях:

В самых последних версиях прошивки есть открытый порт 9530 / tcp, который прослушивает специальные команды, но для их фиксации требуется криптографическая аутентификация типа запрос-ответ. Это предмет фактического раскрытия.

Технические характеристики

Обсуждаемые уязвимые устройства DVR / NVR / IP-камеры работают под управлением Linux с минимальным набором утилит, предоставляемым busybox, основным видеоприложением

Sofia и небольшим набором специальных дополнительных утилит, отвечающих за поддержку работы устройства.Оборудование имеет процессор на базе ARM от десятков до сотен мегабайт оперативной памяти. Устройство с уязвимой прошивкой имеет процесс macGuarder или dvrHelper , выполняющий и принимающий соединения через TCP-порт 9530. Код и строки журнала предполагают, что macGuarder раньше был отдельным процессом, но позже его функции были объединены в процесс dvrHelper как отдельный поток.

Стоит отметить, что в более ранних версиях прошивки процесс dvrHelper был скомпилирован в busybox как дополнительный апплет.Принимая во внимание, что busybox имеет лицензию GNU GPL, возможно, что нарушение лицензии имеет место из-за того, что программное обеспечение dvrHelper распространялось без исходного кода.

Успешный процесс активации бэкдора следующий:

- Клиент открывает соединение с портом TCP-порт 9530 устройства и отправляет строку

OpenTelnet: OpenOnceс добавлением байта, указывающего общую длину сообщения. Этот шаг является последним для предыдущих версий бэкдора. Если после этого шага ответа нет, возможно, telnetd уже был запущен. Сервер (устройство) - отвечает строкой

randNum: XXXXXXXX, гдеXXXXXXXX— 8-значное случайное десятичное число. - Клиент использует свой предварительный общий ключ и создает ключ шифрования как конкатенацию полученного случайного числа и PSK.

- Клиент шифрует случайное число с помощью ключа шифрования и отправляет его после строки

randNum:. Ко всему сообщению добавляется байт, указывающий общую длину сообщения. Сервер - загружает тот же общий ключ из файла

/ mnt / custom / TelnetOEMPasswdили использует ключ по умолчанию2wj9fsa2, если файл отсутствует. - Сервер выполняет шифрование случайного числа и проверяет, что результат идентичен строке от клиента. В случае успеха сервер отправляет строку

verify: OKилиverify: ERRORв противном случае. - Клиент шифрует строку

Telnet: OpenOnce, добавляет к ней байты общей длины,CMD:строку и отправляет на сервер. - Сервер извлекает и дешифрует полученную команду. Если результат дешифрования равен строке

Telnet: OpenOnce, он отвечаетOpen: OK, включает порт отладки 9527 и запускает демон telnet.

Весь процесс аутентификации может напоминать некую разновидность аутентификации запрос-ответ HMAC, за исключением того, что он использует симметричный шифр вместо хеша. Этот конкретный симметричный шифр напоминает некоторый вариант 3DES-EDE2 для ключей длиной более 8 байтов и похож на простой DES для более коротких ключей.

Легко видеть, что все, что клиентам необходимо для успешной аутентификации, — это знание PSK (который является обычным и может быть получен из прошивки в виде открытого текста) и реализация этого симметричного блочного шифра.Восстановление этой реализации симметричного шифра наиболее сложно, но это было достигнуто в ходе этого исследования. Исследования и тесты проводились с использованием этого набора инструментов:

- Ghidra 9.1.1 от NSA (https://ghidra-sre.org/) — набор для проверки исполняемого двоичного кода.

- QEMU (точнее qemu-user в Debian chroot — https://www.qemu.org/) — программное обеспечение, которое позволяет прозрачно исполнять двоичные файлы сторонней архитектуры (ARM) на хосте.

- Общие утилиты и набор инструментов GNU.

После активации демон telnet очень вероятно, что он примет одну из следующих пар логин / пароль:

Эти пароли можно восстановить как из прошивки, так и путем перебора хешей в файле

/ etc / passwd . Современный GPGPU потребительского уровня с hashcat способен находить предварительный образ для хеширования за считанные часы. Порт отладки 9527 принимает тот же логин / пароль, что и веб-интерфейс, а также обеспечивает доступ к оболочке и функции для управления устройством. Говоря об учетных записях веб-интерфейса, злоумышленник может сбросить пароль или получить хэши паролей из файлов / mnt / mtd / Config / Account * .Хеш-функция была описана в предыдущем исследовании Иштвана Тота.

Затронутые устройства

Предыдущее исследование показало хорошую коллекцию затронутых брендов: https://github.com/tothi/pwn-hisilicon-dvr#summary. Существуют десятки марок и сотни моделей.

Автор этого отчета, основываясь на результатах опроса случайных IP-адресов, оценивает общее количество уязвимых устройств, доступных через Интернет, где-то между сотнями тысяч и миллионами.

Наверное, самый простой способ проверить, уязвимо ли ваше устройство, — это PoC-код, указанный ниже.

Тестирование уязвимости

PoC-код: https://github.com/Snawoot/hisilicon-dvr-telnet.

Создание программы PoC из исходного кода: запустите make в исходном каталоге.

Использование: ./hs-dvr-telnet HOST PSK

Самый распространенный PSK — стандартный: 2wj9fsa2 .

Пример сеанса:

$ telnet 198.51.100.23 Пробуем 198.51.100.23 ... telnet: невозможно подключиться к удаленному хосту: в соединении отказано $ ./hs-dvr-telnet 198.51.100.] '. Вход в LocalHost: root Пароль: IP-адрес

в приведенном выше примере — это IP-адрес из блока адресов, зарезервированный для документации RFC5737.

Устройство следует считать уязвимым, если:

- Порт Telnet открывается после запуска

hs-dvr-telnet. - Устройство отвечает запросом на запрос

hs-dvr-telnet. Даже если проверка не удалась из-за неправильного PSK, существует правильный PSK, извлекаемый из прошивки. - hs-dvr-telnet зависает в ожидании ответа, но порт telnet открывается (это произойдет со старыми версиями прошивки, для которых требуется только команда

OpenTelnet: OpenOnce).

Смягчение

Принимая во внимание более ранние фиктивные исправления этой уязвимости (фактически, бэкдор), нецелесообразно ожидать исправлений безопасности для прошивки от производителя. Владельцам таких устройств следует подумать о переходе на альтернативы.

Однако, если замена невозможна, владельцы устройств должны полностью ограничить сетевой доступ к этим устройствам для доверенных пользователей. В этой уязвимости задействованы порты 23 / tcp, 9530 / tcp, 9527 / tcp, но более ранние исследования показывают, что нет уверенности, что реализация других сервисов надежна и не содержит RCE уязвимостей.

Объекты, не охваченные данным исследованием

Анализ кода показал, что процедура аутентификации на порту 9530 расшифровывает полезную нагрузку «CMD» произвольного размера (до размера буфера, считываемого сразу из сокета) в буфер на стеке с фиксированным размером 32 байта. Целенаправленное использование этого переполнения требует знания PSK, поэтому для получения доступа более практично действовать обычным способом. С другой стороны, мусор, отправленный с командой CMD, может вызвать повреждение стека и сбой демона dvrHelper.Возможные последствия этого (потенциального) сбоя не изучались, потому что бэкдор macGuarder / dvrHelper выглядит строго превосходным и прямым подходом.

ОБНОВЛЕНИЕ (2020-02-05 02: 10 + 00: 00): Иштван Тот, автор предыдущих исследований по этой теме, представил свою собственную реализацию программы PoC: https://github.com/tothi/hs- dvr-telnet Данная реализация написана на чистом коде Python и реализует симметричный шифр более понятным образом. Также в нем описаны различия между вариантом шифра 3DES, используемым Xiongmai для аутентификации бэкдора, и оригинальным шифром 3DES.Эти различия могут быть выражены этим git-коммитом: https://github.com/tothi/pyDes/commit/7a26fe09dc5b57b175c6439fbbf496414598a7a2.

ОБНОВЛЕНИЕ (2020-02-05 17: 28 + 00: 00): Другие исследователи и пользователи Хабра отметили, что такая уязвимость ограничена устройствами на базе программного обеспечения Xiongmai (Hangzhou Xiongmai Technology Co, XMtech), включая продукты другие поставщики, которые поставляют продукты на основе такого программного обеспечения. На данный момент HiSilicon не может нести ответственность за бэкдор в двоичном файле dvrHelper / macGuarder.

ОБНОВЛЕНИЕ (2020-02-21 10: 30 + 00: 00): Xiaongmai признал уязвимость и выпустил рекомендации по безопасности: ссылка, архив 1, архив 2. Текст актуальной статьи был обновлен соответствующим образом, чтобы отразить происхождение. уязвимости должным образом.

Опции X-Frame — HTTP | MDN

X-Frame-Options HTTP-заголовок ответа может использоваться, чтобы указать, следует ли разрешить браузеру отображать страницу в ,