Сборник кодировок для автомобилей VAG платформа MQB Статьи

Сборник кодировок для автомобилей VAG платформа MQB 21.02.2018 08:09

Построенные

- Audi A3 Mk3 (третьего поколения)

- SEAT Leon Mk3 (третьего поколения)

- Škoda Octavia Mk3 (третьего поколения)

- Volkswagen Golf Mk7 (седьмого поколения)

- Škoda Superb B8 (третьего поколения)

- Volkswagen Passat B8

- Audi TT Mk3 (третьего поколения)

- Volkswagen Golf Sportsvan

- Volkswagen Touran Mk2 (второго поколения)

- Volkswagen Tiguan Mk2 (второго поколения)

- Audi Q2

- Seat Ateca

- Škoda Kodiaq

- Škoda Karoq

- Seat Ibiza Mk5 (пятого поколения)

- Volkswagen Teramont

- Volkswagen Arteon

- Volkswagen Polo Mk6 (шестого поколения)

- Seat Arona

- Volkswagen T-Roc

- Volkswagen Scirocco Mk4 (четвертого поколения)

- SEAT Altea Mk2 (второго поколения)

- Volkswagen Caddy Mk4 (четвертого поколения)

- Volkswagen Jetta Mk7 (седьмого поколения)

- Audi Q3 Mk2 (второго поколения)

- Audi A1 Mk2 (второго поколения)

11966 (25004) — 03

31347 — 09

20103 — 03 17 5F

14117 — 13

27971 — 01

19249 – 44

1. Управление и динамика.

Управление и динамика.

1.1 Настройка рулевой рейки (активный профиль вождения).

1.2 Активация ESC Sport.

1.3 Меню ESC.

1.4 Настройка антибукса при старте (подавление вибраций при старте).

1.5 Активация функции TSC (Ассистент контроля полосы).

1.6 Активация HHC (Помощь при старте на подъеме).

1.7 Адаптация HHC.

1.8 Активация косвенного датчика давления в шинах (Indirect TPMS).

1.9 Просушка дисков.

2. Свет.

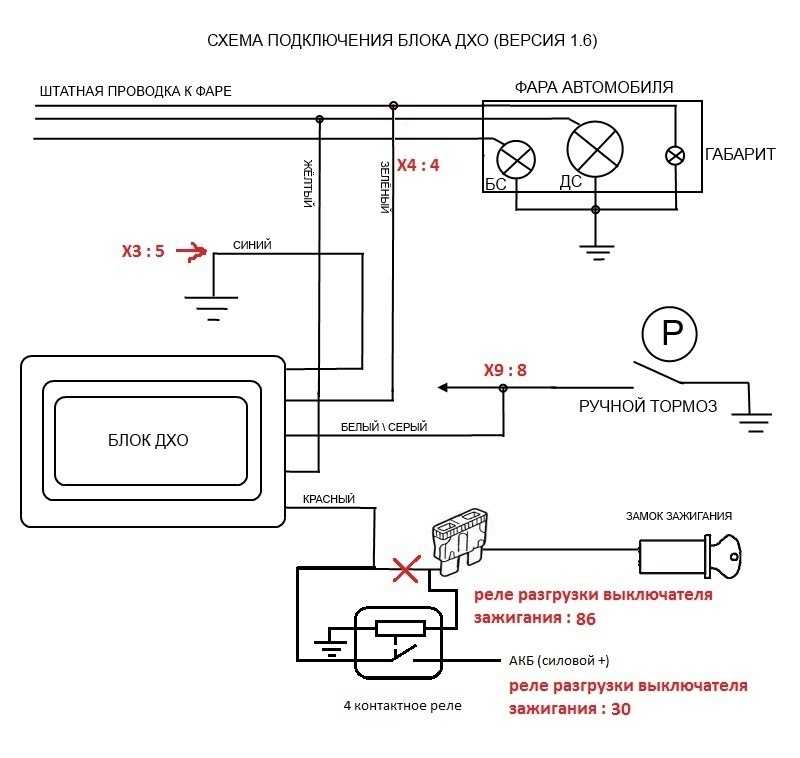

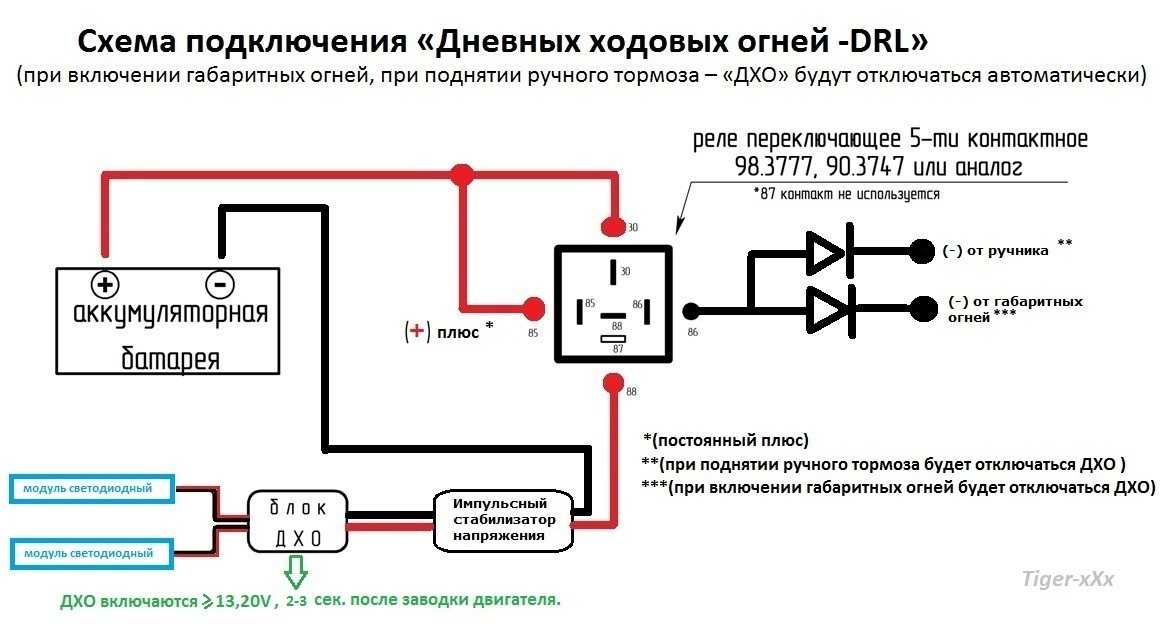

2.1 Включение задних габаритов в режиме только ДХО с подсветкой номера и приборки.

2.2 Включение задних габаритов в режиме только ДХО без подсветки номера.

2.3 Отключение ходовых огней в режиме «0» при поднятии ручника.

2.4 Отключение ДХО через меню.

2.5 Режим работы стояночных огней.

2.6 Изменение количества мигания поворотника в режиме обгона или перестроения.

2.7 Настройка порога скорости срабатывания ассистента дальнего света.

2.8 Светодиоды в подсветку номера (не будет выдавать ошибку).

2.9 Включение противотуманок при включении функции Coming home, Living home.

2.10 Вкл./откл. системы адаптивного освещения в поворотах (Corner) в зависимости от скорости.

2.11 Система адаптивного освещения (Corner) в поворотах.

2.12 Активация функции Coming Home (провожание светом, 40с).

2.13 Надпись (Coming Home / Leaving Home) в меню.

2.14 Активация двух задних ПТФ.

2.15 Стробоскоп (перемигивание ДХО (галоген) с дальним светом и поворотниками).

2.16 Стробоскоп (дальний + ПТФ).

2.17 Перемигивание поворотников с ДХО (LED?).

2.18 Активация ПТФ совместно с ДХО.

2.19 Активация ДХО совместно с ближним светом.

2.20 Отключение передних габаритов только при включенном ближнем свете.

2.21 Активация включения задних ПТФ совместно с тормозами.

2.22 Включение передних поворотников (Америк.вар) совместно с габаритами.

2.23 Перемигивание ламп заднего хода с поворотниками при включении задней скорости и аварийки.

3. Комфорт.

3.1 Отключение оповещения о не пристегнутом ремне.

3.2 Отображение скорости вращения вентилятора в автоматическом режиме.

3.3 Сохранение последнего набор сиденья стадии нагрева.

3.4 Авто рециркуляция печки после выключения зажигания.

3.5 Наклон правого зеркала при движении задним ходом.

3.6 Складывания боковых зеркал удержанием кнопки (пульта) закрытия дверей.

3.7 Закрытие окон при дожде.

3.8 Работа стеклоподъёмников при выключенном зажигании.

3.9 Увеличение времени обогрева заднего стекла.

3.10 Автоматическая разблокировка дверей при вынимании ключа зажигания из замка.

3.11 Брелок работает при включенном зажигании.

3.12 Звуковое сопровождение открытия и закрытия штатным пультом.

3.13 Увеличение интервала срабатывания омывателей фар.

3.14 Увеличение времени срабатывания омывателей фар.

3.15 Сервисное положение дворников.

3.16 Блокировка двери багажника.

3.17 Адаптация подогрева сидений.

4. Прочие функции.

4.1 Тест стрелок.

4.2 Деактивировал (звук. сообщение) о включенном зажигании при открытии двери.

4.3 Отображение состояния батареи в бортовой компьютер.

4.5 Смена скина магнитолы и приборки.

4.6 Режим автошкола на болеро.

4.7 Деактивация AM диапазона в магнитоле.

4.8 Предупреждение о превышении скорости 120км/ч.

4.9 Часы в режиме 12ч или 24ч.

4.10 Пробег в км. до следующего ТО.

4.11 Количество дней до следующего ТО.

4.12 Таймер круга.

4.13 Улучшение звука болеро.

1.1 Настройка рулевой рейки (профиль вождения).

Особенности

«Characteristic curve of steering assistance» имеет 5 значений: Driver profile …, Comfort, Automatic, Dynamic, Default.

При значении Dynamic руль всегда остается тяжелым , Comfort — при медленной езде руль легкий, по мере ускорения руль утяжеляется.

«Driving Profile switchover» имеет 2 значения: direct, incremental.

Direct в отличии от incremental, на поворотах возвращает руль в исходное положение (прямо), такой эффект особенно ощущается на маневрах небольшой скорости.

Кодировка:

Блок 44 → логин-пароль 19249 → кодиров. длин.кодиров. → Байт 0 → включить Бит 7 (было 01, стало 81)

Затем: Блок 44 → адаптация → Characteristic curve of steering assistance → выбираем нужное значение→ сохранить

и Driving Profile switchover (Переключение профиля вождения) → выбираем нужное значение → сохранить

Примечания

Кто любит легкий руль выбираем Comfort и incremental.

1.2 Активация ESC Sport.

ВНИМАНИЕ! Для активации у вас должен быть блок ABS с 30 байтным кодированием.

Кодировка:

Блок 03 → кодиров. длин.кодиров. → Байт 29 →заменить значение на «09»

Чтобы, ESP не включалась обратно при скорости выше 100км/ч

Блок 03 → адаптация → ESP activation depending on speed (Electronic stabilitin program) → деактивировать → сохранить

1.3 Меню ESC.

ВНИМАНИЕ! Для активации у вас должен быть блок ABS с 30 байтным кодированием.

Кодировка:

Блок 03 → кодиров. длин.кодиров. → Байт 29 → заменить на «05» (даёт менюшки ESC ВКЛ, ASR выкл, ESC выкл.)

заменить на «06» или «08» (даёт менюшки ESC ВКЛ, ESC Sport, ESC выкл.)

1.4 Настройка антибукса при старте (подавление вибраций при старте).

Особенности

Есть 3 значения Strong, Normal, Maximum

Кодировка

Блок 03 → логин-пароль 20103 → адаптация → «Starting vibration reduction» → выбираем нужное значение → сохранить

Примечания

Тот кто не хочет стирать резину ставим Maximum но движок душится. Значение Strong с завода.

Значение Strong с завода.

1.5 Активация функции TSC (Ассистент контроля полосы)

Описание

TSC – Компенсация крутящего момента. Эта функция позволяет исключить и в каких-то моментах свести на минимум увод руля вправо при резком ускорении.

Особенности

Есть 3 значения: 00-Torgue Steer Compensation (TSC) inactive, 04-Torgue Steer Compensation (TSC) with learned Value active, 08-Torgue Steer Compensation (TSC) without learned Value active.

Важно!!! Кодируя китайским шнурком скорее всего список этих 3-х значений будет не доступен, поэтому включаем нужный бит 2 это 04- значение или бит 3 дает 08- значение, выключенные бит 2, бит 3 дают 00- значение.

Кодировка

Блок 44 → логин-пароль 19249 → кодир-длин.кодир → Байт 0 → включить Бит 2 или Бит 3

1.6 Активация HHC (Помощь при старте на подъеме).

Описание

HHC (Hill Hold Control) — удержание автомобиля в начале движения при спуске или подъеме на склон, пока водитель не нажмет педаль газа.

Особенности

Проверено на 30 байтном (MK100ESP 033001 (SK37)), авто 2013 года.

На авто 2014 г. 29 байт (MK100ESP 063***) исх. кодировка отличается не рискнул.

Кодировка

Блок 03 → кодир-длин.кодир → Байт 25 → «20» заменить на «21»

1.7 Адаптация HHC.

Особенности

Есть 3 значения: early (рано), normal, поздно.

Кодировка

Блок 03 → адаптация → (10) Berganfahrassistent → выбираем нужное значение → сохранить

1.8 Активация косвенного датчика давления в шинах (Indirect TPMS).*

Описание

Эта информация берется из блока ABS. В случае если колесо спущено, то его радиус уменьшается и частота вращения увеличивается. Если это изменение сохраняется на протяжении определенного времени, то бортовой компьютер выдает предупреждение о необходимости проверки.

Если это изменение сохраняется на протяжении определенного времени, то бортовой компьютер выдает предупреждение о необходимости проверки.

Кодировка

А) Блок 03 → кодирование → копируем значение (текущей кодировки) в поле (новая кодировка), далее меняем последние 6 цифр на следующие значения для 30 байтного блока «30C002», для 29 байтного блока «30C0» нажимаем кнопку выполнить.

Б) Блок 5F → адаптация →

(13)-Vehicle function list BAP-tire_pressure_system_0x07 выбираем значение «active»

(14)-Vehicle function list BAB-tire_pressure_system_0x07_msg_bus выбираем значение «Suspension data bus»

(56)-Vehicle menu operation-menu_display_rdk выбираем значение «active»

(58)- Vehicle menu operation-menu_display_rdk_over_threshold_high выбираем значение «active»

В) Блок 17 → кодир-длин.кодир → 4 Байт → включить Бит 0: Indirect Tire Pressure Monitoring System(TPMS) installed.

Примечания

В настройках магнитолы должно появиться меню датчика, там можно сохранять/сбрасывать память давления шин.

1.9 Просушка дисков.

Особенности

Есть 3 значения: weak, strong, по умолч. стоит (weak)

Кодировка

Блок 03 → адаптация → Disk drying → выбрать нужное значение → сохранить

2.1 Включение задних габаритов в режиме только ДХО (с подсветкой номера и приборки).

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(6)-Tagfahrlicht-Dauerfahrlicht aktiviert zusaetzlich Standlicht auswählen → активировать → сохранить

2.2 Включение задних габаритов в режиме только ДХО (без подсветки номера и приборки).

Особенности

Незабываем отключить пункт 2.1 .

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(9)-Leuchte23SL HLC10-Lichtfunktion D 23 → выбираем → Daytime running lights → сохранить → затем →

(9)-Leuchte24SL HRA65-Lichtfunktion D 24 → выбираем → Daytime running lights → сохранить

Примечания

!CE говорит:

В обоих случаях 10 каналом идет настройка яркости, которая по умолчанию имеет значение 65, я поменял на 85. Таким образом, я добился того, что в режиме ДХО кроме передних огней горят еще и крайние внешние отделы задних фар (вертикальные полосы). Так понравилось больше, но можно, конечно, габариты зажечь полностью, активировав еще по два канала на фару.

Таким образом, я добился того, что в режиме ДХО кроме передних огней горят еще и крайние внешние отделы задних фар (вертикальные полосы). Так понравилось больше, но можно, конечно, габариты зажечь полностью, активировав еще по два канала на фару.

2.3 Отключение ходовых огней в режиме «0» при поднятии ручника.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация → (5)- Tagfahrlicht-Dauerfahrlicht bei Handbremse abschalten → активировать → сохранить

Примечания

Отключение ДХО также появится в меню мафона, также отключение ДХО можно сделать в следующей кродировке.

2.4 Отключение ДХО через меню.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация → (2)-Daytime running lights-Tagfahrlicht Aktivierung durch BAD oder Bedienfolge möglich → активировать → сохранить

2.5 Режим работы стояночных огней.

Не проверил!

Не проверил!Особенности

Есть

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(4)-Driving light and parking light-Parklicht ueber LSS aktiviert → выбираем нужное значение → сохранить

2.6 Изменение количества мигания поворотника в режиме обгона или перестроения.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(2)-Turn signal control → «3» выставляем нужное количество «5» → сохранить

2.7 Настройка порога скорости срабатывания ассистента дальнего света. Непроверил!

Кодировка

Блок A5 → адаптация → Aktivierungsgeschwindigkeit für Fernlichtassistent (activation speed for high-beam assistant) → выставляем скорость (по умолчанию 57) → сохранить

2.8 Светодиоды в подсветку номера (не будет выдавать ошибку).

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(1)-Leuchte25KZL HA59-Lasttyp 25 → вводим значение «43» → сохранить

(6)- Leuchte25KZL HA59-Dimmwert AB 25→ вводим значение «127» → сохранить

2.

9 Включение противотуманок при включении функции Coming home, Living home. Не проверил!

9 Включение противотуманок при включении функции Coming home, Living home. Не проверил!Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(4)-Comfort illumination-Coming Home Leuchten → Fog Light

2.10 Вкл./откл. системы адаптивного освещения в поворотах (Corner) в зависимости от скорости. Не проверил!

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(3)-… (Static AFS) → вводим значение «0»

(4)-… (Static AFS) → вводим значение «50»

2.11 Система адаптивного освещения (Corner) в поворотах.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

Leuchte 12NL LB45-Lichtfunktion B 12 → Abbiegelicht links

Leuchte 13NL RB5-Lichtfunktion B 13 → Abbiegelicht rechts

2.12 Активация функции Coming Home (провожание светом, 40с).

Не проверил!

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(1)-Comfort illumination-Coming Home Verbaustatus → было avtomat → выбираем → manual → сохранить

(2)-Comfort illumination-Menuesteuerung Coming Home Werkseinstellung → было not active → выбираем → active → сохранить

(3) -Comfort illumination-Menueeinsteliung Cominghome → было «0» вводим «40» → сохранить

(4)-Comfort illumination-Coming Home Leuchten → оставляем «low beam»

(5)-Comfort illumination-Coming-home Einschaltereignis → оставляем «ignition»

(6)-Comfort illumination-Helligkeitsschwelle Infrarot-Messung → было «0» вводим «1» → сохранить

Затем, в бортовом компьютере. сделать сброс в заводские настройки. Перед выходом с машины моргнуть дальним светом

2.13 Надпись (Coming Home / Leaving Home) в меню. Не проверил!

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(11)-driving light and parking licht → menueeinstellung CHO LHO → выбираем → Menuesteuerung Zeit aktiveren → сохранить

2.

14 Активация двух задних ПТФ.

14 Активация двух задних ПТФ.Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(4)-Leuchte26NSL LA72-Lichtfunktion A 26 → выбираем → Nebelschlusslicht wenn kein Anhaenger gesteckt und Rechtsverkehr → сохранить → затем →

(4)-Leuchte27NSL RC6-Lichtfunktion A 27 → выбираем → Nebelschlusslicht wenn kein Anhaenger gesteckt und Rechtsverkehr → сохранить

(6)-Leuchte27NSL RC6- Dimmwert AB 27 → значение «0» меняем на «100» → сохранить

2.15 Стробоскоп (перемигивание ДХО (галоген) с дальним светом и поворотниками).

Особенности

Эта кодировка для машин с комплектацией «галогенных» ламп ДХО.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(16)-Leuchte 4TFL LB4 Lichtfunktion G4 → выбираем → Blinken Links Hellphase → сохранить

(17)-Leuchte 4TFL LB4 Lichtfunktion Н4 → выбираем → Lichthupe generеll → сохранить

(18)-Leuchte 4TFL LB4 Dimmwert Gh5 → значение «0» остается

(19)-Leuchte 4TFL LB4 Dimming Direction Gh5 →выбираем → minimize → сохранить

(16)-Leuchte 5TFL RB32 Lichtfunktion G5 → выбираем → Blinken rechts Hellphase → сохранить

(17)-Leuchte 5TFL RB32 Lichtfunktion Н5 → выбираем → Lichthupe generеll → сохранить

(18)- Leuchte 5TFL RB32 Dimmwert GH5 → значение «0» остается

(19)- Leuchte 5TFL RB32 Dimming Direction GH5 →выбираем → minimize → сохранить

2.

16 Стробоскоп (дальний + ПТФ).

16 Стробоскоп (дальний + ПТФ).Кодировка

Блок 09 → логин-пароль 31347 → адаптация → driveng light and parking lightZahl der aktivern Sheinwerfer Auf 2 limitieren → активировать → сохранить

2.17 Перемигивание поворотников с ДХО (LED).

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

Leuchte2SL VLB10-Lichtfunktion G 2 → выбираем → Blinken links aktiv (Hellphase) → сохранить

Leuchte2SL VLB10-Dimmwert GH 2 → вводим значение «0» → сохранить

Leuchte2SL VLB10-Dimming Direction GH 2 → выбираем → minimize → сохранить

Leuchte3SL VRB21-Lichtfunktion G 3 → выбираем → Blinken rechts aktiv (Hellphase) → сохранить

Leuchte3SL VRB21-Dimmwert GH 3 → вводим значение «0» → сохранить

Leuchte3SL VRB21-Dimming Direction GH 3 → выбираем → minimize → сохранить

2.18 Активация ПТФ совместно с ДХО.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

Leuchte12NL LB45-Lichtfunktion С12 → выбираем → Tagfahrlicht (Daytime Running Light) сохранить

Leuchte12NL LB45-Lichtfunktion D12 → not active

Leuchte12NL LB45-Dimmwert CD12 → значение «100» → сохранить

Leuchte12NL LB45-Dimming Direction CD12 → выбираем → maximize

Leuchte13NL RB5-Lichtfunktion С13 → выбираем → Tagfahrlicht (Daytime Running Light) → сохранить

Leuchte13NL RB5-Lichtfunktion D13 → not active

Leuchte13NL RB5-Dimmwert CD13 → значение «100» → сохранить

Leuchte13NL RB5-Dimming Direction CD13 → выбираем → maximize → сохранить

2.

19 Активация ДХО совместно с ближним светом.

19 Активация ДХО совместно с ближним светом.Особенности

Здесь мы заменяем Coming Home/Leaving Home, значит при провожании и встрече светом лампа ДХО не будет гореть.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(передний левый ДХО)

(8)-Leuchte 4TFL LB44-Lichtfunktion C4 → Сoming Home oder Leaving Home Active → меняем на → Abblendlicht Links

(10)-Leuchte 4TFL LB44-Dimmwert CD4 → значение «30» меняем на «100» → сохранить

(передний правый ДХО)

(8)-Leuchte 5TFL RB32-Lichtfunktion C5 → Сoming Home oder Leaving Home Active → меняем на → Abblendlicht Rechts → сохранить

(10)-Leuchte 5TFL RB32-Dimmwert CD5 → значение «30» меняем на «100» → сохранить

Примечания

Будьте внимательны! Запоминайте предыдущие значения.

2.20 Отключение передних габаритов при включенном ближнем свете.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(12)-Leuchte 4TFL LB44-Lichtfunktion G4 → выбираем → Abblendlicht links → сохранить

(13)-Leuchte 4TFL LB44-Lichtfunktion h5 → остается → not active

(14)-Leuchte 4TFL LB44-Dimmerwert Gh5 → значение «0» → сохранить

(15)-Leuchte 4TFL LB44-Dimming Direction Gh5 → выбираем → minimize → сохранить

(12)-Leuchte 5TFL RB32-Lichtfunktion G5 → выбираем → Abblendlicht rechts → сохранить

(13)-Leuchte 5TFL RB32-Lichtfunktion H5 → остается → not active

(14)-Leuchte 5TFL RB32-Dimmerwert GH5 → значение «0» → сохранить

(15)-Leuchte 5TFL RB32-Dimming Direction GH5 → выбираем → minimize → сохранить

2.

21 Активация включения задних ПТФ совместно с тормозами.

21 Активация включения задних ПТФ совместно с тормозами.Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(8)-Leuchte 26NSL LA72-Lichfunktion C26 → Standlicht Algemein (Schlusslicht, Positionslicht, Begrenzungslicht) → меняем на → Break Light → сохранить

(10)-Leuchte 26NSL LA72-Dimmerwert CD26 → значение «16» заменить на «100» → сохранить

(8)-Leuchte 27NSL RC6-Lichfunktion C27 → Standlicht Algemein (Schlusslicht, Positionslicht, Begrenzungslicht) → меняем на → Break Light → сохранить

(10)-Leuchte 27NSL RC6-Dimmerwert CD27 → значение «16» заменить на «100» → сохранить

2.22 Включение передних поворотников (Америк.вар) совместно с габаритами.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(9)-Leuchte 0BLK VL B36 Lichtfunktion D0 → Not Active → меняем на → Standlicht allgemein (Schlusslicht, Positionslicht, Begrenzungslicht) → сохранить

(10)-Leuchte 0BLK VLB36 Dimmwert CD0 → значение «0» меняем на «30» → сохранить

(12)-Leuchte 0BLK VLB36 Lichtfunktion E0 → Not Active → меняем на → Blinken Links Dunkelphase → сохранить

(15)- Leuchte 0BLK VLB36 Dimming Direction EF0 → maximize → меняем на → minimize → сохранить

(9)-Leuchte 1BLK VRB20 Lichtfunktion D0 → Not Active → меняем на → Standlicht allgemein (Schlusslicht, Positionslicht, Begrenzungslicht) → сохранить

(10)-Leuchte 1BLK VRB20 Dimmwert CD0 → значение «0» меняем на «30» → сохранить

(12)-Leuchte 1BLK VRB20 Lichtfunktion E0 → Not Active → меняем на → Blinken Rechts Dunkelphase → сохранить

(15)- Leuchte 1BLK VRB20 Dimming Direction EF0 → maximize → меняем на → minimize → сохранить

2.

23 Перемигивание ламп заднего хода с поворотниками при включении задней скорости и аварийки.

23 Перемигивание ламп заднего хода с поворотниками при включении задней скорости и аварийки.Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(8)-Leuchte 28RFL LC11 Lichtfunktion C → Active → меняем на → Blinken Links Hellphase → сохранить

(9)-Leuchte 28RFL LC11 Lichtfunktion D → остается → Not Active

(10)-Leuchte 28RFL LC11 Dimmwert СD → остается «0» → сохранить

(11)-Leuchte 28RFL LC11 Dimming Direction CD → maximize → меняем на → minimize → сохранить

(8)-Leuchte 29RFL RA64 Lichtfunktion C → Active → меняем на → Blinken Rechts Hellphase → сохранить

(9)-Leuchte 29RFL RA64 Lichtfunktion D → остается → Not Active

(10)-Leuchte 29RFL RA64 Dimmwert СD → остается «0» →

(11)-Leuchte 29RFL RA64 Dimming Direction CD → maximize → меняем на → minimize →

3.1 Отключение оповещения о не пристегнутом ремне.

Кодировка

Блок 17 → кодир-длин. кодир → 00 Байт → 2 бит и 4 бит → выключить

кодир → 00 Байт → 2 бит и 4 бит → выключить

3.2 Отображение скорости вращения вентилятора в автоматическом режиме.

Кодировка

Блок 08 → кодир-длин.кодир → 11 Байт → 6 бит → включить

3.3 Сохранение последнего набор сиденья стадии нагрева.

Кодировка

Блок 08 → адаптация → Speicherung der Sitzheizungsstufe Fahrer (Retention of driver’s seat heater level) → активировать → сохранить

там же: Speicherung der Sitzheizungsstufe Beifahrer активировать (Retention of passenger’s seat heater level) → активировать → сохранить

3.4 Авто рециркуляция печки после выключения зажигания.

Кодировка

Блок 08 → кодир-длин.кодир → 04 Байт → значение «00» заменить на «10»

3.5 Наклон правого зеркала при движении задним ходом.

Кодировка

Блок 52 → кодир-длин. кодир → 04 Байт → 2 бит 3 бит → включить

кодир → 04 Байт → 2 бит 3 бит → включить

Блок 09 → адаптация →

(15)-Access control 2-Spiegelabsenkung bei Rueckwaertsfahrt → активировать → сохранить

(20)-Access control 2-Menuesteuerung Spigelabsenkung → активировать → сохранить

После этого заходишь в CAR (бортовой компьютер в магнитоле)-Обзор-Зеркала-снимаешь галку с синхронной регулировки зеркал и ставишь галку на опускание заднего зеркала. После этого нужно сделать сброс к «Заводским настройкам»… Hard-reset — CAR+SETUP

3.6 Складывания боковых зеркал удержанием кнопки пульта закрытия дверей.

Особенности

Есть 2 значения: складывание зеркал удерживанием кнопки — by convenience operation … ,

складывание зеркал при постановке на охрану — by look command … .

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(22)-Access control 2-Funk Spiegelanklappung Modus → by convenience operation … → активировать → сохранить

3.

7 Закрытие окон при дожде.

7 Закрытие окон при дожде. Внимание! Кодировка принимается только в ODIS или VCDS 14 и выше.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(14)-Access control 2-RegenschlieRen → выбираем → permanently → сохранить

(26)-Access control 2-Menuesteuerung Regenschliessen → активировать → сохранить

Блок 09 → кодирование → выбираем (подблок) датчик дождя (RLFS: rain and light sensor) → длинное кодирование → 00 Байт → 1 бит 2 бит → включить

Примечания

06885D: кодировка для RLFS сенсора шкоды.

или 07C85D — для включения фар после 140км/ч(motorway light)

3.8 Работа стеклоподъёмников при выключенном зажигании.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(13)-Acces control 2-Freigabenachlauf FH bei Tueroeffnen abbrechen → активировать → сохранить

Примечания

При выключенном зажигании стеклоподъемники продолжают работать, открыли закрыли дверь стеклоподъемники выключаются.

3.9 Увеличение времени обогрева заднего стекла.

Особенности

Вводимое значение измеряется в секундах, например 1200 / 60 = 20 (минут)

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(03)-Window heater → вводим нужное значение → сохранить

3.10 Автоматическая разблокировка дверей при вынимании ключа зажигания из замка.

Кодировка

Блок 09 → кодир-длин.кодир → 00 Байт → бит 3 → включить

3.11 Брелок работает при включенном зажигании.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(1)-Access control-Funk bei Klemme 15 ein → активировать → сохранить

3.12 Звуковое сопровождение открытия и закрытия штатным пультом.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация → Находим (*)-Acknowledgement signals-… →

1 канал – YES, 2 канал – YES, 8 канал – Activ, 7 канал – Activ, 3 канал – Normal.

Примечания

На компл. элеганс активируется в меню болеро.

3.13 Увеличение интервала срабатывания омывателей фар.

Особенности

Величина значения измеряется в секундах.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(1)-Windshield wiper-Anzahl … → вводим «15» → сохранить

3.14 Увеличение времени срабатывания омывателей фар.

Особенности

Величина значения измеряется в секундах.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(2)-Windshield wiper-SRA … → вводим «1500» → сохранить

3.15 Сервисное положение дворников.

Особенности

Функция актуальна при наличии подогрева лобового стекла.

Service position: по умолчанию 166. 505329 градусов, меняем в меньшую сторону.

505329 градусов, меняем в меньшую сторону.

Alternative position 2: позиция дворников при выключенном зажигании.

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

Service position → вводим нужное значение → сохранить

3.16 Блокировка двери багажника. Не проверил!

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(16)-Access control-ZV Heck nur direkt auswerfen → активировать → сохранить

Примечания

Elek-tronik: блокирует багажник в октавии, открывается только изнутри, механически. Никакие нажатия ни на какие кнопки не помогли. «подарок» для особых клиентов.

3.17 Адаптация подогрева сидений.

Описание

Значения температуры по °C в стоке: 32-33/36.50-37.50/40-41

Рекомендуемые для окатавии A7: 24-25/32-33/40-41

Кодировка

Блок 09 → логин-пароль 31347 → адаптация →

(1)-Driver seat heater … -Sitzheizung Stufe 1 untere Schaltschw → было «32» вводим нужное знач. → сохранить

→ сохранить

(2)-Driver seat heater … -Sitzheizung Stufe 1 obere Schaltschw → было «33» вводим нужное знач. → сохранить

(3)-Driver seat heater … -Sitzheizung Stufe 2 untere Schaltschw → было «32» вводим нужное знач. → сохранить

(4)-Driver seat heater … -Sitzheizung Stufe 2 obere Schaltschw → было «33» вводим нужное знач. → сохранить

(5)-Driver seat heater … -Sitzheizung Stufe 3 untere Schaltschw → было «36.5» вводим нужное знач. → сохранить

(6)-Driver seat heater … -Sitzheizung Stufe 3 obere Schaltschw → было «37.5» вводим нужное знач.→ сохранить

(7)-Driver seat heater … -Sitzheizung Stufe 4 untere Schaltschw → было «36.5» вводим нужное знач. → сохранить

(8)-Driver seat heater … -Sitzheizung Stufe 4 obere Schaltschw → было «37.5» вводим нужное знач. → сохранить

(9)-Driver seat heater … -Sitzheizung Stufe 5 untere Schaltschw → было «40» вводим нужное знач. → сохранить

(10)-Driver seat heater … -Sitzheizung Stufe 5 obere Schaltschw → было «41» вводим нужное знач. → сохранить

→ сохранить

(11)-Driver seat heater … -Sitzheizung Stufe 6 untere Schaltschw → было «40» вводим нужное знач. → сохранить

(12)-Driver seat heater … -Sitzheizung Stufe 6 obere Schaltschw → было «41» вводим нужное знач. → сохранить

Примечания

По наблюдениям форумчан, значения Sitzheizung Stufe 2,4,6 не влияют на подогрев, но также есть вероятность что эти значения влияют на пассажирские сиденья.

4.1 Тест стрелок.

Кодировка

Блок 17 → логин-пароль 20103 → кодир-длин.кодир → 01 Байт → бит 0 → включить

4.2 Деактивировал (звук. сообщение) о включенном зажигании при открытии двери.

Особенности

Есть 3 значения: No display (tbd), Driver door, All doors.

Кодировка

Блок 17 → логин-пароль 20103 → адаптация → Ignition active message; trigger → выбираем «No display (tbd)» → сохранить

4.

3 Отображение состояния батареи в бортовой компьютер.

3 Отображение состояния батареи в бортовой компьютер.

Выключаем зажигание — нажимаем и держим кнопку «Set» на приборке до тех пор пока не появится надпись

1. Нажмите кнопку Кнопка / поездки поездка одометра (кнопка 0.0 / SET) и удерживайте

2. Отпустите кнопку, когда индикаторы состояния дисплей батареи

3. Отображается индикатор батареи

4.4 Стартовая заставка магнитолы. Не проверил!

Внимание! Есть вероятность что VCDS 12 кодирует эту опцию не корректно!

Особенности

Есть 4 значения: 03 – GTI, 07 – R, 02 – GTD, 01 – Hybrid.

Кодировка

Блок 5F → логин-пароль 20103 → кодир-длин.кодир → 17 Байт → заменить на нужное значение

4.5 Смена скина магнитолы и приборки. Не проверил!

Внимание! Есть вероятность что VCDS 12 кодирует эту опцию не корректно!

Кодировка

Блок 5F → логин-пароль 20103 → кодир-длин. кодир → 17 Байт → заменить на «02»

кодир → 17 Байт → заменить на «02»

затем: Блок 17 → адаптация → Displaydarstellung → Variante 2

4.6 Режим автошкола на болеро. Не проверил!

Кодировка

Выберите STG 5F (информационно-развлекательная)

Регулировка СТГ -> функция 10

Выберите список функций транспортного средства может автошколу — канал (11)

Отрегулируйте значение имеющихся в наличии

Канал (171) — Эксплуатация автомобиля Меню — Выберите menu_display_driving_school

Установите значение в включен

Канал (173) — Эксплуатация автомобиля Меню — Выберите menu_display_driving_school_over_threshold_high

Установите значение в включен

режим автошколы:

Получилось, толку от него мало.

в 5F каналы 11, 171 нужно активировать…

4.7 Деактивация AM диапазона в магнитоле.

Кодировка

Блок 5F → логин-пароль 20103 → кодир-длин. кодир → 14 Байт → бит 01 → включить

кодир → 14 Байт → бит 01 → включить

(было «00» стало «02»)

4.8 Предупреждение о превышении скорости 120км/ч. Не проверил!

Кодировка

Блок 17 → логин-пароль 20103 → кодир-длин.кодир → 00 Байт → бит 06 → включить

4.9 Часы в режиме 12ч или 24ч. Не проверил!

Кодировка

Блок 17 → логин-пароль 20103 → кодир-длин.кодир → 01 Байт → бит 07 → выключить

4.10 Пробег в км. до следующего ТО. Не проверил!

Кодировка

Блок 17 адаптация → SIE: maximum Value of distance to service → вводим нужное значение → сохранить

4.11 Количество дней до следующего ТО. Не проверил!

Кодировка

Блок 17 адаптация → SIE: maximum Value of time to service → вводим нужное значение → сохранить

4.

12 Таймер круга. Не проверил!

12 Таймер круга. Не проверил!Кодировка

Блок 17 → логин-пароль 20103 → кодир-длин.кодир → 01 Байт → бит 03 → включить

4.13 Улучшение звука болеро.

Кодировка

Блок 5f → логин-пароль 20103 → кодир-длин.кодир → 11 Байт → заменить на «04»

Примечания

После кодирования необходимо выключить зажигание.

Государственное учреждение здравоохранения «Клиническая больница скорой медицинской помощи № 15»

Онлайн-опрос «Качество предоставления услуги «Онлайн запись на прием к врачу» на портале Госуслуги»:

ВНИМАНИЕ!!! Ковидный контакт-центр 32-52-20 ежедневно с 8:00 до 20:00

В прививочном центре поликлиники, имеется вакцина

ГамКовидВак (Спутник V)

Прививочный пункт расположен по адресу: г. Волгоград, Красноармейский район, ул.

График работы: ежедневно с 08.00 до 19.00, суббота — воскресенье и праздничные дни с 09.00 до 15.00

Телефон для записи 8-903-478-05-09, 32-67-68 ежедневно с 08.00 до 20.00

Вакцинация — единственный эффективный и безопасный способ уберечь себя и своих близких.

Сделайте прививку! Сохраните жизнь!

Прием температурящих пациентов проводится С 08.00 ДО 20.00 в амбулаторном ковидном центре

(приемный покой стационара) вход от железной дороги

| Кабинет №1 | — прием пациентов с 08.00-20.00 |

| Кабинет №2 | — забор мазков с 8.00-20.00 |

| — забор крови с 8.00-08.30 |

Выдача лекарственных препаратов — с 08.00 до 20.00 (каб.3)

Телефон амбулаторного ковидного центра: 8-905-483-94-09

Телефон для справок: 8-903-478-05-09, 32-67-68 ежедневно с 08. 00 до 20.00

00 до 20.00

График работы поликлиники:

Понедельник — пятница: с 08.00 до 20.00

Суббота — воскресенье: с 09:00-15:00 (дежурный врач терапевт)

ПРОФИЛАКТИКА ГРИППА — ВАКЦИНАЦИЯ!

ПАМЯТКА «КАК ЗАЩИТИТЬСЯ ОТ ГРИППА A (h2N1)»

Информационно-методический материал по профилактике «Синдрома травмированного тряской ребенка»

Методический материал регионального проекта «Развитие детского здравоохранения»

Информационно-методические материалы по предупреждению детского травматизма

Анкетирование

• АНКЕТА по осведомлённости населения о ходе реализации национальных проектов

• АНКЕТА для оценки качества условий оказания услуг медицинскими организациями в стационарных условиях

• АНКЕТА для оценки качества условий оказания услуг медицинскими организациями в амбулаторных условиях (врачом-специалистом (лор, хирург, невролог, офтальмолог, стоматолог, другие)

• АНКЕТА для оценки качества условий оказания услуг медицинскими организациями в амбулаторных условиях (врачом-терапевтом участковым, врачом-педиатром участковым, врачом общей практики)

• АНКЕТА для оценки качества оказания услуг медицинскими организациями (санатории)

Это современный медицинский центр, в котором организовано оказание высококвалифицированной медицинской помощи различного профиля. История учреждения начинается с 15 ноября 1976 года, когда поликлинику МСЧ ВПО «Каустик» посетили первые пациенты.

История учреждения начинается с 15 ноября 1976 года, когда поликлинику МСЧ ВПО «Каустик» посетили первые пациенты.

В структуру ГУЗ «КБСМП №15» входит поликлиника на 632 посещений в смену, в состав которой входит дневной стационар на 16 койко-мест и 2 отдаленных терапевтических участка – в п. Южный и в п. Соляной Красноармейского района Волгограда; стационар на 557 коек.

В штате ГУЗ «КБСМП №15» работает более 1000 сотрудников, каждый из которых является специалистом в своей области: врачи и медицинские сестры различных специальностей, кандидаты и доктора медицинских наук.

У нас созданы все условия для ранней и своевременной диагностики различных заболеваний, внедрены в практику современные методы диагностики и лечения

Первое наименование учреждения – Медсанчасть ВПО «Каустик» — до настоящего времени используется жителями Волгограда и Волгоградской области, как бренд и ассоциируется с высоким качеством медицинской помощи.

В настоящее время возглавляет ГУЗ «КБСМП №15» главный врач Калмыков Анатолий Анатольевич, полковник медицинской службы запаса, кандидат медицинских наук.

Заместитель главного врача по медицинской части ГУЗ «КБСМП №15», специалист высшей квалификационной категории, Яшина Елена Юрьевна награждена нагрудным знаком «Отличник Здравоохранения РФ»

Коронавирус:

| Горячая линия по лекарственному обеспечению Комитета Здравоохранения Волгоградской области | понедельник — четверг 08. 00 – 17.00 00 – 17.00 пятница 08.00 – 16.00 в режиме автоответчика |

| Горячая линия по вопросам организации медицинской помощи Комитета Здравоохранения Волгоградской области | 8 (8442) 24-88-08 понедельник-четверг 08.00 – 17.00 пятница 08.00 – 16.00 8 (8442) 36-24-34 |

| Горячая линия по вопросам обезболивания Комитета Здравоохранения Волгоградской области | 8 (8442) 59-85-75 (круглосуточно), e-mail: obezbol@vomiac.  ru ru |

- Опрос: «Изучение влияния ограничений на физическую активность населения в условиях самоизоляции по причине COVID-19»

- Постановление Главного государственного санитарного врача по Волгоградской области от 16 апреля 2020 г. № 981 «О внесении изменений в Постановление главного государственного санитарного врача по Волгоградской области от 01.04.2020 № 304»

- Постановление губернатора Волгоградской области «Об утверждении правил передвижения граждан по территории Волгоградской области в период действия ограничительных мер, связанных с распространением новой коронавирусной инфекции, вызванной 2019-nCoV»

- Информация Федеральной службы по надзору в сфере защиты прав потребителей и благополучия человека от 6 февраля 2020 г. «О рекомендациях по профилактике гриппа, ОРВИ и коронавирусной инфекции»

- Рекомендации по коронавирусу (обновлено 19.02.2021)

- Информационный материал по профилактике сезонных ОРВИ, гриппа и пневмококковой инфекции

| Центр Амбулаторной Онкологической Помощи В 2019 году закончен капитальный ремонт первых двух этажей поликлиники и начал свою деятельность Центр Амбулаторной Онкологической Помощи |

Новости:

26 Сентября 2022

Эта важная дата возникла на рубеже ХХ и XXI веков по инициативе Всемирной федерации сердца (World Heart Federation). Идея получила поддержку Всемирной ассоциации здравоохранения (ВОЗ) и ЮНЕСКО. Сегодня праздник отмечается более чем в 100 странах мира.

Идея получила поддержку Всемирной ассоциации здравоохранения (ВОЗ) и ЮНЕСКО. Сегодня праздник отмечается более чем в 100 странах мира.

5 Сентября 2022

Каникулы – долгожданные праздники и дни, любимые всеми. Все их с нетерпение ждут, ведь это отличный повод повеселиться всей семьей и отдохнуть. Игры, забавы на свежем воздухе вокруг зеленой красавицы — -елки зимой, около водоемов летом, на улице, на природе надолго остаются в памяти детей https://vocmp.oblzdrav.ru/davaite-git-bezopasno.html

2 Сентября 2022

В целях оказания информационной поддержки на официальном сайте ГБУЗ «ВРЦОЗиМП» размещен информационно-пропагандистский материал, приуроченный к «Всемирному дню безопасности пациентов – 17 сентября 2022 года».

25 Августа 2022

АНО «Агентство стратегических инициатив по продвижению новых проектов» с декабря 2019 года запустило цифровую платформу региональных практик устойчивого развития «Смартека».

24 Августа 2022

Во исполнение поручения комитета здравоохранения Волгоградской области и в соответствии с письмом Министерства цифрового развития, связи и массовых коммуникаций Российской Федерации размещаем видеоматериал о цифровых сервисах ФССП России, доступных на Едином портале государственных и муниципальных услуг (функций).

Новости

1 — 5 из 157

Начало | Пред. | 1 2

3

4

5

|

След. |

Конец

Расшифровка блоков предохранителей Hyundai Solaris (RBR)

| Маркировка | Ток, A | Назначение предохранителя | |

| Основной блок предохранителей расположенных в салоне | |||

| 1 | FRT-Deicer | 15 | Обогрев ветрового стекла |

| 2 | P/OUTLET | 15 | Розетка 12 В |

| 3 | C/LIGHTER | 10 | Прикуриватель |

| 4 | ACC | 10 | Замок зажигания — аудиосистема, модуль управления электрооборудованием кузова, модуль управления блокировки АКПП, блок управления системой электронного ключа |

| 5 | A/BAG IND | 10 | Индикатор отключения подушки безопасности — перед |

| 6 | A/BAG | 10 | Подушки безопасности, модуль управления SRS |

| 7 | T/SIG | 10 | Аварийно-световая сигнализация |

| 8 | — |

| |

| 9 | — |

| |

| 10 | R/WPR | 15 | Очиститель заднего стекла — двигатель Многофункциональный переключатель |

| 11 | — |

| |

| 12 | RR (R/FOG) | 10 | Противотуманные фонари (сзади) |

| 13 | FRT (F/FOG) | 10 | Противотуманные фары (перед) |

| 14 | ROOM 2 | 10 | Реле экономии заряда аккумуляторной батарее (автоматического защитного отключения) |

| 15 | STOP LP | 15 | Стоп-сигналы |

| 16 | CLUSTER | 10 | Комбинация приборов |

| 17 | IG1 1 | 10 | Модуль управления системой безопасности |

| 18 | ABS | 10 | ABS гидроэлектронный модуль |

| 19 | B/UP LP | 10 | Задние ходовые огни (выключатель) |

| 20 | PCU | 10 | Модуль управления системы электронного ключа |

| 21 | H/LP LH | 10 | Фара — левая |

| 22 | DAY TIME RUNNING LIGHT | 10 | Дневные ходовые огни |

| 23 | HAZARD | 15 | Выключатель аварийной сигнализации |

| 24 | SMK 1 | 25 | Модуль управления электронного ключа |

| 25 | — | ||

| 26 | SMK 2 | 10 | Модуль управления электронного ключа, выключатель кнопки пуска и остановки двигателя |

| 27 | TCU | 15 | Датчик скорости Датчик диапазонов автоматической коробки передач Генератор импульсов |

| 28 | IGN COIL | 15 | Катушка зажигания 1-4, конденсатор |

| 29 | IGN 2 | 10 | Электростеклоподъёмники Люк |

| 30 | F/WPR | 25 | Очиститель ветрового стекла |

| 31 | DOOR LOCK | 20 | Центральный замок — блок управления |

| 32 | SAFETY P/WDW | 25 | Электростеклоподъёмники — блокировка |

| 33 | S/HEATER | 15 | Обогрев передних сидений |

| 34 | — | ||

| 35 | ROOM 1 | 10 | Освещение салона Кондиционер |

| 36 | AUDIO | 20 | Аудиосистема |

| 37 | TAIL LH | 10 | Фара и фонарь по левому борту Освещение номерного знака |

| 38 | TAIL RH | 10 | Фара и фонарь по правому борту Подсветка выключателей, переключателей в салоне, рычага селектора Комбинация приборов, кнопки включения и переключения |

| 39 | START | 10 | Стартер — реле Противоугонная сигнализация |

| 40 | H/LP RH | 10 | Фара — правая |

| 41 | P/WDW LH | 25 | Блок управления стеклоподъёмниками — переключатель левого заднего |

| 42 | P/WDW RH | 25 | Блок управления стеклоподъёмниками — переключатель правого заднего |

| 43 | HTD MIRR | 10 | Система обогрева наружных зеркал заднего вида |

| 44 | A/CON 2 | 10 | Кондиционер |

| 45 | — | ||

| Блок предохранителей в моторном отсеке | |||

| 1 | MDPS | 80 | Блок управления EPS |

| 2 | BLOWER | 40 | Реле вентилятора |

| 3 | RR HTD | 40 | Обогрев заднего стекла |

| 4 | ABS 2 | 40 | Блок управления ABS Блок управления ESP |

| 5 | ABS 1 | 40 | Блок управления ABS Блок управления ESP Диагностический разъём |

| 6 | ALT | 125 | Генератор Мульти-предохранитель F1-F5, F20 |

| 7 | — | ||

| 8 | — | ||

| 9 | B+1 | 50 | Габаритные огни — реле F12-F15, F35, F36 |

| 10 | — | ||

| 11 | — | ||

| 12 | F/PUMP | 15 | Топливный насос — реле |

| 13 | 10 | Звуковой сигнал — реле | |

| 14 | B+2 | 50 | Блок коммутации: аварийка, стеклоподъёмники, ц. з., предохранители — F23-F25, F31, F32 з., предохранители — F23-F25, F31, F32 |

| 15 | C/FUN | 40 | Блок управления системой отопления |

| 16 | ECU 1 | 30 | Блок управления двигателем — реле 1 Предохранитель F25 |

| 17 | IG1 | 40 | ACC — реле Замок зажигания, кнопка пуск-стоп IG2 — реле |

| 18 | IG2 | 50 | Замок зажигания, кнопка пуск-стоп |

| 19 | A/CON | 10 | Кондиционер — реле |

| 20 | — | ||

| 21 | — | ||

| 22 | INJECTOR | 15 | Модуль управления двигателем Модуль управления коробкой передач Топливный насос — реле Регулирующий клапан подачи масла |

| 23 | SENSOR | 10 | Модуль управления двигателем Датчик распредвала Датчик кислорода Иммобилайзер Кондиционер — реле Вентилятор — реле низких оборотов и реле высоких оборотов Электромагнитный клапан |

| 24 | ECU 2 | 10 | |

| 25 | — | ||

| 26 | B/UP LP | 10 | Блок управления коробкой передач Датчик АКПП Панель приборов Комбинированные фонари задние |

| 27 | WAPER | 10 | |

Схема блока предохранителей УАЗ Патриот и реле: расположение, расшифровка

Силовые реле и предохранители УАЗ Патриот предназначены для защиты навесного оборудования и агрегатов от перегрузок и повреждения токами короткого замыкания. Всего на машине устанавливается два основных модуля. Первый в салоне, второй под капотом авто.

Всего на машине устанавливается два основных модуля. Первый в салоне, второй под капотом авто.

Содержание

- 1 Блок предохранителей в салоне

- 2 Блок под капотом

- 3 Распиновка блока предохранителей

- 4 Схема блока предохранителей УАЗ Патриот

- 4.1 Предохранитель и реле стартера УАЗ Патриот: где находится

- 4.2 Реле и предохранитель печки

- 4.3 Предохранитель насоса печки

- 4.4 Где находится предохранитель бензонасоса

- 4.5 Реле-регулятор напряжения генератора

- 4.6 Предохранитель поворотов Патриота: где стоит

- 4.7 Стеклоочистители

- 4.8 Где находится реле дворников

- 4.9 Предохранитель прикуривателя

- 4.10 Габариты

- 4.11 Ближний свет

- 4.12 Сигнал

- 4.13 Предохранитель сигнализации

- 4.14 Предохранитель на магнитолу

- 4.15 Главное реле Патриот: где находится

- 4.16 Освещение салона

- 4.17 Подсветка приборов

- 4.18 Реле обогрева лобового стекла

- 4.

19 Обогрев сидений

19 Обогрев сидений - 4.20 АБС

- 4.21 Задний ход

- 4.22 Зарядка

- 4.23 Реле накала свечей

- 4.24 Центральный замок

- 4.25 Стеклоподъемники

- 4.26 Реле КМПСУД Патриота: за что отвечает

- 4.27 Патриот: реле фар

- 4.28 Предохранитель включения переднего моста

- 4.29 Реле вентилятора охлаждения

- 4.30 Предохранитель иммобилайзера

- 4.31 ДХО

- 5 Итог

В моделях 2011 – 2017 года, версий пикап, универсал, расположение и назначение элементов значительно отличается. Причина в том, что авто разных модельных годов и комплектаций разнятся проводками. К примеру, последние версии с кондиционером салона сильно отличаются по начинке от простых вариаций, где монтируется только печка и минимум дополнительного оборудования.

Как следствие стоимость готового авто в разных комплектациях много отличается.

Блок предохранителей в салоне

Модуль располагает большинством элементов. Здесь сосредоточены вставки, ответственные за стабильную работу силовой установки, вспомогательное оборудование, осветительные приборы. Для получения доступа к панели потребуется опуститься к специальной крышке, в левой стороне приборной панели. Далее поворачивается фиксатор и снимается внешняя часть.

Здесь сосредоточены вставки, ответственные за стабильную работу силовой установки, вспомогательное оборудование, осветительные приборы. Для получения доступа к панели потребуется опуститься к специальной крышке, в левой стороне приборной панели. Далее поворачивается фиксатор и снимается внешняя часть.

Для модификаций 2006, 2009 и 2022 годов выпуска применяются отличающиеся монтажные блоки. Производитель модернизирует проводку автомобиля, добавляет обновленные блоки, удаляет модули, потерявшие актуальность. Расположение может значительно отличаться. Для точного определения разновидности потребуется узнать год выпуска машины.

Блок под капотом

Для доступа к щитку потребуется найти на левом брызговике черный, пластиковый коробок. Далее отщелкиваются фиксаторы крышки и доступ к содержимому открывается.

Подкапотный блок отличается конструктивно и по назначению. Здесь преимущественно используются силовые предохранители и релейные выключатели, ответственные за основные системы авто. Большая часть вставок предназначена для защиты электронных систем установки, трансмиссии и ходовой части транспортного средства.

Большая часть вставок предназначена для защиты электронных систем установки, трансмиссии и ходовой части транспортного средства.

Подкапотные блоки могут отличаться конструктивно. Здесь монтируется два варианта панели. В версиях автомобиля 2010 – 2016 годов могут устанавливаться оба типа.

Внешний вид модуля не меняется, разница лишь в содержимом. Понять, какой конкретно разновидности установлен блок можно по схеме на внутренней стороне защитной крышки.

Распиновка блока предохранителей

Выше указан один из вариантов электрической схемы и распиновки бортовой проводки авто. У Патриота 2017-2019 вариант может отличаться по причине добавления различных типов оборудования.

Схема блока предохранителей УАЗ Патриот

Далее приведена расшифровка самых популярных вариантов исполнения монтажников. Наиболее удобно сделать все в форме таблицы.

Салонный модуль для версий 2005-2011 годов.

| Плавкие вставки | |

| Номер | Описание |

| 1 | Габариты по левому борту, лампочки подсветки выключателей, рычагов и кнопок. |

| 2 | Ближний свет правой фары головной оптики соответственно. |

| 3 | Аналогично для дальнего освещения |

| 4 | Противотуманка по правой стороне машины |

| 5 | Питание стеклоподъемников и люка крыши (при наличии) |

| 6 | Розетка для переносной лампы |

| 7 | Клаксон и силовой кабель зеркал заднего вида. |

| 8 | Обогрев зеркал заднего вида/кормового окна |

| 9 | Очистители и омыватели стекол, дополнительный подогрев салонного пространства. |

| 10 | Колодка прикуривателя |

| 11 | Габариты по правой стороне и подсветка госномера. |

| 12 | Ближний левой фары головной оптики. |

| 13 | Аналогично для дальнего режима |

| 14 | Левая противотуманка. |

| 15 | Питание механизма запирания дверей. |

| 16 | Аварийка и поворотники |

| 17 | Лампы подсветки салона, выключатель стоп-сигнала |

| 18 | Печка |

| 19 | Работоспособность приборки и лампы заднего хода |

| 20 | Задние противотуманки |

| 21 | Резерв |

| 22 | |

| 23 | |

| Реле | |

| 1 | Резерв |

| 2 | Прерыватель очистителя стекла |

| 3 | Прерыватели поворотов |

| 4/5 | Ближний/дальний |

| 6 | Разгрузочное реле |

| 7 | Выключатель обогрева кормового окна |

| 8 | Выключатель противотуманок |

Далее представлен вариант 2012-2014 годов.

| Предохранители | |

| Номер | Обозначение |

| 1/2 | Габариты по левому/правому борту машины |

| 3/4 | Аналогично для ближнего головной оптики |

| 5/6 | Также для дальнего режима работы. |

| 7 | Питание противотуманки, установленной сзади. |

| 8 | Питание на реле блокировки дверей |

| 9 | Аварийка |

| 10 | Питание клавиш выключателей на приборной панели |

| 11 | Стеклоподъемники |

| 12 | Прикуриватель, подогрев сидений |

| 13 | Клаксон |

| 14 | Подогрев внешних зеркал, световой модуль, подогрев заднего окна. |

| 15 | Переключатель очистителей, выключатель вспомогательной печки в задней части машины. |

| 16/17 | Правая/левая противотуманка. |

| 18 | Печка |

| 19 | Выключатель стоп-сигнала, подсветки салона |

| 20 | Привод наружных зеркал |

| 21 | Муфта компрессора кондиционера |

| 22 | Салонные розетки. |

| Релейные выключатели | |

| 1 и 2 | Питание противотуманных фонарей |

| 3 и 4 | Дальний и ближний свет фар |

| 5 | Разгрузочное реле |

| 6 | Дополнительный отопитель |

| 7 | Электромагнитная муфта кондиционера |

| 8 | Поворотники и аварийная сигнализация |

| 9 | Прерыватель дворников. |

Следующим расшифрован модуль типа 2015-2018 годов.

| Предохранители | |

| Расположение | Расшифровка |

| 1 | Dymos |

| 2 | Салонная розетка |

| 3 | Питание муфты кондиционера. |

| 4 | Управление зеркалами или модуль электропакета. |

| 5 | Подсветка салона, багажника, бардачка, стопы. |

| 6 | Печка, либо управление кондиционером, выключатели подогрева зеркал, заднего окна. |

| 7/8 | Левая и правая противотуманка |

| 9 | Дополнительный отопитель, клавиши водителя и переднего пассажира, переключатели дворников. |

| 10 | Модуль управления освещением, подогрев кормового стекла. |

| 11 | Клаксон |

| 12 | Прикуриватель |

| 13 | Dymos |

| 14 | Управление стеклоподъемниками. |

| 15 | Приборная панель, датчик скорости, центральная лампа освещения салона, аварийка. |

| 16 | Подушка безопасности или аварийка. |

| 17 | Блокировка дверей, либо питание магнитолы. |

| 18 | Управление противотуманками или блокировка межосевого дифференциала. |

| 19/20 | Дальний свет для левой и правой фары соответственно. |

| 21/22 | Аналогично для ближнего. |

| 23/24 | Также, для габаритов. |

| 25 | Подогрев контактной зоны передних дворников. |

| 26-30 | Резерв. |

| Реле | |

| 1 | Противотуманки |

| 2 | Подогрев зеркал заднего вида и кормового стекла. |

| 3 | Выключатель дальнего освещения |

| 4/5 | Дополнительный отопитель или ближний свет фар головной оптики. |

| 6 | Муфта кондиционера |

| 7 | Прерыватели поворотов и аварийки. |

| 8 | Прерыватель дворников |

| 9 | Разгрузочное реле |

| 10 | Подогреватель ветрового стекла или переключатель между топливными баками. |

| 11 | Реле времени подогрева ветрового стекла |

| 12 | Блокировка дифференциала заднего моста. Применяется только для моделей с электронной раздаткой. |

Отдельно следует рассмотреть расположение вставок и реле внутри монтажного блока подкапотной части. Здесь может устанавливаться два вида панелей:

Первый.

Второй.

Для удобства следует свести описание в общую таблицу.

| Предохранители | ||

| Номер | Назначение | |

| 1 | Клаксон | |

| 2 | Запас | |

| 3 | Привод вентилятора радиатора | |

| 4 | Питание системы АБС | |

| 5 | Приборная панель | |

| 6 | Топливный насос | |

| 7 | Подача напряжения на стартер | |

| 8 | Силовая магистраль вентилятора системы охлаждения. | |

| 9 | ЭСУД | |

| 10 | Датчики АБС | |

| 11-13 | Подогреватели | |

| 14-16 | Резерв | |

| 17, 19 | Питание монтажного блока. | |

| 18 | АБС контроллер | |

| Реле | ||

| Номер | Вариант 1 | Вариант 2 |

| 1 | Стартер | |

| 2 | Стеклоочиститель задней двери | Подогрев салона |

| 3 | Клаксон | Подогрев |

| 4 | Блокировка системы ЭСУД | Клаксон |

| 5 | Питание вентилятора радиатора | Блокировка системы ЭСУД |

| 6 | Топливный насос | Охлаждение радиаторной установки |

| 7 | Релейка вентилятора | Бензонасос |

| 8 | Электромуфта кондиционера | Привод вентилятора радиатора |

| 9 | Муфта компрессора кондиционера | |

| 10 | Управление рециркуляцией | |

Также в машине может присутствовать несколько вспомогательных элементов.

Под номерами F4 и К7 указаны элементы питания свечей накаливания дизельных моторов ИВЕКО. Элементы монтажного блока расшифрованы ниже.

Элементы монтажного блока расшифрованы ниже.

| Предохранители | |

| Номер | Назначение |

| 1 | Питание компрессора |

| 2/3 | Вентиляторы системы охлаждения двигателя |

| 4 | Силовой предохранитель свечей накаливания (только для дизелей) |

| Реле | |

| 1 | Вентилятор отопителя салона |

| 2/3 | Управление заслонками рециркуляции отработанных газов |

| 4 | Силовая магистраль кондиционера |

| 5/6 | Выключатели вентилятора системы охлаждения двигателя |

| 7 | Подача напряжения на свечи накаливания. |

Предохранитель и реле стартера УАЗ Патриот: где находится

Реле и предохранитель печки

У разных модификаций автомобиля вставки систем отопителя монтируются на разных местах.

| Ориентировочный год выпуска | Предохранитель № | Реле |

| 2007 | 9 или 18 | Устанавливается под приборкой |

| 2014 | 15 | 6 |

| 2016 | 9 | 5 |

Если вставка постоянно перегорает, следует проверить соответствующий резистор и проводку двигателя.

Предохранитель насоса печки

Подобная установка применяется только в комплекте с ДВС типа ЗМЗ 40905 и монтируется в салоне на позиции К4.

Где находится предохранитель бензонасоса

Вставку топливного насоса можно найти только под номером F6 в моторном отсеке. В зависимости от модификации панели, реле ставится на позиции 6 или 7.

Подобное расположение актуально для инжектора, независимо от модели силовой установки.

Реле-регулятор напряжения генератора

В системах установок, монтируемых на авто, используется встроенный, трехуровневый регулятор напряжения. Замена устройства выполняется только путем полной разборки основной детали.

Замена устройства выполняется только путем полной разборки основной детали.

Предохранитель поворотов Патриота: где стоит

Контролируются через вставку Ф 16. Реле могут устанавливаться на позициях К3 или 8.

Стеклоочистители

Предохранитель зачастую связан с системой стеклоомывателя. В зависимости от комплектации, может монтироваться на одной из позиций 9/15 в салоне. Переключатель устанавливается под номерами 2, 8 и 9.

Где находится реле дворников

Информация указана выше.

Предохранитель прикуривателя

Устанавливается в салоне. В зависимости от комплектации, соответствующая плавкая вставка может монтироваться под номером F10 или 12. Также определенные пользователи могут изменять конструкцию машины, перенося прикуриватель или устанавливая дополнительный элемент в салоне.

Габариты

В зависимости от комплектации, предохранители для левого и правого борта могут монтироваться под номерами 1/11, 1/2 или 23/24.

Ближний свет

Устанавливаются на позициях: Ф3, 4/ 21, 22/ 2, 12.

Соответствующие релейные выключатели монтируются под номерами: 4/4, 5. Вседетали конструкции устанавливаются в салонном блоке.

Сигнал

Аналогично обстоит ситуация со стоп-сигналами. Здесь есть три варианта исполнения плавких вставок – это №17, 19, 5.

Предохранитель сигнализации

Устанавливаются в различных местах. Здесь представлены вставки 7, 13 и 11. Реле монтируются на гнездах К 3 и 4.

Предохранитель на магнитолу

Штатная аудиосистема монтируется через вставку 17, установленный в салоне машины. Магистраль проводится индивидуально напрямую от аккумулятора. Предохранитель монтируется отдельно от монтажной панели.

Главное реле Патриот: где находится

На версии бензин и дизель монтируется на левом брызговике в моторном отсеке. Распознать устройство можно по проводке, подходящей к мотору.

Освещение салона

Подводится к предохранителю F5, установленному в салоне.

Подсветка приборов

Предохранитель устанавливается в разных местах. Самыми распространенными можно считать позиции 19, 15 и 5.

Самыми распространенными можно считать позиции 19, 15 и 5.

Реле обогрева лобового стекла

Схема подключения построена так, что реле нагревателя отвечает и за печку. В моделях с электрическим подогревом, реле устанавливается под приборкой.

Обогрев сидений

Реле на машине отвечает и за прикуриватель. Здесь это №12. В некоторых версиях, вставка монтируется под креслом водителя.

АБС

В машинах со штатной системой, рабочие зоны разделены на три независимых отсека. Питание контрольного прибора проходит через вставку №4, подача напряжения на датчики идет от элемента 10, а измеритель выведен на №18.

Задний ход

На авто с 5 ступенчатой коробкой и другими вариациями, система питания выполняется через вставки 10, 19 или 15.

Зарядка

Система выполнена аналогично. Реле контроля заряда АКБ установлено на генераторной установке. Мозги устройства подведены к ЭБУ.

Реле накала свечей

В двигателе ЗМЗ 51432 присутствует отдельный блок. Модуль расположен отдельно от основных вставок и установлен на правом брызговике. Реле накала смонтировано в модуле под номером 2.

Модуль расположен отдельно от основных вставок и установлен на правом брызговике. Реле накала смонтировано в модуле под номером 2.

Центральный замок

Контрольный модуль присутствует только в одном варианте исполнения авто, под номером 15.

Стеклоподъемники

Система выполнена через вставки 11, 14 или 5. В качестве реле выступают переключатели.

Реле КМПСУД Патриота: за что отвечает

Указанный модуль устанавливается на инжекторные или дизельные моторы для обеспечения работоспособности топливных форсунок.

Патриот: реле фар

Противотуманки запитаны от переключателей 8 и 5 в зависимости от комплектации. Питание левой и правой фары вариативно выполняется от вставок 4/1 или 5/2/3.

Предохранитель включения переднего моста

Устройство монтируется в линии модуля раздаточной коробки. Элемент можно найти под обшивкой панели.

Реле вентилятора охлаждения

Предохранитель иммобилайзера

Система запитана через индивидуальную магистраль питания. Это необходимо для обеспечения защиты устройства от несанкционированного взлома. Предохранитель находится внутри модуля либо выведен на магистраль.

Это необходимо для обеспечения защиты устройства от несанкционированного взлома. Предохранитель находится внутри модуля либо выведен на магистраль.

ДХО

Устанавливаются через вставку 1 и 11 для левой и правой стороны автомобиля.

Итог

Предохранители и реле Патриота представляют собой важные детали, предназначенные для защиты бортовых сетей. Продуманная система проводки дополняется надежными предохранителями.

Оставить отзыв

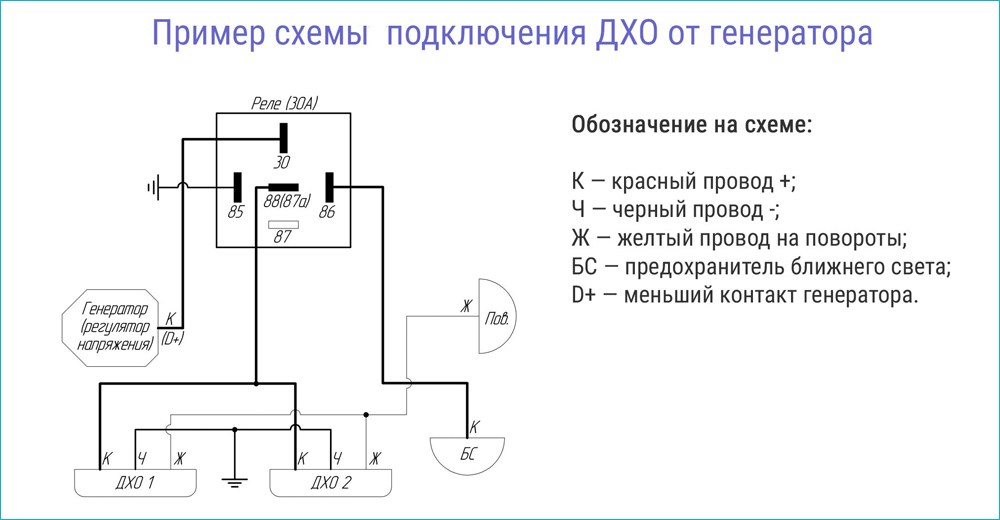

С 1 октября обязательно днем при езде надо включать ДХО ― 130.com.ua

В Украине, согласно п. 9.8 Правил дорожного движения, в период с 1 октября по 1 мая все транспортные средства, двигающиеся вне населенных пунктов, обязаны включать дневные ходовые огни, а если их нет — фары ближнего света. Данное правило обязательно для исполнения и распространяется на все типы транспортных средств, передвигающихся по дорогам в дневное время.

За несоблюдение данного требования предусмотрен штраф в размере 425 грн.!

Зачем необходимо использовать ДХО?

Подобные требования в ПДД обусловлены необходимостью повысить безопасность на дорогах Украины, так как фары помогают сделать машину заметнее в осенне-зимний период, когда видимость может быть ограничена по причине дождя, тумана, снегопада и прочих неблагоприятных погодных условий. Так как автомобили часто за пределами населенных пунктов едут на значительной скорости, включенные ДХО дают возможность встречным водителям вовремя увидеть на дороге транспортное средство, отреагировать на это и избежать ДТП.

Стоит сказать о том, что подобное правило — включать в светлое время суток освещение — давно принято во многих странах. Например, их использование обязательно на всех автомобилях в странах Европы с 2011 г., а на территории Швеции — с 1977 г., в Канаде ДХО водители применяют с 1989 г. За последние годы, статистика показывает, что это оказывает положительное воздействие на количество ДТП — их стало заметно меньше.

Основное предназначение дневных ходовых огней (DRL — международная аббревиатура для обозначения ДХО) — идентификация автомобиля на дороге в дневное время. Они являются пассивными элементами безопасности и не могут использоваться как источники головного света. Все ДХО оборудуются рассеивателем, чтобы вырабатываемый световой пучок распределялся равномерно, не создавая бликов и не мешая водителям встречного транспорта. Обычно такие фары имеют холодный белый свет, что делает их заметными в любую погоду, их свет способен проходить сквозь туман и стену дождя.

Не стоит путать ДХО с габаритными огнями. Габариты устанавливаются в крайних допустимых точках бампера автомобиля и предназначены для того, чтобы продемонстрировать размеры транспортного средства. Кроме того, габаритные фары светят достаточно приглушенно, поэтому они не предназначены для использования во время езды.

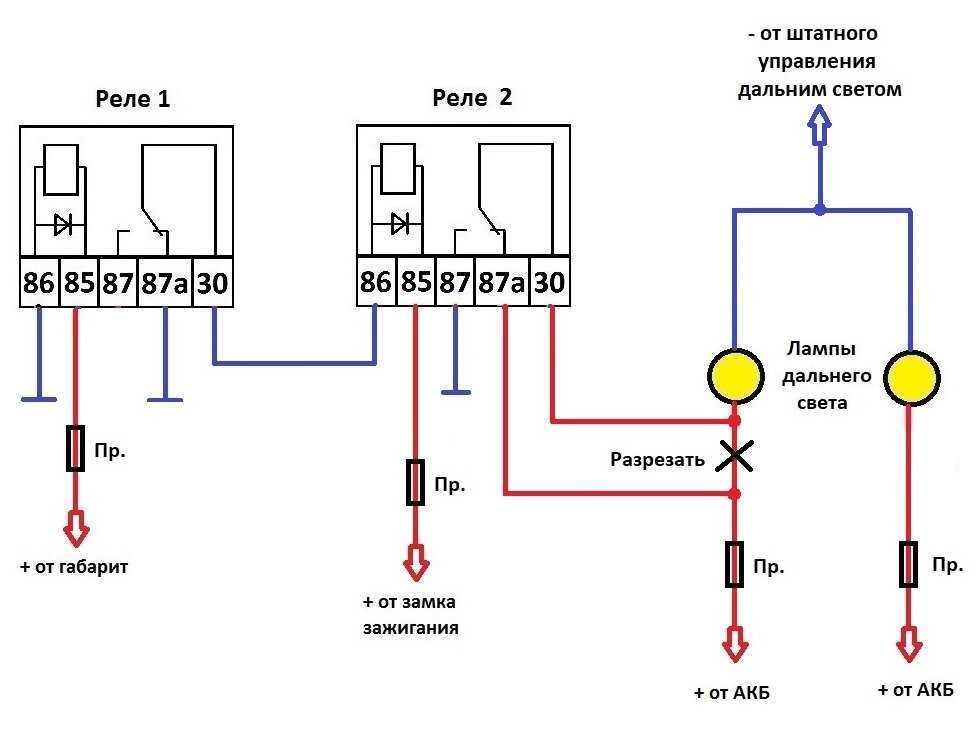

Как влияет на фары использование ближнего света вместо дневных ходовых огней?

Согласно требованиям ПДД, можно использовать в качестве альтернативы ДХО фары ближнего света. При длительном использовании фар вместо ходовых огней, сокращается ресурс автомобильных ламп и оптики самой фары. Поэтому лучше все же использовать дневные ходовые огни. Если же это не предусмотрено конструкцией машины и нет возможности установить ДХО, то к выбору ламп надо подходить очень тщательно, иначе придется очень часто их менять. Помните, что устанавливаемые автомобильные лампы должны быть качественными и подходить для используемых фар. Если, например, установить сверхмощные галогеновые лампы неизвестного китайского производителя, это часто становится причиной выхода из строя рефлектора-отражателя фары. Поэтому рекомендуется использовать только фирменные лампы, которые имеют большой ресурс, не перегреваются, а значит, не будут наносить вред фарам.

При длительном использовании фар вместо ходовых огней, сокращается ресурс автомобильных ламп и оптики самой фары. Поэтому лучше все же использовать дневные ходовые огни. Если же это не предусмотрено конструкцией машины и нет возможности установить ДХО, то к выбору ламп надо подходить очень тщательно, иначе придется очень часто их менять. Помните, что устанавливаемые автомобильные лампы должны быть качественными и подходить для используемых фар. Если, например, установить сверхмощные галогеновые лампы неизвестного китайского производителя, это часто становится причиной выхода из строя рефлектора-отражателя фары. Поэтому рекомендуется использовать только фирменные лампы, которые имеют большой ресурс, не перегреваются, а значит, не будут наносить вред фарам.

Лучшие производители дневных ходовых огней

Сейчас дневные ходовые огни производят многие компании. Однако можно выделить несколько основных лидеров, чья продукция пользуется большим спросом благодаря своему высокому качеству и надежности. Нам бы хотелось отметить три основных бренда, предлагающих ДХО с отличными функциональными и рабочими показателями.

Нам бы хотелось отметить три основных бренда, предлагающих ДХО с отличными функциональными и рабочими показателями.

Osram

Это известная компания, которая выпускает самое разное автомобильное осветительное оборудование. Этот бренд славится отличными дизайнерскими решениями и экономичностью своих фар. Osram, создавая свою оптику, применяет уникальные технологии. В их фарах используются современные высококлассные светодиоды, которые позволяют получить яркое свечение, при этом они не слепят встречных водителей.

Купить дневные ходовые огни Osram

Если рассматривать конкретную модель, то можно выделить:

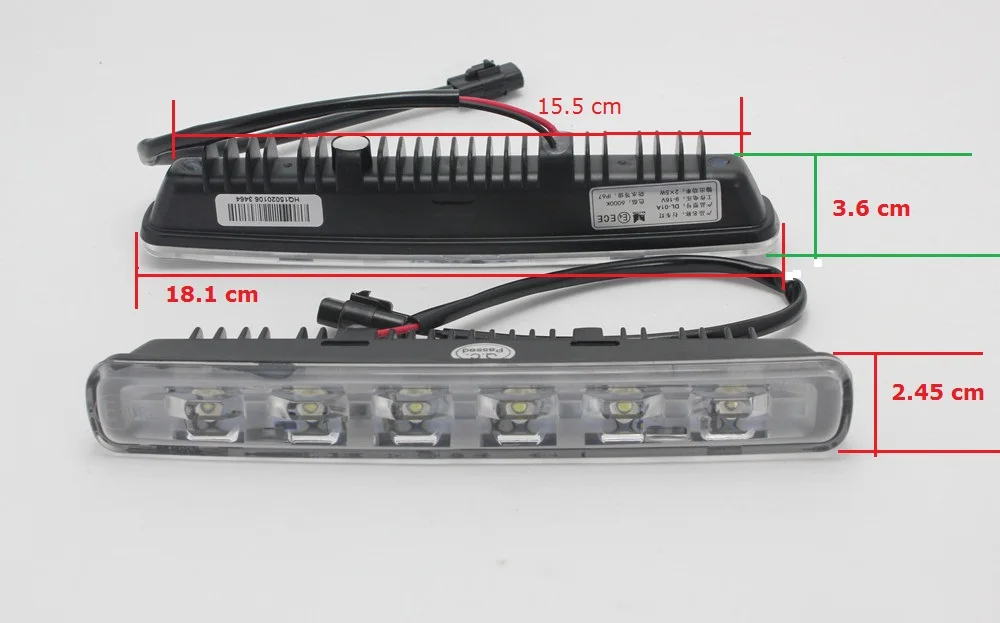

Дневные ходовые огни OSRAM LEDriving LG (DRL 102).

Эта модель отличается ультра компактным исполнением, фары сконструированы так, чтобы их легко можно было разместить даже в очень узкой решетке радиатора. Они легко устанавливаются и подходят для автомобилей самых разных марок. В основе этих ходовых огней лежат высокоэффективные фирменные диоды OSRAM OSLON MX, которые гарантируют высокую яркость и широкий угол обзора при езде в любую погоду, что существенно повышает безопасность вождения. Мощность 8 Вт, световая температура 6000К. Благодаря классу защиты IP67 они не боятся воздействия грязи, пыли и влаги.

Мощность 8 Вт, световая температура 6000К. Благодаря классу защиты IP67 они не боятся воздействия грязи, пыли и влаги.

Philips

Это один из самых крупных производителей автомобильных ламп и осветительных приборов для автомобилей. Компания Philips предлагает очень большой выбор самых разных типов дневных ходовых огней, которые совместимы с различными марками автомобилей. Установка ДХО этого бренда обычно производится очень легко и не требует вмешательства мастера, так как можно подобрать модель с учетом особенностей разных машин, и установить фары в штатные места без проблем. ДХО этой марки изготавливаются из высококачественных материалов, они не нагреваются и выдают яркий белый свет.

Купить дневные ходовые огни Philips

Из конкретных моделей можно выделить:

Дневные ходовые огни Philips LED DayLight 9

Данные ходовые огни обеспечивают хорошее освещение дороги в светлое время суток. Они имеют в своем составе 9 светодиодных элементов, которые позволяют увеличить угол освещения, сохраняя мощность излучаемого света. Мощность этой модели составляет 8 Вт, а световая температура 6000К.

Мощность этой модели составляет 8 Вт, а световая температура 6000К.

Благодаря особой гибкой системе монтажа, данные модули могут устанавливаться под углом +/-2 градуса в вертикальном положении и +/-40 градусов в горизонтальном. Эта модель имеет влагоустойчивый и ударопрочный корпус. Кроме того в них предусмотрена дополнительная защита элементов от коррозии. Блок управления оснащен системой интеллектуальной электроники, это гарантирует возможность совместимости данных ДХО с любым типом автомобилей: от машин с системой start-stop до современных электрокаров.

Hella

Популярный немецкий бренд, который предлагает высококачественные дневные ходовые огни, по праву считающиеся одними из самых долговечных на рынке. Ассортимент компании Hella довольно большой и позволяет подобрать комплект ДХО, который идеально подойдет для вашего автомобиля. В основе всех ходовых огней этой марки лежат светодиоды, вырабатывающие яркое свечение, которое делает машину заметнее на дороге, но не слепит водителей машин, едущих по встречной полосе.

Купить дневные ходовые огни Hella

Среди популярных моделей можно отметить:

Hella LEDay Flex (2PT 980 789-861)

ДХО данной конструкции могут использоваться для установки на самые разные транспортные средства. Эта модель состоит из 6 гибко соединенных светодиодных модулей. При установке благодаря различным вариантам монтажа гирлянду можно подогнать под контуры почти любой машины.

Эти дневные огни выглядят очень стильно. Запатентованный оригинальный дизайн серии ДХО LEDayFlex с отдельными модулями дает автовладельцам широкие возможности для подчеркивания индивидуальности их машин. Каждый отдельный модуль имеет прямоугольную форму и состоит из двух светодиодов. Корпус отличается высокой прочность и долговечностью. Благодаря встроенной оптике обеспечивается оптимальное светораспределение.

Если вы хотите купить дневные ходовые огни на автомобиль в Киеве, Харькове или Одессе, то можете сделать это в интернет-магазине 130.com.ua. У нас в каталоге вы найдете самые разные модели от ведущих производителей по очень выгодным ценам.

Купить дневные ходовые огни

ТОП-3 дневных ходовых огней

Лучшие автомобильные ДХО

Ищете качественные и самые лучшие дневные ходовые огни? Данный рейтинг дневных ходовых огней составляется на основании таких параметров как: высокий спрос с положительными отзывами от наших клиентов, качественное изготовление — отсутствие заводского брака и сервисных обращений, а также официальная гарантийная и пост гарантийная поддержка в Украине.

Светодиодные фары дневного света OSRAM LEDriving PX-5 (DRL 301)

Особенности:

- ★ 5 светодиодов

- ★ Низкое энергопотребление

- ★ Соответствуют стандартам ECE E4 и ECE R87

DRL Philips LED DayLight 9

Особенности:

- ★ Сила света 400 кд

- ★ Корпус из высококачественного алюминия

- ★ Совместимы с системой «Старт-стоп»

Ходовые огни дневные OSRAM LEDriving LG (DRL 102)

Особенности:

- ★ Высокие диапазоны рабочих температур

- ★ Противоударная защита и от попадания влаги

- ★ Цветовой поток света – бело-голубой

Материалы по теме

Параметры светодиодных ламп для ДХО, ПТФ, ближнего, дальнего

Выбирая светодиодные лампы для авто, большинство даже не знают требования к их яркости, хотя это самое важное, что надо знать. Обычно получается, что делая покупки в интернет-магазинах, вы прислушиваетесь к советам и рекомендациям консультантов из магазина, ведь специалист советует, и зачастую они вам предлагают попробовать:

Обычно получается, что делая покупки в интернет-магазинах, вы прислушиваетесь к советам и рекомендациям консультантов из магазина, ведь специалист советует, и зачастую они вам предлагают попробовать:

- лампочки в дневные ходовые огни (ДХО) на 400-500 Лм;

- для ближнего света на 700 Лм;

- светодиоды в противотуманные фары (ПТФ) со световым потоком 600 Лм;

- про каждую вам скажут, что она ярко светит и подходит, хотя это не так.

В итоге вы устанавливаете их, они не дают желаемого результата, Вы остаетесь недовольны и покупки забрасываете на дальнюю полочку в шкафчик.

Содержание

- 1. Таблица цоколей автоламп с мощностью

- 2. Параметры для ДХО

- 3. Недорогие китайские ходовые огни

- 4. Параметры для ПТФ

- 5. Параметры для ближнего и дальнего

- 6. Итоги

Таблица цоколей автоламп с мощностью

Если вы решили установить светодиодную лампу для авто, то посмотрите на маркировку галогенки и узнайте её цоколь. По таблице вы узнаете, какую яркость она должна давать, чтобы она была полноценной заменой галогеновой.

По таблице вы узнаете, какую яркость она должна давать, чтобы она была полноценной заменой галогеновой.

В таблице указаны цоколи только для головного света.

| Маркировка цоколя | Мощность галогенки | Яркость , Люмен |

| h2 | 55w | 1550 |

| h4 | 55w | 1450 |

| h5 | 60w | 1650 дальний 1000 ближний |

| H7 | 55w | 1500 |

| H8 | 35w | 800 |

| H9 | 65w | 2100 |

| h21 | 55w | 1350 |

| HB2 | 60w | 1500 дальний 910 ближний |

| HB3 | 60w | 1860 |

| HB4 | 51w | 1095 |

Световой поток светодиодки должен быть примерно равный яркости галогенки, а в лучшем случае превышать её. Если этого не получается, то откажитесь от установки или увеличьте свой бюджет на покупку, ведь хорошая и качественная будет служить вам в несколько раз больше галогенной.

Отдельно упомяну про световой поток габаритов автомобиля, он должен быть от 50 до 100 Лм для передних габаритных светодиодных ламп W5W T10. Для габарита с цоколем P21W оптимально от 200 до 300 Лм.

Параметры для ДХО

Пример приличных ДХО Philips

Часто проводя консультации по такой популярной теме как дневные ходовые огни (ДХО), сталкиваюсь с тем, что люди полностью не понимают их функционального предназначения. Что это ставится не для понтов (красоты, марафета авто), а для безопасности дорожного движения. Для этого есть технические регламенты, которые просчитаны, протестированы, написаны кровью, как и другие правила дорожного движения. Некоторые считают, что купить ДХО за 300-500 руб достаточно. Мощность таких ходовых огней обычно от 4 до 6 Ватт, и яркость от 400 до 600 Лм, в общем барахло.

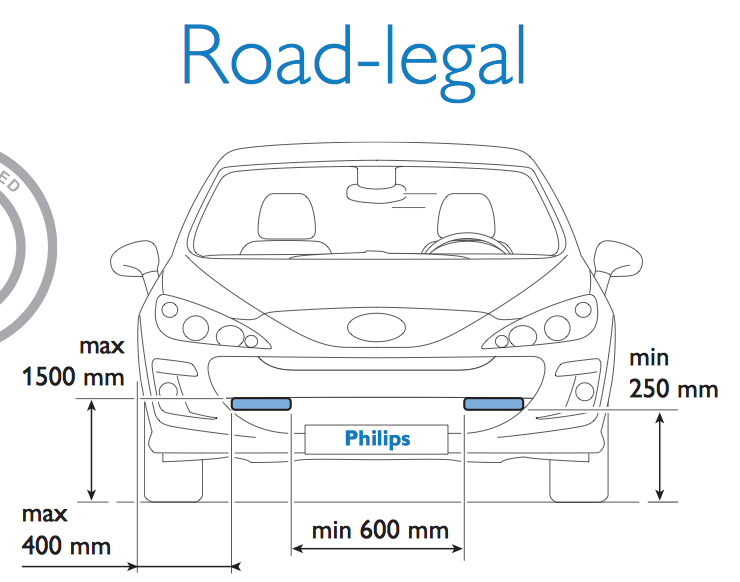

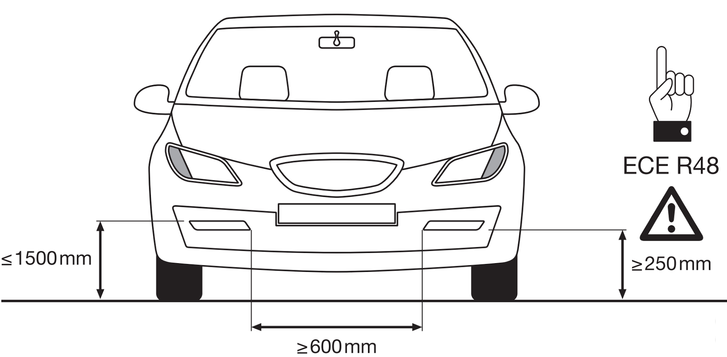

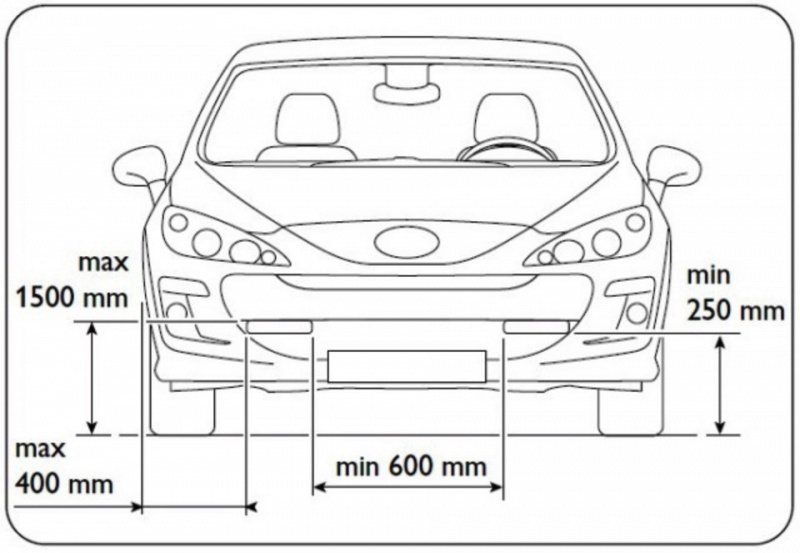

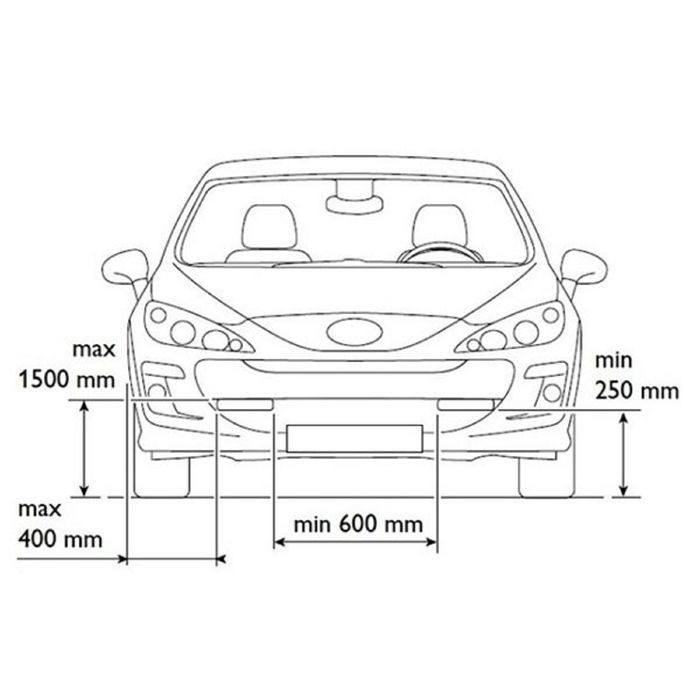

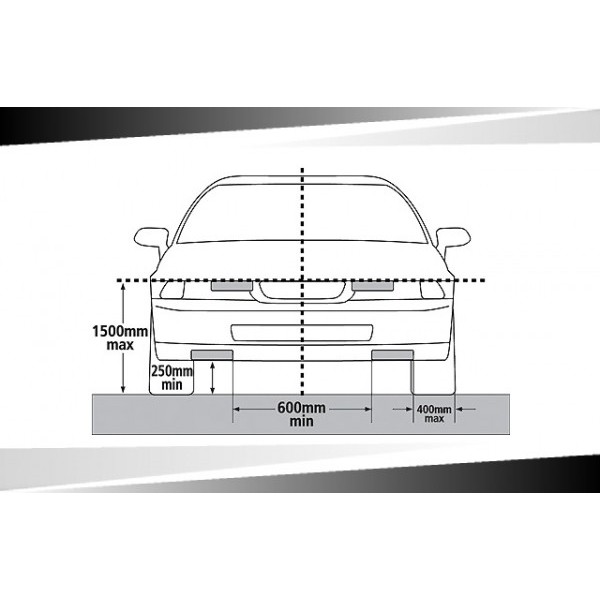

Регламент на установку ДХО

Суть дневных огней – это сделать автомобиль заметным для человека, особенно для детей, автомобиль должен быть заметен на дороге за 50-100 метров, на безопасности экономить не стоит.

Верхняя граница ДХО по яркости выше ближнего света, потому что фары имеют меньший угол свечения, примерно 45 градусов и меньше, что в два раза лучше фокусирует свет.

Недорогие китайские ходовые огни

Дневные ходовые огни на COB диодах

Сейчас продается много китайских ходовых огней на светодиодах COB, в виде желтых линеек на 5-6 Ватт, покрытых люминофором. Обычно КОБ светодиод имеет угол свечения в 120 градусов, если использовать ДХО на COB диодах без фокусирования, то при их угле свечения, выше указанные числа необходимо увеличить на 30%, а именно должна составлять от 1000 до 1800 Лм.

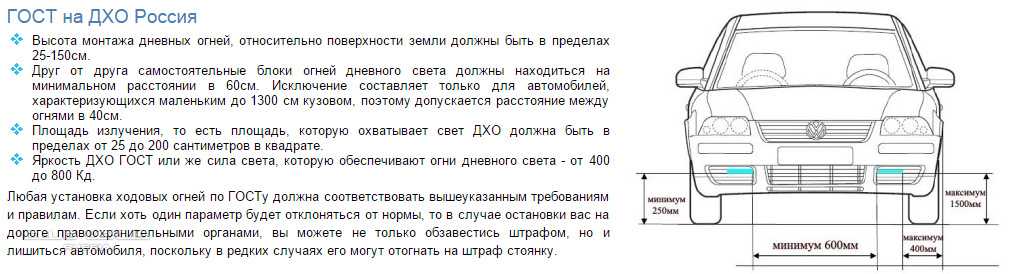

По регламенту на дневные ходовые огни, сила света должна составлять от 400 до 800 Канделов. Если угол свечения источника света составляет 90 градусов, то переводим канделы в люмены и получаем от 800 до 1400 Лм. При условии, что средняя яркость светодиодов 100 Люмен на Ватт, то мощность ДХО должна быть от 8 до 14 Ватт. Площадь светящейся поверхности должна быть не менее 40 см², с прямоугольным все просто, а вот диаметр круглого должен быть не менее 5 см.

Вывод. Какие бы вариант вы не выбирали, самый оптимальный, чтобы они были хорошо заметны как ближний свет вашего авто. Лучше всего ДХО из диодов линзами с углом в 30-45 градусов.

Параметры для ПТФ

LED для противотуманок

..Смотрим таблицу всех цоколей автоламп, для противотуманных фар используют цоколи h2, h4, H7, H8, h20, h21. Под эти цоколи наши китайские браться по разуму предлагают множество моделей на разных диодах:

- на COB диодах;

- на фирменных, типа CREE, OSRAM, Epistar;

- на старых диодах типа СМД 3528, когда на установлено до 100 штук.

Чаще всего на автомобили устанавливаются противотуманные фары (ПТФ) мощностью от 45 до 55 ватт, что соответствует яркости от 1300 до 1500 Лм.

Вывод. Это ваше личное дело, чтоы вы поставите в светодиодные противотуманные фары, потому они являются дополнительным световым оборудованием. Меньше 1000 Лм не рекомендую ставить, толку будет мало.

Параметры для ближнего и дальнего

Лампа h5 ближнего и дальнего света с активным охлаждением

Особое внимание уделим фарам ближнего и дальнего света. В зависимости от конструкции фары, есть два вида:

- популярная комбинированная h5, две нити накала, ближний и дальний в одной;

- если оптика раздельная, то ближний обычно H7

В этом случая яркость не должна быть меньше, чем у галогеновой, в худшем случае должна равняться. Чаще всего ближний свет составляет от 1000 Лм, дальнего от 1500 Лм. Получаем, что лампочки должны иметь мощность минимум 10 и 15 соответственно. При такой мощности уже необходимо иметь активную систему охлаждения с вентилятором, иначе она будет перегреваться, деградировать, люминофор выгорать. Рабочая температуру светодиода не должна превышать 85 градусов цельсия.

Прочитайте мой обзор «Светодиодные лампы h5 для ближнего и дальнего», подробно расписал плюсы и недостатки.

Часто русские и китайские магазины указывают мощность и яркость суммируя, если лампа светит на 1800 Лм, то они укажут в её технических характеристиках 3600 lm.

Поэтому многие покупатели разочарованы, что получают в два раза меньше, чем рассчитывали. Не попадайтесь на это.

Результат установки зависит от конструкции вашей фары. В половине случаем удается получить хороший световой поток на ближний свет, но плохой дальний для цоколя h5. Так же бывает и результат наоборот, дальний хороший, ближний нет. Многие жалуются на плохую освещенность во время дождя по сравнению с галогенными.

Итоги