Хендай Солярис — защита от всех видов угона

Hyundai Solaris — это самая угоняемая и популярная у злоумышленников модель в линейке Hyundai.

Если Вы владелец Хендай Солярис или собираетесь им стать, посмотрите представленную информацию, лишним не будет!

Купили Хендай Солярис — ставим системы защиты от угона

Как только у Вас появился Хендай Солярис (новый или Б\У, не важно) Вы, обязательно, спешите установить на него доп.оборудование и системы защиты; сигнализацию, GPS трекер, радио-метки и еще много чего, на что хватит оставшихся от покупки автомобиля денег, так поступает большинство автолюбителей. Если Вы, смекалистый автолюбитель, то Вы не будете устанавливать все системы защиты в одном месте, Вы доверите эту работу разным мастерам и автосервисам.

Большинство автовладельцев даже не задумывается о том, что в любом из автосервисов, в любой мастерской, у любого, даже самого известного мастера или автодилера, может начаться первый этап подготовки к угону.

Самый идеальный вариант, это сделать так, чтобы после угона Вашего автомобиля, не смотря на дополнительные риски и сложности угона, злоумышленникам пришлось вложить в Ваш автомобиль свои личные деньги! Да, да, дополнительные деньги, только после этого они смогут продать Ваш автомобиль целиком! А в случае, если Ваш автомобиль угонят на авторазбор, для продажи по запасным частям, то сумма полученных средств должна быть минимальной и круг приёмщиков Ваших запчастей был сужен практически до нуля.

Что лучше любой секретки?

Именно вышеописанный эффект: «украдёшь, но не заработаешь» лежит в основе противоугонной маркировки Литэкс. Купить Хендай Солярис это одно дело, а вот спокойное владение этим автомобилем совсем другое… уж очень популярен Солярис на криминальных авторынках России и СНГ.

Комплекс дополнительной маркировки по ГОСТу « ЛИТЭКС ПРОФИ» — это полная сертифицированная защита автомобиля дополнительной маркировкой VIN номером, с включением информации в информационную базу данных и выдачей бланка строгой отчетности, подтверждающим факт легального происхождения дополнительной маркировки на автомобиле. Начиная с 2000 года не зафиксировано ни одного угона автомобиля с полным комплексом дополнительной маркировки «ЛИТЭКС ПРОФИ«.

Начиная с 2000 года не зафиксировано ни одного угона автомобиля с полным комплексом дополнительной маркировки «ЛИТЭКС ПРОФИ«.

Защищайте свои автомобили с умом — экономно и гарантированно надёжно; от всех существующих и возможных новых видов угона. Делаете маркировку Литэкс один раз и навсегда, не ломая голову об устаревании электронной защиты и не тратя время на постоянную проверку «криминагенной обстановки» на месте парковки автомобиля, заказывайте маркировку Литэкс в своём городе прямо сейчас!

Особенности защиты от угона Hyundai Solaris

Особенности Hyunday Solaris: угоняемость, конструктивные особенности с противоугонной точки зрения.

- Автомобиль народный и поэтому особенно популярен для угона под разборку.

Его «народность» — это причина востребованности как элементов кузова так и других запчастей на разборках и авторынках.

Его «народность» — это причина востребованности как элементов кузова так и других запчастей на разборках и авторынках. - Штатный иммобилайзер примитивен и обходится с помощью автосигнализации с функцией обхода иммобилайзера. Эта функция в сигнализациях обычно используется при реализации дистанционного запуска двигателя для прогрева в зимнее время, но в данном случае может быть использована и с целью кражи в качестве так называемой «заводилки».

- ЭБУ (Электронный блок управления) находится под капотом и его замена на новый с дальнейшим сворачиванием личинки замка зажигания позволяет с лекгостью угнать автомобиль не оборудованный сколь нибудь надежной противоугонной системой. Угонщики приносят ЭБУ двигателя, чистый, без иммобилайзера, открывают капот, выдергивают разъем из стоящего ЭБУ и вставляют в принесенный ЭБУ, и все, — автомобиль заводится сворачиванием личинки замка зажигания и уезжает. Чтобы это сделать надо меньше минуты.

Выводы и рекомендации по защите от угона Hyundai Solaris:

- Минимально необходимый противоугонный комплекс на Hyundai Solaris — это замок капота, иммобилайзер и защита ЭБУ. Если вы собираетесь поставить на автомобиль бюджетный иммобилайзер, который не позволяет реализовать цифровые блокировки по штатным проводам, то простой осмотр на станции ТО (на станциях ТО часто автомобиль подготавливают для угона) позволяет по косвенным признакам выявить и тип иммобилайзера и нейтрализовать блокировку. Поэтому реле блокировки надо размещать под защищенным ЭБУ, тогда обход блокировки, как и угон не будут столь простыми и быстрыми, особенно при использовании бюджетных иммобилайзеров.

- Если после установки замка капота, иммобилайзера и кожуха на срывных болтах на ЭБУ у вас есть возможность усилить противоугонный комплекс, то рекомендуем поставить автосигнализацию для оповещения или дополнительный замок капота, сделать маркировку автостекол или поставить штыри хотя бы в передние двери.

Для обеспечения минимального допустимого уровня безопасности рекомендуем ставить следующее оборудование или его аналоги:

SafeCar Защита ЭБУ

Сейф для Электронного блока управления двигателем (ЭБУ). Сплав из алюминия, толщина стенок 5 мм.

Угона.нет Компакт 2

Конфигурация данного охранного комплекса является минимально необходимой для обеспечения защиты автомобиля от угона на коротких и средних стоянках. Оснащён АПБ. Авторизация владельца обеспечивается за счет бесконтактной радио метки с диалоговым кодом и и

Для усиления защиты рекомендуем добавить одно или несколько устройств или их аналоги:

Гарант Угона.

нет

нетЗамок рулевого вала «Гарант Угона.нет» комплектуется механизмом секрета «Abloy Protec» (1,97 млрд. комбинаций механизма секрета).«Гарант Блок Люкс» отличается от «Гарант Угона.нет» — использованием механизма секрета «Abloy Exec» (360 млн. комбинаций).

Подбор сигнализации на Hyundai Solaris – установка, цены, автозапуск. Защита от угона для автомобиля Хендай Солярис

Защита Хендай Солярис от угона

Корейский автомобиль Hyundai Solaris уже много лет попадает на верхние строчки списка самых угоняемых в России автомобилей, поэтому автосигнализация на Хендай Солярис должна подбираться с учетом этого фактора.

Мы рекомендуем выбирать на

Солярис сигнализацию с авторизацией владельца по меткам или смартфону – в

этом случае на автомобиле сможет поехать только его владелец, а при

несанкционированной попытке тронуться с места двигатель будет

заблокирован.

Слабым местом данной иномарки является ЭБУ – его расположение под капотом позволяет заменить устройство на принесенное с собой меньше, чем за минуту – такая манипуляция отключает штатный иммобилайзер и дает угонщику доступ к автомобилю.

Поэтому в качестве дополнения к сигналке мы рекомендуем ставить защиту ЭБУ – металлический бокс, который ставится сверху устройства и не дает его демонтировать.

Также рекомендуется установить замок капота, чтобы надежно защитить подкапотное пространство и не дать угонщику легко получить доступ к ЭБУ и другим агрегатам, а также компонентам сигнализации. Электромеханический замок капота будет управляться сигнализацией в автоматическом режиме, поэтому владельцу не потребуется проводить никакие манипуляции дополнительно.

Цены

Ниже приведены сигнализации, которые мы рекомендуем для

данного автомобиля. Цена напрямую зависит от функционала — дешевле всего

будет стоить простая модель с обратной связью на ЖК-брелок, а более

продвинутые модели предложат управление сигнализацией со смартфона по

GSM и Bluetooth, определение GPS-координат и другие возможности.

Все цены на сайте актуальны — уже сейчас вы можете выбрать модель охранной системы, ориентируясь на бюджет, которым располагаете.

Автозапуск

Подключение автозапуска на Hyundai Solaris не представляет никаких проблем. Штатная система охраны обходится алгоритмически с помощью сервиса Pandora CLONE — все штатные ключи остаются на руках у владельца.

Установив сигнализацию Pandora, вы

сможете запускать двигатель дистанционно перед поездкой или

программировать автоматический запуск по массе параметров: напряжению

аккумулятора, температуре двигателя, точному времени, через заданные

интервалы времени.

Установка сигнализации на Хендай Солярис

Установка автосигнализации на Хендай Солярис займет от 5 до 8 часов в зависимости от выбранной модели и ее функционала.Чтобы поставить сигнализацию на Хендай Солярис, используется цифровая CAN-шина автомобиля, что позволяет обеспечить деликатную установку, а также бесключевой автозапуск двигателя.

Для данного автомобиля будет доступен следующий функционал по цифровой шине:

- бесключевой автозапуск;

- блокировка двигателя по CAN;

- управление багажником;

- отображение уровня топлива в литрах;

- автоматический довод стекол;

- автозапуск со штатного ключа.

Береги автомобиль: как защитить свою машину от угона | Статьи

Кража, в том числе автомобилей, по данным Министерства внутренних дел, остается одним из самых распространенных преступлений в России. Главные точки притяжения угонщиков — неохраняемые парковки жилых домов и стоянки у торговых центров, рассказали журналистам в МВД. Какие ошибки часто совершают владельцы и как обезопасить свое авто — выясняли «Известия».

Применение найдут всем

С января по декабрь 2019 года в России было зарегистрировано больше 20 тыс. случаев, связанных с кражей транспортных средств, и почти 19 тыс. случаев, когда автомобиль брали «покататься». Только в столице за 2019 год совершили 2295 краж, угонов и мошенничеств.

Только в столице за 2019 год совершили 2295 краж, угонов и мошенничеств.

То, что под угрозой находятся только машины премиум-класса, — миф, считают специалисты. «В первой пятерке популярных у угонщиков автомобилей — Kia Rio и Hyundai Solaris. Их на рынке очень много, есть запчасти, они востребованы. На втором месте Toyota Cruiser и Camry. Они надежны, но в плане угона совсем не защищены. Следом идут «немцы», Mercedes и BMW», — рассказывает «Известиям» Александр Толоконников, менеджер охранных систем компании Autosecurity.

Нельзя расслабляться и владельцам отечественного автопрома. Спрос у угонщиков подтверждает и официальная статистика.

Дальнейшая судьба угнанного автомобиля обычно развивается по двум сценариям: иномарки премиум-класса поступают на перепродажу, а остальные машины разбираются на запчасти. Последний вариант становится у злоумышленников всё более распространенным.

Автор цитаты

«Это раньше угнанные автомобили в основном шли на перепродажу в другой регион.

Сейчас их всё чаще распиливают. Так угонщику и выгоднее, и безопаснее. Нет машины — нечего и искать. Плюс, если в Москве еще можно достать запчасти, то в регионах с этим всегда проблема, поэтому на продаже деталей можно заработать даже больше, чем на целой машине», — объясняют в сервисе.

Механики и электронщики

Механизмов защиты сейчас множество. Иммобилайзеры, которые при несанкционированном вторжении блокируют системы автомобиля, автосигнализации, механические системы, например, блокираторы руля или капота.

Автор цитаты

«Обычно есть две категории угонщиков — специалисты по механике, которые вскрывают любые замки, и электронщики. Кто придет за машиной — не знаешь, поэтому, конечно, в идеале комплексная защита. К сигнализации, например, сейчас эффективно устанавливать замок капота, — рассуждает Александр Толоконников. — Под капотом находится блок управления двигателем, именно его угонщик, вскрыв капот, меняет на свой блок с прописанными ключами и уезжает».

Владельцам автомобилей с бесключевым доступом нужно помнить и о том, что одного штатного брелка, открывающего автомобиль, недостаточно. Этот сигнал можно считать с помощью ретранслятора. «Вы поставили машину на охрану, брелок убрали в карман. Один угонщик идет с вами, отсылает сигнал на прибор, тот ему отвечает, сигнал считывается и попадает ко второму злоумышленнику, который остался у машины. Фактически связь между машиной и вашими ключами удлиняется», — объясняет специалист охранных систем.

Фото: РИА Новости/Константин Чалабов

Поэтому для сигнализации предусматривают отдельное устройство, например метку, без которой автомобиль не двинется с места, даже если у взломщика получится считать ваш ключ.

Владелец в помощь

Ключевой показатель качества защиты — не цена, а индивидуальный подход и понимание системы самим владельцем, уверены эксперты. Кому-то для того, чтобы у машины появился надежный механизм, достаточно золотых рук и свободного времени в гараже, а кому-то не помогут и дорогие варианты сигнализации.

Самая распространенная ошибка, которая сводит на нет все усилия механиков, — носить ключи от автомобиля и метку от сигнализации в одной связке. Оставляя машину в техцентре или на мойке, владелец фактически передает посторонним людям всё необходимое для угона.

Автор цитаты

Элементарное решение проблемы — носить ключи во внутреннем кармане, а метку, которая обычно очень компактна, положить в водительские права.

Нередко в сервисах владельцам рекомендуют установить и GSM-модули, которые в случае взлома машины сразу уведомляют об этом хозяина машины. «Система звонит владельцу, запрашивает ПИН-код. Изначально он идет гостевой, фабричный. Его, естественно, рекомендуют менять на персональный, потому что если злоумышленник узнал номер системы, то подобрать стандартный пароль ему уже не составит труда», — объясняет Толоконников.

Фото: Depositphotos

Сильно осложняет жизнь угонщикам любое отклонение от стандарта. Спрятанные GPS-маячки, скрытые охранные системы, защищенные от взлома замки на капоте, дверные блокираторы. Вариантов множество.

Спрятанные GPS-маячки, скрытые охранные системы, защищенные от взлома замки на капоте, дверные блокираторы. Вариантов множество.

Оптимальная стоимость хороших охранных систем составляет, по оценкам экспертов, порядка 3–5% от стоимости автомобиля. Часто и выгоднее, и надежнее обращаться не в салоны, где приобреталась машина, а в специализированные центры, где в зависимости от бюджета владельцу предложат не типовые и массовые решения, которые хорошо известны угонщикам, а индивидуальные варианты.

Кроме того, здесь у клиента обычно есть возможность общаться с мастером не через менеджера, а напрямую. Специалисты рекомендуют не спешить и потратить лишние 30 минут на то, чтобы узнать всё о вашей охранной системе. Как поставить и снять сигнализацию, как переводить систему в режим «сервис», как вести себя в аварийных ситуациях — всю эту информацию клиент должен получить уже на месте.

Сам не плошай

Несмотря на то что число краж по-прежнему довольно велико, год от года таких случаев становится всё меньше. Более того, как уверяют в МВД, большую часть угнанных машин обнаруживают в течение суток.

Более того, как уверяют в МВД, большую часть угнанных машин обнаруживают в течение суток.

Фото: Global Look Press/Nikolay Gyngazov

Первое, что должен сделать владелец, не обнаружив на месте автомобиль, — убедиться, что на нем не уехал кто-то из близких и что машину не эвакуировали. Если эти варианты отпадают — обращаться в полицию. И чем раньше, тем лучше. «Машина будет объявлена в розыск, и если она еще в движении, то ее смогут быстро обнаружить по камерам, которые есть на большинстве дорог города», — объясняет юрист Дмитрий Зацаринский.

Нередко может помочь и самостоятельный поиск или обращение в волонтерские группы.

Автор цитаты

«Часто преступники снимают с машины номера или ставят подложные и оставляют в «отстойниках». Это может быть даже соседний двор, где она стоит, пока угонщик не убедится, что в авто нет GPS-маячка и других «проблем», — рассказывает юрист. — Еще есть смысл наведаться в гаражи-«разборки», которые есть в каждом районе».

Иногда помочь в поиске машины могут и записи с камер видеонаблюдения, если машина была припаркована в их поле зрения. Стопроцентной гарантии это не дает — в каких-то случаях они просто не работают, в каких-то качество изображения не позволяет сделать никаких выводов о личности преступника, но попробовать стоит, уверены юристы.

Фото: ИЗВЕСТИЯ/Андрей Эрштрем

Получить доступ к архиву могут только сотрудники полиции, но обратиться в городскую систему видеонаблюдения лучше самостоятельно. «Не надо дожидаться этих действий от полиции. Мне известны случаи, когда запись терялась или просто не находилась, потому что хранить ее должны всего пять дней. Вам нужно просто позвонить, сообщить оператору об угоне и попросить сохранить видео», — объясняет «Известиям» Зацаринский.

Помимо страховок, сигнализаций и других средств, есть и простые меры безопасности, о которых не стоит забывать. Не выставляйте ключи на всеобщее обозрение в кафе (профессионалы могут получить всю необходимую информацию уже по внешнему виду вашего ключа и метки), не храните вместе все устройства, а уезжая надолго, лучше отправьте машину туда, где за ней смогут присмотреть, — на охраняемую стоянку или хотя бы к знакомым.

ЧИТАЙТЕ ТАКЖЕ

Защита ЭБУ Hyundai Solaris — установка сейфа

Не для кого не секрет, что одним из методов угона автомобилей является подмена ЭБУ (мозгов) и блока сертификации. Этот способ угона очень популярен среди таки марок автомобилей как: Kia, Hyundai, Toyota, Lexus, Renault, Nissan, Lada. Кроме того, ЭБУ и блоки сертификации могут просто воровать, их цена на вторичном рынке тоже не маленькая. Именно для этого и были придуманы сейфы на ЭБУ (Электронный блок управления двигателем).

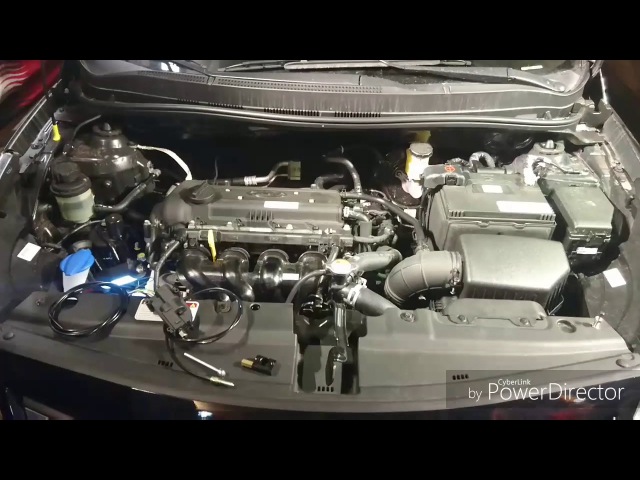

Сейчас мы покажем, как выглядит защита ЭБУ на примере автомобиля Hyundai Solaris 2012 года выпуска, находящегося до сих пор в риске угона.

Данный сейф подходит на автомобили KIA RIO и Hyundai Solaris (дорестайлинг) с автоматической КПП.

И так ЭБУ (электронный блок управления) находится за аккумулятором. Для монтажа сейфа нам необходимо снять аккумулятор и крышку воздушного фильтра.

Вот собственно и сам «ЭБУ» — подменив его на такой же с отключённым иммобилайзером угонщики без проблем уезжают на автомобиле.

Срывные болты и гайки используемые при крепеже сейфа.

Сейф ЭБУ на Солярисе устанавливается между блоком ЭБУ и кронштейном. Монтируем сейф и блок ЭБУ на штатный кронштейн и проверяем всё ли встаёт на свои места.

Как видно на фото ниже Блок ЭБУ крепится через отверстия в сейфе к штатным шпилькам на срывные гайки.

Далее крепим к кузову автомобиля сам кронштейн, на срывные болты и гайку.

После установки сейфа на Hyundai Solaris, доступ к электронному блоку управления ради подмены или кражи становится не возможным.

Защита ЭБУ (установка сейфа) на Hyundai Solaris 2012 заняла примерно 1 час.

У нас можно купить и установить сейф на ЭБУ на большинство автомобилей.

Каталог сейфов

Центр автомобильного оборудования «Электропатаж»

Запись в работу по телефону:

8(495)231-81-27

#установкасигнализации #защитаотугона #автозапуск #автозвук #шумоизоляция #винил #тонировка

с бесключевым доступом, без сигнализации, нестандартными средствами, проверенные способы своими руками

Защитить автомобиль от угона и ограбления можно разными способами. В большинстве новых машин уже есть система безопасности, но она эффективна далеко не всегда. Злоумышленники изучают особенности той или иной модели и знают, что нужно делать, чтобы запустить двигатель и похитить авто. Поэтому желательно принимать дополнительные меры, которые обеспечат сохранность имущества и в разы снизят риск проникновения или угона.

Методы угона автомобилей

Многое зависит от марки авто и особенностей ее запуска. Вариантов немало, они сильно различаются по реализации. На сегодня можно выделить несколько основных способов, которыми пользуются угонщики:

- Использование ретрансляторов для передачи сигнала от штатного ключа на значительное расстояние и его усиления. Актуально для машин с бесключевым доступом, которые открываются, когда электронное устройство рядом. Злоумышленники выясняют, где живет владелец, и, используя специальное оборудование, улавливают сигнал ключа в квартире или доме и передают его к авто. В результате система открывает двери и дает запустить двигатель. При этом во время езды мотор не заглохнет, даже если сигнал ключа пропал. На панели выскакивает сообщение, но можно проехать любое расстояние без особых проблем.

- Применение так называемых «заводилок» – устройств, позволяющих обойти иммобилайзер и запустить двигатель. Тут все просто – подобный вариант возможен только в некоторых моделях, о которых известно угонщикам.

Для них можно купить специальное приспособление на черном рынке.

Для них можно купить специальное приспособление на черном рынке. - Замена электронных блоков управления ДВС и модуля, отвечающего за проверку штатного ключа. Эти элементы подготавливаются заранее и меняются на месте, после чего машина заводится тем ключом, который прописан в новых узлах.

- Прописывание другого ключа через диагностический разъем – еще один способ, который используется на многих моделях. В этом случае нужен программатор или ноутбук со специальной программой.

- Снятие разъема на традиционном замке в старых авто и запуск поворотом механизма или соединением проводов. Обычно применяется для старых машин без сигнализации и дополнительных систем безопасности.

- Использование эвакуатора. Просто подгоняется транспорт, авто загружается и увозится. Такое решение используется там, где на подобную технику не обращают особого внимания, а значит, есть как минимум несколько минут.

На самом деле это только часть способов, профессиональные угонщики имеют богатый арсенал средств. Чаще всего они нацелены на конкретное авто, поэтому готовят все необходимое, и штатные элементы безопасности не вызывают у них затруднений.

Чаще всего они нацелены на конкретное авто, поэтому готовят все необходимое, и штатные элементы безопасности не вызывают у них затруднений.

Кстати!

Уже несколько лет подряд самой угоняемой иномаркой в РФ остается Хендэ Солярис. Если у вас эта модель, уделите особое внимание ее защите.

Как снизить вероятность угона автомобиля

В первую очередь запомните, что даже самая лучшая штатная система защиты не обеспечит полной безопасности. Что бы ни заявлял производитель, угонщики изучают конструкцию до мелочей, узнают слабые места и вырабатывают алгоритм похищения с минимальными затратами времени. Поэтому для того, чтобы уменьшить риск хищения, необходимо как можно сильнее усложнить процесс. Большинство злоумышленников предпочитает подбирать варианты без дополнительной защиты, с которыми гарантированно не возникнет вопросов.

Создайте целый противоугонный комплекс, состоящий из устройств разного типа и с различными принципами действия. Это практически полностью исключает угон со стоянки супермаркета или другого места, где авто находится короткий период времени. Но, если у преступника времени много, он может попробовать угнать даже то авто, которое оборудовано дополнительной защитой. Опять же, при возникновении сложностей похитители предпочитают избегать излишнего риска, особенно если машина оборудована нестандартными средствами защиты, с которыми они еще не сталкивались.

Это практически полностью исключает угон со стоянки супермаркета или другого места, где авто находится короткий период времени. Но, если у преступника времени много, он может попробовать угнать даже то авто, которое оборудовано дополнительной защитой. Опять же, при возникновении сложностей похитители предпочитают избегать излишнего риска, особенно если машина оборудована нестандартными средствами защиты, с которыми они еще не сталкивались.

Помните о том, что почти все профессиональные угонщики – отличные электрики, поэтому обход каких-либо блокировок для них всего лишь вопрос времени. Защитить транспортное средство полностью невозможно, а вот сделать его непривлекательным ввиду сложности угона можно. И желательно использовать устройства разного типа, подбирать нетрадиционные приемы, так как любая нештатная ситуация – стресс для преступника.

Уменьшить вероятность вскрытия или хищения машины помогут и визуальные подтверждения наличия дополнительных средств защиты – замочная скважина около коробки передач, блокиратор руля и педалей и т. д. Чаще всего злоумышленники предпочитают перейти в соседний двор и найти такую же машину, в которой не нужно разбираться с целым рядом дополнительных устройств.

д. Чаще всего злоумышленники предпочитают перейти в соседний двор и найти такую же машину, в которой не нужно разбираться с целым рядом дополнительных устройств.

Кстати!

Даже дополнительная сирена, спрятанная в нетипичном месте, может спасти авто. Нередко преступники вырывают или разбивают штатную систему оповещения, но, если при открытии сработает другая сирена, быстро отыскать и отключить ее будет проблематично.

Как защитить автомобиль от угона и ограбления

Подбирайте тот или иной способ в зависимости от модели авто, особенностей конструкции и других аспектов. Не последнее место занимает и бюджет: цена самых эффективных решений достаточно высока, иногда ставить их на недорогие авто просто нет смысла.

Охраняемая стоянка

Если неподалеку есть стоянка, которая круглосуточно охраняется, проще всего оставлять автомобиль там. Он будет под присмотром и вероятность угона снизится в десятки раз. Злоумышленники всегда выбирают более безопасные варианты, так как нередко на то, чтобы запустить машину нужно потратить определенное время, открывать капот и т. д. Кроме того, на охраняемых территориях чаще всего есть система видеонаблюдения, что также отпугивает злоумышленников.

д. Кроме того, на охраняемых территориях чаще всего есть система видеонаблюдения, что также отпугивает злоумышленников.

Чтобы снизить расходы на стоянку, лучше всего покупать абонемент на длительное время. Но даже в этом случае стоимость может быть достаточно высокой, особенно в больших городах. Зато не придется ставить дополнительные устройства и тратить деньги на оборудование и услуги установщиков. Естественно, это не обеспечивает полной безопасности, так как днем машина оставляется на стоянках около работы, магазинов и т.д.

Кстати!

Даже если оставлять машину на неохраняемой стоянке под видеокамерой, риск проникновения злоумышленников снизится в разы.

Имитация сигнализации

Недорогое решение, которое представляет собой мигающий светодиод, как у стандартных систем сигнализации. Снаружи невозможно понять, что это имитация, данное устройство может отпугнуть угонщика или того, кто хочет проникнуть в машину с целью похищения ценных вещей. Стоимость низкая, что важно при ограниченном бюджете.

Стоимость низкая, что важно при ограниченном бюджете.

Подключить лампочку также несложно, если следовать инструкции, справится даже водитель с небольшим опытом в ремонте авто. Главное – расположить имитацию в том же месте, где обычно ставится сигнализация. Стоит отметить, что данный вариант никак не защищает машину и опытные угонщики очень быстро определяют, что дополнительной системы защиты на самом деле нет.

Поисковые устройства

Отличное решение, которое не защищает автомобиль напрямую, но позволяет определить его местоположение с высокой степенью точности. Лучше всего использовать GPS-маяк – современное устройство, которое имеет маленькие размеры, благодаря чему его легко спрятать под обшивкой или в любом другом месте автомобиля. Система может работать по-разному – подавать сигнал в определенное время (например, раз в 1-2 дня) или же высылать координаты по запросу владельца.

Питание системы автономное, поэтому она не зависит от бортовой сети. Стоит выбирать модели, которые высылают информацию по запросу, у них аккумулятор работает дольше. Но самое главное – система выключена практически постоянно, поэтому злоумышленники не смогут обнаружить ее даже специальными поисковыми устройствами. Это повышает шансы найти машину после угона.

Но самое главное – система выключена практически постоянно, поэтому злоумышленники не смогут обнаружить ее даже специальными поисковыми устройствами. Это повышает шансы найти машину после угона.

Ловушки для злоумышленников

Есть много нетрадиционных решений, способных не только отпугнуть злоумышленника, но и создать условия, при которых он просто не сможет находиться в машине или управлять ей. Вариантов много, самые распространенные из них таковы:

- Газовый баллончик, распыляющий состав при несоблюдении определенных условий запуска.

- Магнетрон в подголовнике.

- Электрошокер под сиденьем или в спинке.

- Очень громкие звуки аудиосистемы или же особый высокочастотный сигнал, который создает огромную нагрузку на органы слуха.

В этом случае все делается так, чтобы аудиосистему нельзя было выключить с магнитолы.

В этом случае все делается так, чтобы аудиосистему нельзя было выключить с магнитолы.

При использовании подобных решений важно и самому помнить о них и не нарушать последовательность запуска. Особенно опасно это может быть, если машиной пользуется несколько человек.

Кстати!

Вы можете заменить штатные разъемы на ЭБУ на нестандартные, это очень хорошее решение для машин, которые угоняют путем подключения к системе или использования сменного модуля.

Сигнализации и электронные устройства

Сегодня в продаже есть огромное количество защитных систем для автомобилей, отличающихся принципом действия, функциями и другими параметрами. Их можно разделить на три большие группы:

- Сигнализации. При несанкционированном проникновении включается звуковой и световой сигнал, а владельцу приходит оповещение на брелок или приложение смартфона. Могут быть разных типов и блокировать различные системы машины, разновидностей тысячи, у каждой свои плюсы и минусы.

Стоит отметить, что любую сигнализацию, даже самую современную, опытный угонщик может взломать, тут вопрос упирается лишь в затрачиваемое время. Но чем сложнее система, тем меньше риск хищения авто, так как злоумышленники зачастую предпочитают найти вариант попроще.

Стоит отметить, что любую сигнализацию, даже самую современную, опытный угонщик может взломать, тут вопрос упирается лишь в затрачиваемое время. Но чем сложнее система, тем меньше риск хищения авто, так как злоумышленники зачастую предпочитают найти вариант попроще. - Иммобилайзеры не шлют оповещений и нужны для того, чтобы препятствовать запуску двигателя. Реализованы они могут быть различными способами: чип в ключе, радиометки, связь со смартфоном, отпечаток пальца, комбинация определенных штатных кнопок и т. д.

- Спутниковые противоугонные системы передают сигнал оператору, который и сообщает владельцу, что машину вскрыли. В этом случае нужно платить дополнительную абонентскую плату, в остальном устройство может не отличаться от стандартной системы.

В одном автомобиле может использоваться два варианта, часто совмещают сигнализацию и иммобилайзер для повышения безопасности. Выбирать стоит продукцию компаний, которые хорошо зарекомендовали себя.

Механические противоугонные средства

Такие устройства можно установить и своими руками, они не отличаются сложной конструкцией, но при этом не менее эффективны, чем электронные средства защиты. Вариантов очень много – от типичных систем до нестандартных, чаще всего водители используют такие разновидности:

Вариантов очень много – от типичных систем до нестандартных, чаще всего водители используют такие разновидности:

- Электромагнитные замки капота. Отличное решение для машин, в которых модуль безопасности расположен в моторном отсеке и угонщику нужно обязательно получить доступ туда. Также это могут быть и нестандартные авторские системы, обычно с ними у злоумышленников возникает очень много проблем. Отличным дополнением станет защита ЭБУ – можно поставить стальную пластину на специальном запоре или замке, чтобы невозможно было снять блок управления.

- Блокираторы руля. Бывают разных конструкций и применяются как в комплексной защите, так и как самостоятельный элемент, усложняющий угон авто. Подбирать следует под особенности своей машины и исходя из требований, которым должно соответствовать устройство. Важно не забывать блокировать рулевую колонку, так как часто водители упускают из вида этот момент.

- Замки на коробку передач. Стандартные варианты, блокирующие селектор из салона, малоэффективны, особенно на автоматах, так как можно включить передачу под капотом и спокойно ехать.

Более эффективным будет блокировка непосредственно КПП, устанавливаемая под капотом, но подобные устройства выпускают далеко не для всех моделей авто.

Более эффективным будет блокировка непосредственно КПП, устанавливаемая под капотом, но подобные устройства выпускают далеко не для всех моделей авто. - Блокираторы дверей также усложнят процесс угона, так как очень часто злоумышленнику нужно получить доступ к нижней части панели приборов. Сделать это сложно, даже разбив окно, поэтому подобные системы отпугивают потенциальных похитителей.

- Замки на педальный узел встречаются нечасто, но эффективны, так как невозможно ехать без выжимания сцепления и управления дросселем. За счет малой распространенности многие угонщики не имеют опыта быстрого снятия конструкции, что тоже немаловажно.

Важно!

Чем более нестандартное механическое средство используется, тем выше вероятность, что оно защитит машину. При выборе важен и материал изготовления, элементы должны быть достаточно прочными, а доступ к ним ограниченным, чтобы невозможно было перекусить их клещами или быстро разрезать ножовкой по металлу.

Если подойти к выбору средств защиты машины внимательно и использовать несколько разных устройств, авто станет непривлекательным для большинства угонщиков. Старайтесь устанавливать системы, которые встречаются нечасто, чем больше распространено то или иное решение, тем меньше сложностей с его нейтрализацией у угонщиков.

Как защитить машину от угона

Уже многие десятки лет автомобиль является неотъемлемой частью нашей повседневной жизни. Но также он активно эксплуатируется в криминальном мире. Некоторые совершают преступления с помощью машин либо же само транспортное средство выступает в качестве жертвы. Нельзя отрицать факт активного роста количества угонов. Не стоит полагаться на удачу, считая, что именно вашу машину трогать не станут. Нужно помочь преступникам принять такое решение. Чтобы автомобиль обходили стороной и не пытались угнать, на него следует установить эффективные средства защиты. Реализовать надлежащую защиту от угона автомобилей можно несколькими методами. Каждый из них имеет свои нюансы.

Каждый из них имеет свои нюансы.

Методика защиты авто от угона.

Ставить машину в гараж

Автомобиль, припаркованный на улице — всегда более легкая добыча для вора. Другое дело — гараж, туда вряд ли кто-то сунется. Ну только если вашу машину не выслеживают специально. Наверняка многие помнят кадры из фильма «Берегись автомобиля», когда гараж просто подняли подъёмным краном, чтобы угнать машину, но это скорее исключение, чем правило. Если у вас нет своего гаража или он расположен слишком далеко от дома, то можно рассмотреть варианты съема. Да, это недёшево, но, возможно, эти инвестиции окупят себя с лихвой.

Должно быть видно, что ваша машина стоит на сигнализации

Мигающий диод у лобового стекла, сообщающий о том, что машина стоит на сигнализации, — совсем не лишняя деталь. Кстати, сигнализация может даже не работать при этом. Или можно наклеить какую-то наклейку, сообщающую о том, что машина под очень серьезной защитой. Это как табличка «Осторожно, злая собака!». Собаки может и не быть, но зачем лишний раз рисковать своим здоровьем? Единственный момент, на наклейке не должен быть указан тип сигнализации, это только поможет угонщику быстрее взломать машину.

Собаки может и не быть, но зачем лишний раз рисковать своим здоровьем? Единственный момент, на наклейке не должен быть указан тип сигнализации, это только поможет угонщику быстрее взломать машину.

Немного статистики

Оказывается, уже при покупке автомобиля вы можете повлиять на вероятность того, что он будет угнан. Так, по статистике, авто с «автоматом» угоняют в два раза чаще! Отчасти это связано с тем, что машины с АКПП с каждым годом становятся доступнее по цене, и даже средние и топовые комплектации отечественных автомобилей получают именно такие коробки.

Есть ряд марок, которые абсолютно не популярны среди угонщиков. Так, по данным за 2021 год от страховых компаний, самые безопасные модели — это Volvo XC60, Skoda Octavia и Lada Kalina. А вот наиболее угоняемые авто — Toyota Camry, Hyundai Solaris, Toyota RAV4, Toyota Land Cruiser. Развернутую статистику по угонам автомобилей смотрите по ссылке.

Держите машину в порядке

Есть такая теория «разбитого окна»: оставьте хорошую, чистую, ухоженную машину даже в самом опасном районе, и она простоит там нетронутой долгое время. Но стоит разбить в ней окно, и не пройдет и суток, как её разграбят подчистую.

Но стоит разбить в ней окно, и не пройдет и суток, как её разграбят подчистую.

Следите за своей машиной. Её хороший внешний вид будет сообщать о том, что хозяин дорожит ей. А значит: в ней установлена хорошая сигнализация, хозяин быстро заметит пропажу и заявит о ней, возможно, там даже установлен маячок, по которому машину легко отследить.

Опасайтесь автосервисов

Если вы на несколько дней поставили машину в автосервис, то там её могут профессионально подготовить к угону. У работников достаточно времени, что обнаружить все ваши системы защиты и грамотно их обезвредить. Причём, забрав машину из автосервиса, вы ничего не заподозрите. Она также будет закрываться и открываться с сигнализации, приветливо моргнув вам фарами. Но при этом даже в режиме охраны машина заведётся без проблем. И вот однажды солнечным утром вы просто не обнаружите её под окнами.

Когда загоняете машину в ремонт, нужно ставить все системы в сервисный режим, в котором все брелки снимаются и вы отдаёте машину с одним штатным ключом. В таком случае работникам сервиса не удастся подобраться к вашим системам безопасности.

В таком случае работникам сервиса не удастся подобраться к вашим системам безопасности.

Откуда чаще всего угоняют?

Органы полиции имеют собственную статистику по местам, где чаще всего случаются эпизоды угона. У ним относятся:

- неохраняемые парковки рядом с торговыми центрами и общественными заведениями;

- стоянки бизнес-центров и крупных предприятий, где отсутствует охрана, а припаркованные автомобили стоят в течение всего рабочего дня;

- стоянки, расположенные у жилых домов (на таких стоянках чаще всего угоны происходят в темное время суток, когда владелец и соседи спят).

В целом, автомобиль могут угнать в любое время из любого места, исключением являются стоянки с постоянной охраной.

Закрывайте машину!

Очевидный совет. Однако чаще всего страдают именно забывчивые водители. В первую очередь вор поищет те машины, в которых для него любезно оставили открытыми двери или окна. Страдаете забывчивостью? Придумайте какое-то напоминание, которое не позволит вам уйти, оставив авто открытым. Кстати, даже если вы заперли двери с брелка, не поленитесь их проверить. Из-за глюка электрики одна из дверей может не закрыться.

Кстати, даже если вы заперли двери с брелка, не поленитесь их проверить. Из-за глюка электрики одна из дверей может не закрыться.

В этот же пункт отнесём любые провокации угонщиков, которые допускают автовладельцы: если машины оборудована спутниковой системой, код не должен быть записан в машине, не отдавайте в автосервисе ключи с брелком и меткой, всегда используйте сервисный режим. Не оставляйте в бардачке гарантийные талоны на установку противоугонных систем, на которых указана схема системы.

Способы защитить автомобиль от угона и насколько они эффективны

Существует много методов, позволяющих защитить машину от угона. Производители оснащают авто штатной противоугонной системой и гарантируют высокую надежность родной противоугонки.

Несмотря на доводы о надежности штатных систем, их часто с легкостью обходят угонщики. Соответственно, целесообразно оснащать автомобиль комплексным противоугонным рубежом, чтобы сделать его непривлекательным для угонщиков. Если на установку надежной противоугонки не хватает денег, есть простые самостоятельные способы защиты автомобиля от угона.

Имитация сигнализации

Снизить фактор риска угона автомобиля поможет простое устройство, имитирующее сигнализацию. Суть метода – установка на видном месте в салоне светодиодной лампочки, демонстрирующей, что машина находится под сигнализацией.

Можно заказать в интернете специальное приспособление, генерирующее подачу электричества на лампочку, обеспечивая ее мерцание. Есть два типа таких девайсов. Первый представляет собой небольшой пластмассовый цилиндр, на конце которого находится мерцающий светодиод. Минус такого приспособления – легкое обнаружение опытным угонщиком бутафорского происхождения.

Имитация автосигнализации

Гораздо надежнее приспособление в виде блока питания с проводом, на конце которого находится светодиодная лампочка. Если прикрепить такой мерцающий девайс в салоне, можно ввести в заблуждение угонщика. И все же для опытных злоумышленников определить такую подделку труда не составит.

Охраняемая стоянка

Уберечь автомобиль от угона поможет платная охраняемая стоянка. По статистике с охраняемых мест кражи машин случаются намного реже, чем в локациях, наиболее предпочтительных для угонов (торговые центры, офисные здания и т. д.).

По статистике с охраняемых мест кражи машин случаются намного реже, чем в локациях, наиболее предпочтительных для угонов (торговые центры, офисные здания и т. д.).

Тем не менее, владельцы и сотрудники платных стоянок не несут ответственность за угнанный автомобиль: их задача включает лишь обеспечение охраны на подконтрольной им локации.

Воры знают об этом, поэтому часто проникают в такие места и угоняют машины, иногда с использованием грубой силы.

Ловушка для злоумышленника

Старинный, но рискованный способ против угонов – это размещение ловушек для злоумышленников в салоне. Такой метод способен причинить ущерб и самому владельцу машины, не только угонщику.

Капкан

Например, если поставить внутри капкан, он может нанести серьезную травму злоумышленнику, а для владельца обернуться уголовным наказанием за нанесение телесных повреждений, вплоть до тюремного заключения. В лучшем случае, ловушка разозлит вора, он от злости, даже если не угонит ТС, может намеренно повредить автомобиль. Так что эффективность подобного метода сомнительна.

Так что эффективность подобного метода сомнительна.

Аэрография

Дополнительно обезопасить автомобиль от угона поможет нанесение оригинального рисунка. Для злоумышленников необычная окраска кузова создаст проблемы при транспортировке авто, особенно если правоохранительные органы объявят операцию перехват. По показаниям очевидцев полиция может быстро вычислить угнанную машину.

Аэрография на авто

Минус способа – высокая цена аэрографии. Она обойдется не дешевле, чем установка дорогой комплексной охранной системы. Проще нанести рисунок самостоятельно, но для этого необходимо обладать навыками художника.

Пугово

Этот метод направлен на отпугивание злоумышленников. Например, можно подцепить на время стоянки авто блатные номера. Это отпугнет вора. Впрочем, такой метод не всегда эффективен.

Авто с блатными номерами

Дополнительный способ устрашения – повесить на вешалке салона авто полицейский китель или положить фуражку на заднюю полку автомобиля. Тем, кто работает в правоохранительных структурах, найти одежду проблем не составит. Бутафорскую форму опытный угонщик может распознать.

Тем, кто работает в правоохранительных структурах, найти одежду проблем не составит. Бутафорскую форму опытный угонщик может распознать.

Живой сторож

Простая защита автомобиля от угона, подразумевающая помещение в машину крупного домашнего питомца, который своим устрашающим видом отпугнет вора. Если оставить машину с большой злой собакой в салоне, далеко не каждый преступник решится вскрывать транспорт. Это автоматически сделает автомобиль нежелательным для угона.

Собака в машине

Конечно, такой вариант сработает лишь в краткосрочной перспективе, поскольку собаку в машине оставлять надолго нецелесообразно, с точки зрения чистоты салона и претензий со стороны служб защиты животных.

Поисковые устройства

Метод скорее не защиты от угона, а нахождения уже угнанного авто. Суть способа – оснащение машины датчиками отслеживания. Помещенные в машину маячки GPS помогут отследить украденный автомобиль: сигнал о его местонахождении поступит на любое мобильное устройство. Это позволит правоохранителям быстро найти и вернуть владельцу украденное движимое имущество.

Это позволит правоохранителям быстро найти и вернуть владельцу украденное движимое имущество.

Поисковое устройство

Подводные камни такого способа – он действенен только при угоне малоопытными угонщиками. Матерые злоумышленники используют продвинутое оборудование, выводящее из строя жучки слежения. Вдобавок искусные преступники часто вооружены различного рода GPS-заглушками.

Нет аккумулятора – нет риска!

Суть метода – изъятие аккумулятора владельцем на время стоянки автомобиля. Без аккумулирующего устройства машина попросту не заведется. Угонщики на кражу не берут собой АКБ и предпочтут переключить свое внимание на другой автомобиль.

Впрочем, такой противоугонный способ целесообразен лишь при длительной стоянке авто. Если владельцу потребуется оставить машину на короткий срок, например, возле магазина, торгового центра, офиса и т. д., ему проблематично будет каждый раз вынимать и носить с собой аккумулятор.

Намеренное создание неисправности в работе двигателя

Метод схож с предыдущим: сделать так, чтобы автомобиль не завелся. Для этого достаточно создать контролируемую неисправность двигателя, на время стоянки авто. Способ не такой эффективный, как установка дорогой системы защиты, но все же обеспечит владельцу более спокойный сон.

Раньше для временного вывода автомобиля из строя владельцы изымали высоковольтный провод. Технологии изменились и в современных авто сделать это гораздо сложнее. Чтобы обездвижить машину, можно разомкнуть цепь электрической сети.

Вначале нужно найти коробку с предохранителями. Ее обычная локализация – под капотом либо в салоне (зависит от марки). На крышке распределителя имеется интуитивно-понятная схема. Следуя руководству, снимают предохранители форсунок или катушек, без которых автомобиль не заведется. Также исключить возможность завести авто можно путем изъятия реле стартера.

Самостоятельная установка механического замка

Обезопасить машину от угона помогут механические замки. Они ставятся на руль, педаль, коробку передач. Желательно использовать надежные блокираторы, поскольку более простые образцы легко демонтируются угонщиком.

Хороший механический замок, например, для руля достать сложно. Лучше их изготовление можно заказать у профессионалов. Установка таких механических противоугонных рубежей занимает 15-20 минут. Достаточно с помощью шестигранного ключа прикрутить блокиратор к рулевому валу.

Замок на руль

Конечно, блокираторы не являются абсолютной панацеей от любого вида угона. И все же. Учитывая, что ключевую роль для угонщика играет время, увидев даже самый простой блокиратор в салоне, вполне возможно, что преступник откажется от кражи, предпочтет не тратить лишние минуты и захочет угнать другой автомобиль.

Все описанные выше способы защиты автомобиля от угона относятся к малоэффективным методам. Они подойдут для владельцев, которые по тем или иным причинам не могут себе позволить дорогую и надежную охранную систему. Впрочем, в качестве превентивных мер безопасности такие варианты вполне подойдут.

Придайте машине индивидуальность

Это можно делать несколькими способами. Во-первых, аэрография сразу сделает вашу машину ну очень непривлекательной для угонщиков.

Во-первых, аэрография сразу сделает вашу машину ну очень непривлекательной для угонщиков.

Второй вариант посложнее, для тех, кто не любит рисунки на авто: сделайте маркировку автомобиля. С такой машиной у угонщика будет слишком много мороки в момент продажи, а скорее, он и вовсе не сможет её продать, так какой смысл в угоне?

Традиционные методы угона авто

Существует несколько способов завладения чужим автомобилем, которые в большинстве случаев используются злоумышленниками. Вот самые популярные из них.

- Классический и довольно примитивный метод, применяемый преимущественно для угона старых иномарок и авто российского производства, — это взлом замка транспортного средства

. В ход идут отмычки, вкрутки, химические формулы для растворения пружин замка. - Перехват радиосигнала сигнализации

и отключение защитной системы машины — для этого преступники используют специальный прибор, «кодграббер». Такая методика подходит для не самых совершенных сигнализационных систем.

- С более «продвинутыми» сигнализациями угонщики работают с помощь декодера – устройство считывает код замка

современных автомобилей, на основе которого изготавливается новый ключ для открытия любого замка. - Нейтрализовать штатный иммобилайзер

автомобиля взломщики могут с помощью специального прибора путем его перепрошивки. - Профессионалы-угонщики глушат GSM-сигнал

на автомобилях с устройством спутниковой связи, чтобы владелец не получил информацию о местоположении угнанного авто.

Как применить защиту только для чтения с неизменяемыми зонами Oracle Solaris — oracle-tech

, Глинн Фостер

Узнайте, как настроить систему Oracle Solaris 11.3 для блокировки хоста и виртуальных сред с защитой только для чтения с использованием неизменяемых зон Oracle Solaris.

Введение

Безопасность и соответствие, несомненно, являются главными заботами организаций сегодня. Утечки данных являются обычным явлением, когда конфиденциальные данные попадают в руки неизвестных групп, вызывая невосстановимый ущерб, такой как потеря доверия клиентов, высокие затраты на восстановление и снижение кредитного рейтинга.Атаки могут происходить по разным каналам — от отказа в обслуживании до SQL-инъекции, кражи учетных данных пользователя, социальной инженерии и т. Д. По мере того как организации стремятся к повышению гибкости бизнеса с помощью облачных вычислений, эти опасения усиливаются по мере смещения границ в сторону многопользовательской среды с использованием частных, общедоступных или гибридных облаков.

Oracle Solaris 11 предлагает множество проверенных функций безопасности, которые при использовании в архитектуре «глубокой защиты» обеспечивают сложную систему безопасности всей сети, которая контролирует способ доступа пользователей к файлам, защищает системные базы данных и использует систему. Ресурсы.Oracle Solaris 11 отвечает требованиям безопасности на всех уровнях. Он устанавливается «защищенный по умолчанию» как профиль с минимальной защитой, на который вы можете добавить дополнительную защиту. Это помогает снизить вероятность вторжения за счет отключения всех сетевых служб, кроме Secure Shell (SSH). Он также записывает попытки входа в систему и сводит к минимуму доступ системы к службам с использованием модели «минимальных прав». Вы можете узнать больше о функциях безопасности Oracle Solaris на http://docs.oracle.com/cd/E53394_01/html/E54807/index.html.

Принудительное управление изменениями в системах — важная стратегия, используемая организациями для снижения стоимости человеческой ошибки, которая может привести к значительному нарушению безопасности или незапланированному простою системы. Oracle Solaris предоставляет интегрированные инструменты управления соблюдением нормативных требований и отчетности для выполнения нормативных требований, но также, что более важно, для поддержки контроля изменений с помощью простых инструкций по устранению любых нарушений нормативно-правового соответствия.

Однако есть еще один вариант, который можно использовать — неизменяемые зоны Oracle Solaris, — который может быть принудительной функцией для безопасного управления изменениями, что в конечном итоге также способствует соблюдению требований.

Неизменяемые зоны Oracle Solaris

Использование неизменяемых зон — это один из способов защиты приложений путем применения защиты только для чтения к глобальной зоне хоста и гостевым неглобальным зонам. Технология Oracle Solaris Zones — это рекомендуемый подход для развертывания рабочих нагрузок приложений в изолированной среде — никакие процессы в одной зоне не могут отслеживать или влиять на процессы, выполняемые в другой зоне. Неизменяемые зоны расширяют этот уровень изоляции и защиты, разрешая доступ к корневой файловой системе только для чтения, предотвращая любые изменения системы или конфигурации системы.Ядро Oracle Solaris использует обязательный контроль доступа на запись (MWAC) для обеспечения прав на запись в файловую систему гибким, управляемым политиками способом.

Простой пример, в котором используются неизменяемые зоны, может включать блокировку зоны, в которой работает веб-сервер, чтобы она была доступна только для чтения. Частная сеть баз данных соединяет эту зону с другой зоной, в которой работает база данных с полным доступом для чтения и записи к самой базе данных. На рисунке 1 показан этот пример архитектуры.

Рисунок 1: Типичная архитектура, использующая неизменяемые зоны

Мы можем применить неизменность либо к глобальной зоне, либо к неглобальной зоне, используя аналогичные механизмы.Оба подхода используют свойство конфигурации зоны file-mac-profile , которое предоставляет исключения для того, какие части файловой системы могут быть записаны. В настоящее время можно использовать пять поддерживаемых значений:

Значение file-mac-profile Свойство | Описание |

|---|---|

нет | Разрешает полный доступ для чтения и записи. Это поведение по умолчанию для вновь созданных зон, если вы не использовали свойство file-mac-profile . |

с гибкой конфигурацией | То же, что и с фиксированной конфигурацией (или с динамическими зонами , в случае глобальной зоны), но также обеспечивает доступ для чтения и записи к файлам, расположенным в и т. Д. . |

с фиксированной конфигурацией | Разрешает доступ для чтения и записи к файлам, расположенным в / var , за исключением следующих местоположений: / var / ld / var / lib / postrun / var / pkg / var / spool / cron / var / spool / postrun / var / svc / manifest / var / svc / profiles |

динамические зоны | То же как с фиксированной конфигурацией , но позволяет создавать неглобальные зоны или зоны ядра.Применяется только к глобальной зоне (или глобальной зоне зоны ядра). |

strict | Обеспечивает полную файловую систему только для чтения. Системные журналы и контрольные журналы необходимо отправлять в другую централизованную систему. |

Создание неизменяемой неглобальной зоны

Создать неизменяемую неглобальную зону просто. Например, давайте создадим новую зону с именем myzone и установим file-mac-profile на с фиксированной конфигурацией следующим образом:

# zonecfg -z myzone

Используйте команду create, чтобы начать настройку новая зона.

zonecfg: myzone> create

create: Использование системного шаблона по умолчанию ‘SYSdefault’

zonecfg: myzone> set file-mac-profile = fixed-configuration

zonecfg: myzone> verify

zonec : myzone> commit

zonecfg: myzone> exit

Теперь мы можем продолжить и установить эту зону, как обычно:

# zoneadm -z myzone install

Как только это закончится, давайте загрузим zone и войдите в консоль:

# zoneadm -z myzone boot

# zlogin -C myzone

Поскольку мы не предоставили профиль конфигурации системы во время установки зоны, мы будем использовать инструмент настройки системы для входа в набор интерактивных экранов, где мы можем указать конфигурацию для имени хоста неглобальной зоны, сети, локали и начальных пользователей для этой зоны.Затем этот профиль будет применен к зоне. Однако по сравнению с обычной установкой в зоне мы увидим что-то вроде следующего:

Выход из средства настройки системы. Журнал доступен по адресу:

/system/volatile/sysconfig/sysconfig.log.6477

Имя хоста: myzone

[ВНИМАНИЕ: эта система только для чтения временно загружалась для чтения / записи]

[ПРИМЕЧАНИЕ. завершена, система перезагружается]

[ВНИМАНИЕ: перезагрузка зоны]

SunOS Release 5.11 Версия 11.4.0.7.0 64-разрядная

Авторские права (c) 1983, 2018, Oracle и / или ее дочерние компании. Все права защищены.

Имя хоста: myzone

Вход в консоль myzone:

Если мы попытаемся установить пакет, операция также завершится неудачно:

[электронная почта защищена]: ~ # pkg install wirehark

pkg install: Could не завершить операцию с файловой системой / var / pkg / lock: только для чтения.

И мы видим, что различные другие части файловой системы также доступны только для чтения:

[защита электронной почты]: ~ # touch / etc / foobar touch: невозможно создать / etc / foobar: файл только для чтения [ электронная почта защищена]: ~ # touch / var / foobar touch: невозможно создать / var / foobar: файл только для чтения [электронная почта защищена]: ~ # touch / usr / bin / foobar touch: невозможно создать / usr / bin / foobar: файловая система только для чтения

Когда мы используем профиль с фиксированной конфигурацией n, мы позволяем системе сохранять журналы, относящиеся к системным сервисам, что означает, что система может собирать и хранить журналы сервисов в / вар .

Мы видим, что эта зона использует профиль с фиксированной конфигурацией из глобальной зоны, используя аргумент -p в zoneadm list :

# zoneadm list -p

0: global: running: / :: solaris: shared: -: none:

2: myzone: running: / system / zone / myzone: dfd65825-ed4b-46bb-a8f6-f2043f5282cd: solaris: excl: R: fixed-configuration:

Но что происходит, когда мы хотим внести изменения в конфигурацию или применить критическое исправление безопасности? Мы можем использовать два подхода.Мы можем просто перезагрузить зону в режим чтения-записи, используя следующее:

# zoneadm -z myzone reboot -w

Аргумент -w заставляет зону загружаться в режим чтения-записи, перекрывая файл -mac-profile собственности. Однако это действует только до следующей перезагрузки зоны. Однако это действительно открывает окно возможностей для проблем безопасности, если вы сделаете всю зону для чтения-записи в течение определенного периода времени, пока вы вносите изменения.

Лучшим альтернативным способом является использование механизма, который называется доменом доверенного пути.Надежный путь позволяет изменять защищенные файлы без необходимости открывать всю среду, но предоставляет это только привилегированным процессам.

Для входа в систему в качестве доверенного пути мы используем аргумент -T для zlogin :

# zlogin -T myzone [подключен к зоне 'myzone' pts / 2] Oracle Corporation SunOS 5.11 11.3 июнь [ email protected]: ~ # touch / foobar [email protected]: ~ # ls / foobar / [email protected]: ~ # pkg install wirehark Пакеты для установки: 1 Услуги, которые нужно изменить: 1 Создать среду загрузки: NoCreate резервная среда загрузки: NoDOWNLOAD PKGS FILES XFER (MB) SPEEDCompleted 1/1 8/8 1.3 / 1,3 1,1M / s ЭЛЕМЕНТЫ ФАЗЫ Установка новых действий 28/28 Обновление базы данных состояния пакетов Готово Обновление кэша пакетов 0/0 Обновление состояния изображения Готово Создание базы данных быстрого поиска Готово Обновление кеша пакетов 1/1

И для подтверждения того, что режим чтения-записи не установлен за пределами Доверенных Путь, давайте выйдем из зоны и войдем в консоль, как обычно:

[email protected]: ~ # ~.

[Подключение к зоне 'myzone' pts / 2 закрыто]

# zlogin -C myzone

[Подключено к консоли зоны 'myzone']

Логин консоли myzone: root

Пароль:

Последний вход: четверг, 6 августа, 07:02:32 2015, pts / 2

, 6 августа, 07:04:49, вход в myzone: ROOT LOGIN / dev / console

Oracle Corporation SunOS 5.11 11.3 июнь 2015

[адрес электронной почты защищен]: ~ # touch / foobar

touch: невозможно изменить время на / foobar: файловая система только для чтения

Мы поговорим больше о надежном пути позже в этой статье.

Создание неизменяемой глобальной зоны

При создании неизменяемой глобальной зоны используется аналогичный процесс.

Сначала мы создаем зону следующим образом:

# zonecfg -z global

В приведенной выше команде вы заметите, что мы использовали имя зоны global . После того, как мы вошли в интерфейс настройки интерактивной зоны, мы можем установить свойство file-mac-profile :

zonecfg: global> set file-mac-profile = dynamic-zone

zonecfg: global> commit

update / platform / i86pc / amd64 / boot_archive

zonecfg: global> exit

В этом случае мы выбрали динамические зоны , чтобы мы могли создавать и уничтожать не- глобальные зоны и зоны ядра по мере необходимости, но оставьте остальную конфигурацию системы доступной только для чтения.

Этот профиль особенно важен в контексте облачной среды, поскольку мы можем заблокировать управление системой, но при этом позволить арендаторам системы создавать виртуальные машины (ВМ) в режиме самообслуживания. Этот профиль был добавлен специально для этого варианта использования. Мы можем использовать этот профиль вместе с OpenStack, популярным облачным решением «инфраструктура как услуга» с открытым исходным кодом (IaaS). В OpenStack служба Nova отвечает за создание виртуальных машин на физических вычислительных узлах.Используя динамические зоны , мы можем поддерживать строгую стратегию контроля изменений в нашей облачной инфраструктуре (обычно называемой «под облаком»), которая доступна только для чтения, но при этом позволяет создавать среды виртуальных машин.

После того, как мы установили политику, нам нужно перезагрузить систему, чтобы применить профиль защиты только для чтения.

Надежный путь

Выполнение обновления pkg для глобальной зоны должно выполняться из доверенного пути. При обновлении глобальной зоны обновления неглобальных зон выполняются в среде загрузки клонирования с возможностью записи (для зоны), которая не смонтирована внутри неглобальной зоны.

Для неизменяемых глобальных зон нам необходимо получить доступ к системной консоли с помощью Oracle Integrated Lights Out Manager (Oracle ILOM). После входа в систему через консоль Oracle ILOM мы можем использовать последовательность прерывания для входа в доверенный путь:

логин консоли доверенного пути:

Надежный путь специально разработан для обеспечения защищенного доступа к системе для обслуживания. Утилита tpdlogin (1M) автоматически вызывается ядром, когда используется последовательность прерывания, и она использует отдельную службу PAM: tpdlogin .

В Oracle Solaris 11 определенные процессы могут быть помечены как часть домена надежного пути (TPD). С точки зрения этих процессов им разрешено выполнять все ограниченные возможности - по сути, они рассматривают среду как стандартную среду чтения / записи. Чтобы процессы, не относящиеся к TPD, не мешали процессам TPD, процессы TPD не могут быть связаны процессами, не относящимися к TPD. Терминалы TPD-процессов и FIFO помечены специально, и они не могут быть открыты процессами, не относящимися к TPD.

Обратите внимание, что выполнение команды reboot - -w , когда система находится в режиме только для чтения, работать не будет. Команда должна выполняться через доверенный путь. Чтобы применить обновления к системе, достаточно просто выполнить pkg update через доверенный путь. Первая загрузка после обновления неизменяемой глобальной зоны заставит систему временно перейти в режим чтения-записи. Это требуется для выполнения любой самостоятельной сборки конфигурации на основе обновления (по сути, для создания рабочей конфигурации из набора установленного программного обеспечения).Как только система закончит это, она снова войдет в режим только для чтения.

Дополнительные наборы данных и файловые системы ZFS

Наборы данных ZFS можно вручную добавить в белый список с помощью ресурса add dataset . Эти наборы данных ZFS имеют полные разрешения на чтение и запись и не ограничиваются политикой MWAC.

Например, чтобы убедиться, что rpool / export имеет разрешения на чтение и запись, мы должны сделать следующее:

# zonecfg -z myzone

zonecfg: myzone> добавить набор данных

zonecfg: myzone: набор данных> set name = rpool / export

zonecfg: myzone: dataset> end

zonecfg: myzone> commit

zonecfg: myzone> exit

Нам не нужно использовать этот механизм для добавить другие наборы данных, которые могут находиться в отдельном пуле ZFS, поскольку они не ограничены политикой MWAC для корневого пула.Любые файловые системы, добавленные с использованием ресурса add fs , также не ограничиваются политикой MWAC, но они могут быть смонтированы как доступные только для чтения.

Сводка

Неизменяемые зоны Oracle Solaris - это эффективный способ применить политику защиты только для чтения и предпринять дальнейшие шаги для минимизации потенциальных атак. При использовании с другими функциями безопасности Oracle Solaris, такими как шифрование ZFS, можно использовать стратегию глубокой защиты для управления идентификацией, управления данными, сети и виртуализации.

Неизменяемые зоны Oracle Solaris также обеспечивают преимущество более изолированной системы, позволяя дополнительно контролировать изменения в центре обработки данных и защищая от непредвиденных событий, вызванных человеческой ошибкой. В сочетании с интегрированными функциями обеспечения соответствия и архивирования Oracle Solaris они обеспечивают жизненный цикл приложения от разработки до производства, гарантируя, что то, что вы разработали и протестировали, было доставлено в производство без изменений для большей надежности.

См. Также

См. Также следующие ресурсы:

Об авторе

Глинн Фостер - главный менеджер по продукту Oracle Solaris.Он отвечает за ряд технологических областей, включая OpenStack, Oracle Solaris Image Packaging System, установку и управление конфигурацией.

Версия 1.0, 20.08.2015 Версия 1.1, 05.07.2018 |

Oracle Solaris 11 - Fujitsu Global

Заархивированное содержимое

ПРИМЕЧАНИЕ: это заархивированная страница, и ее содержимое, вероятно, устарело.

Благодаря новому мощному Oracle Solaris 11 серверы SPARC Enterprise могут еще больше увеличить время безотказной работы системы при одновременном снижении затрат.

Oracle Solaris 11 значительно сокращает время простоя системы при обновлении системы и упрощает реализацию защиты от угроз. Кроме того, повышается эффективность инвестиций в корпоративные серверы.

- Существующие активы приложения могут использоваться в обновленных системах без изменений

Контейнеры Solaris 10 значительно сокращают затраты на обновление с Solaris 10, даже если часть прикладной системы в противном случае не поддерживала бы Oracle Solaris 11. - Максимальная доступность приложений теперь возможна без административных проблем

Проверенное качество и отказоустойчивость сочетания Oracle Solaris 11 и SPARC Enterprise могут максимально увеличить время безотказной работы даже в случае сбоя системы. - Сетевые ресурсы используются полностью и равномерно

Регулируя пропускную способность сети, Oracle Solaris 11 может максимально повысить эффективность использования сетевых ресурсов. Кроме того, IP-адреса сохраняются до и после объединения серверов.Это означает, что перепроектирование сети не требуется.

Системы с длительным сроком службы и постоянно работающие с SPARC Enterprise и Oracle Solaris 11

Увеличение срока службы активов клиентов

Обновление до Oracle Solaris 11 можно выполнить с минимальными затратами.

(1) Приложения можно обновлять без компиляции. Все интерфейсы приложений такие же, как в Oracle Solaris 10.

(2) Среда Solaris 10 для приложений, «не готовых для Solaris 11»

Oracle Solaris 11 обеспечивает облегчение, если вы обнаружите в своей системе приложение, не поддерживающее Oracle Solaris 11.Контейнеры Oracle Solaris 10 предоставляют основу для создания зон в общей среде Oracle Solaris 11, где могут выполняться такие приложения.

Важно отметить, что приложения, работающие в контейнерах Oracle Solaris 10, могут по-прежнему пользоваться большинством улучшений Oracle Solaris 11.

Максимальное время безотказной работы

SPARC Enterprise с Oracle Solaris 11 может минимизировать время простоя, необходимое для обновления и обслуживания системы.

Одной из причин является способность Oracle Solaris 11 поддерживать несколько загрузочных сред: различные загрузочные среды Oracle Solaris, которые могут существовать на одном сервере.

Это позволяет создать новую загрузочную среду, к которой применяются новые исправления и программное обеспечение во время работы системы с использованием существующей загрузочной среды. В результате единственное необходимое время простоя - это время для загрузки новой среды загрузки.

В предыдущих версиях Oracle Solaris было необходимо прервать работу системы на некоторое время для выполнения исправления и установки программного обеспечения, а также перезагрузки.

Отказоустойчивость - еще одно преимущество этого нового подхода. Даже если система выйдет из строя из-за проблемного исправления, Oracle Solaris 11 обеспечивает быстрое восстановление работы, просто переключившись на предыдущую загрузочную среду.

* 1 BE означает загрузочную среду для Oracle Solaris 11.* 1 BE - это среда загрузки для Oracle Solaris 11

.Oracle Solaris 11 High Security

Oracle Solaris 11 обладает способностью защищать системы от яростных атак безопасности.

- Ключ для открытия заблокированных данных можно обновить в любой момент

Шифрование данных с помощью Zettabyte File System (ZFS) защищает вашу компанию от злонамеренного использования украденных данных. Все ключи, используемые для шифрования / дешифрования данных, могут быть обновлены в любое время. Даже если злоумышленник украдет ключ, он вскоре станет бесполезным после обновления ключа. - Бэкдоры безопасности устранены

Устранение слабых мест в системе безопасности - это первый шаг в построении системы высокой безопасности.Атаки и вторжения часто предпринимаются через сетевые службы. Таким образом, минимизация количества сетевых сервисов - лучший способ предотвратить подобные атаки. При использовании автоматической защиты по умолчанию Oracle Solaris 11 автоматически ограничивает запускаемую сетевую службу только SSH. Это позволяет отдельным организациям затем добавлять определения сетевых сервисов в соответствии с их собственной системой.

Традиционные операционные системы (ОС) UNIX запускают многие сетевые службы автоматически, большинство из которых не используются.В результате они становятся легкими целями для атаки. - Еще худшие сценарии очень ограничены

При использовании традиционных интерфейсов ОС UNIX серверные программы используют привилегии root для доступа к системной информации. Root Privilege предоставляет права чтения и записи для всех файлов в ОС.

В результате захват Root Privilege представляет собой серьезную проблему, поскольку такие атаки могут легко украсть конфиденциальные данные или повредить систему.

Чтобы предотвратить такое злонамеренное использование, Oracle Solaris 11 изменяет объем Root Privilege.Используя принудительные привилегии, Oracle Solaris 11 минимизирует файлы, доступные с привилегиями root. Теперь, даже если программа с привилегиями root будет взломана, доступные файлы будут значительно ограничены.

Они выполняют только те привилегии, которые указаны в их записи в профиле прав принудительных привилегий. Это значительно снижает возможность каждой программы стать средством атаки на систему в целом.

Адаптируется к изменениям бизнеса

Вся сеть может быть виртуализирована

Упрощение виртуализации сети также упрощает процессы консолидации серверов.С Oracle Solaris 11 физические сети можно объединить в небольшое количество сетей. Дизайн сети становится простым, потому что больше нет ограничений на количество сетей, которые могут быть размещены. Кроме того, поскольку топология сети упрощается, также упрощаются администрирование и обслуживание.

Без виртуализации сети для консолидации серверов требуется большое количество физических сетей - фактически такое же общее количество сетей, которое существовало для всех серверов до консолидации.Это приводит к дополнительным усилиям администратора для обслуживания сложных сетей.

Сетевая виртуализацияOracle Solaris 11 проста, поскольку ядро точно отображает физические сетевые объекты на свои объекты виртуализации. Это означает, что можно сохранить общую топологию сети, включая IP-адреса.

- Карты виртуального сетевого интерфейса (VNIC)

В Oracle Solaris 11 есть виртуализированные карты сущностей, называемые картами виртуального сетевого интерфейса (VNIC).Они принимают те же IP-адреса, что и соответствующие физические карты LAN. - EtherStub

Oracle Solaris 11 также имеет еще один виртуализированный объект, называемый EtherStub. Он действует как виртуализированный коммутатор, и ему могут быть назначены те же IP-адреса, что и соответствующему физическому коммутатору.

Эффективное использование сетей большой емкости

Теперь можно максимизировать эффективность и использование сети, установив верхние пределы пропускной способности сети.Это предотвращает перегрузку сети и обеспечивает интеллектуальное управление сетью с пропускной способностью, соответствующей системным требованиям. Эта новая функция называется Flow.

Например, даже если выполняется резервное копирование данных, любая дополнительная нагрузка на сеть может быть устранена простой установкой ограничения полосы пропускания.

(1) Если резервное копирование данных не выполняется, маловероятно, что какое-либо отдельное приложение доминирует в сети. Итак, перегрузка сети небольшая.

(2) Как только начинается резервное копирование данных, оно имеет тенденцию доминировать в сети.Из-за перегрузки сети время отклика других приложений увеличивается.

(3) Но если ограничение пропускной способности сети установлено с помощью Flow, ни один процесс не может доминировать в сети. Пропускная способность данных, доступная для резервного копирования, ограничена предварительно определенным значением.

Такие ограничения полосы пропускания могут быть установлены парами IP-адресов, портами TCP или UDP на любой стороне или сетевым протоколом. Кроме того, эти настройки можно изменять во время работы, чтобы обеспечить гибкость управления.

SPARC Enterprise с мощным Oracle Solaris 11 поможет вам оптимизировать критически важные системы и продлить срок службы активов ваших приложений. Это достигается за счет максимальной эффективности ресурсов сервера и общего использования ЦП, памяти и сетей; а также упрощение перехода в эту новую среду.

Это также означает, что SPARC Enterprise по-прежнему является лучшим выбором платформенного решения, если вы хотите иметь возможность адаптировать свои критически важные системы к любым будущим изменениям бизнес-среды.

Варфрейм: Фортуна

СЕЙЧАС ДОСТУПНО НА ВСЕХ ПЛАТФОРМАХ

Добро пожаловать в Фортуну. Исследуйте холодный ландшафт Венеры, населенный новыми угрозами Корпуса, подземными загадками и экосистемой, находящейся на грани разрушения.

Фортуна: неоновые трущобы под снегом

В подземном городе Фортуна вы встретите Солярис: общество усиленных телом людей, живущих в долговом интернировании под властью Корпуса.Солярис живут в страхе быть «возвращенным во владение» - кибернетическим изъятием конечностей и органов репо-отрядами Неф Аньо. Несмотря на то, что они живут в страхе и долгах, Солярис - обнадеживающее сообщество, которое гордится своими усилиями по терраформированию Венеры.

Солярис Юнайтед

Расформированный фронт сопротивления, Солярис Юнайтед боролся за то, чтобы освободить Солярис от Корпуса «налоговиков». Непонятно, почему движение прекратилось, но возобновление восстания в Фортуне является ключом к свободному обществу Соляриса.

Ховерборды K-Drive

Сделанные с использованием украденной технологии Corpus, K-приводы с турбонаддувом идеально подходят для горных пейзажей Долины. Найдите Ventkids - местную уличную банду, живущую в вентиляционных шахтах Фортуны, - чтобы создать свой собственный персонализированный K-Drive, а затем экипируйте K-Drive Mods, чтобы увеличить вашу максимальную скорость, ускорить скорость и многое другое.

Китганы

Создавайте и создавайте оружие разрушения, чтобы справиться с любой угрозой.Используя набор деталей, доступных в магазине Rude Zuud, создайте модульное дополнительное оружие, адаптированное под ваш стиль игры. Позолотите свой китган, чтобы открыть новые косметические возможности.

MOA Companions

Как и большинство вещей в Фортуне, Солярис строят своих собственных компаньонов MOA, используя украденные технологии Корпуса. Настройте свой собственный MOA, чтобы идти рядом с вами, собирать добычу, использовать эксклюзивные боевые предписания и многое другое.

Track-and-Tranq

Дикая природа вернулась в Долину, но Корпус уничтожает этих существ для своего отдела кормов и исследований.Работайте с Бизнесом, чтобы выследить эти исчезающие виды, усыпить их и вывести в безопасное место, подальше от налоговых инспекторов.

Продвинутый уровень горного дела и рыболовства

Fortuna предлагает улучшенные способы добычи и ловли рыбы. Посетите Smokefinger, чтобы приобрести новую плазменную дрель Sunpoint, быстро воспламеняющийся и высокоинтенсивный горнодобывающий инструмент, способный перегревать месторождения полезных ископаемых, обнаруженные вокруг Долины. У каждого минерала есть «золотая середина», за которую можно получить дополнительные награды. Купите наэлектризованное копье в Бизнесе, чтобы поймать роботов-серворобов, плавающих в озерах и реках с охлаждающей жидкостью.Разберите их на металлолом или обменяйте на Стоянку.

Долина Сфер, Венера

Расположенная в эпицентре метели, Долина Сфер когда-то была раскаленной пустыней. Когда «Солярис» возобновили работу охлаждающих башен Орокин, в Долине снова появилась жизнь. Гигантские вырисовывающиеся грибы выросли из снега, а в долинах появились четвероногие Вирминки. Своей кровью, потом и слезами Солярис превратили этот бесплодный регион в прекрасный, гостеприимный мир - но Корпус разрушает этот хрупкий баланс в своем погоне за прибылью.

Объекты корпуса и новые вражеские подразделения

Корпус поддерживает несколько объектов в этом районе, в том числе шумный космопорт, секретный исследовательский центр и огромный храм Неф Аньо. Внутри этих полностью исследуемых областей вы найдете новые специализированные подразделения Корпуса, готовые нанести удар.

Base Capture, Corpus Alertness, New Bounties