ПТС автомобиля, проверить на штрафы по базе ГИБДД

Собственная машина – это истинная гордость каждого автолюбителя. Чтобы иметь возможность наслаждаться комфортной ездой, заранее побеспокойтесь об оформлении всех необходимых документов, в частности ПТС на машину.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону +7 (499) 110-89-42. Это быстро и бесплатно!

Что такое ПТС?

ПТС – в обиходе именуемый техпаспортом, служит ярким отражением технических характеристик, комплектации и прочих данных о машине, а кроме того:

- Наличие ПТС – прямой повод для того чтобы прибегнуть к государственной регистрации авто.

- В ПТС фиксируются все данные о владельце авто и указана регистрация

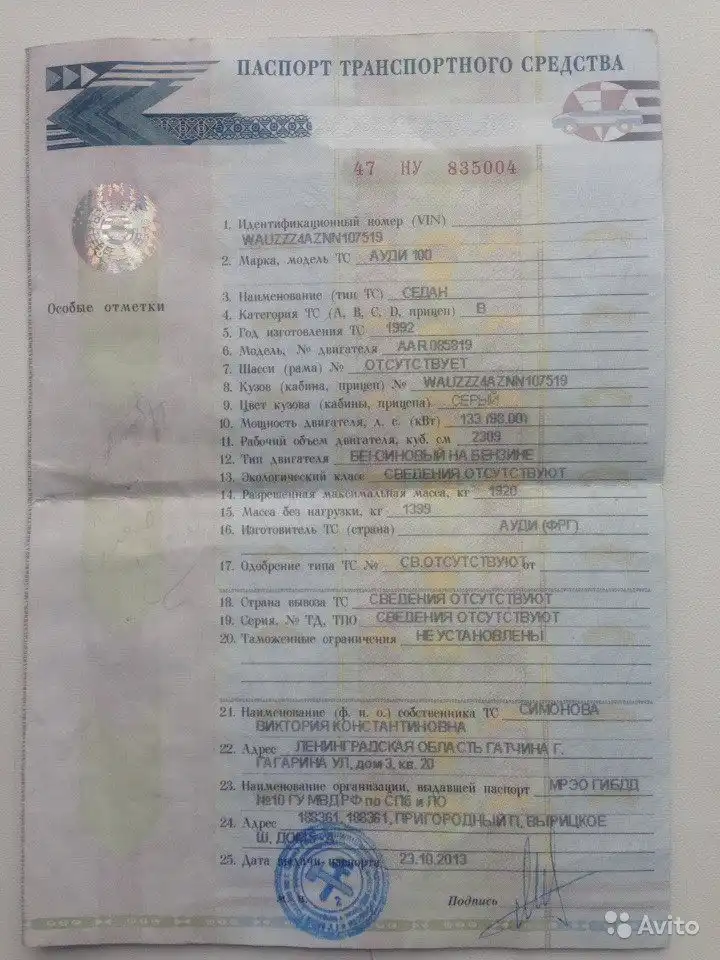

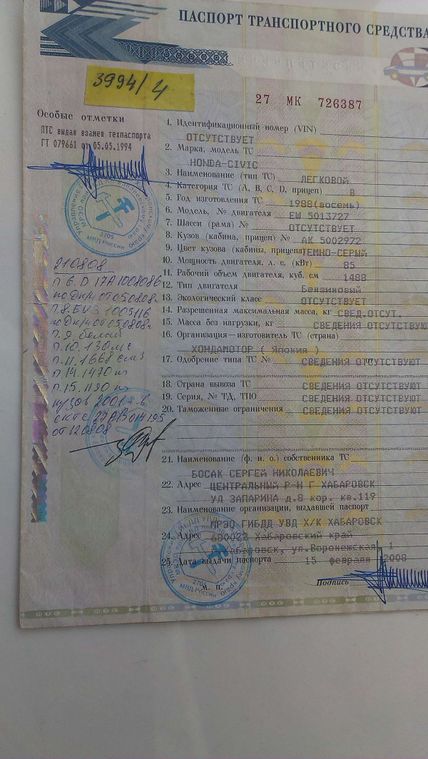

Каждому транспортному средству – свой паспорт, имеющий уникальный номер, как и сам автомобиль. На заводе машине должны присвоить собственный VIN код. Читайте о том, как проверить машину по вин коду здесь.

Каждому транспортному средству – свой паспорт, имеющий уникальный номер, как и сам автомобиль. На заводе машине должны присвоить собственный VIN код. Читайте о том, как проверить машину по вин коду здесь. - ПТС – это своего рода подтверждение права владения автотранспортом. С его наличием вам будет подвластно решение многих задач.

- Все мы знаем, что количество машин в нашей стране не соизмерить. Поэтому каждому авто положен свой код. Так происходит идентификация всего транспорта. Это роль первостепенной важности, которую выполняет ПТС.

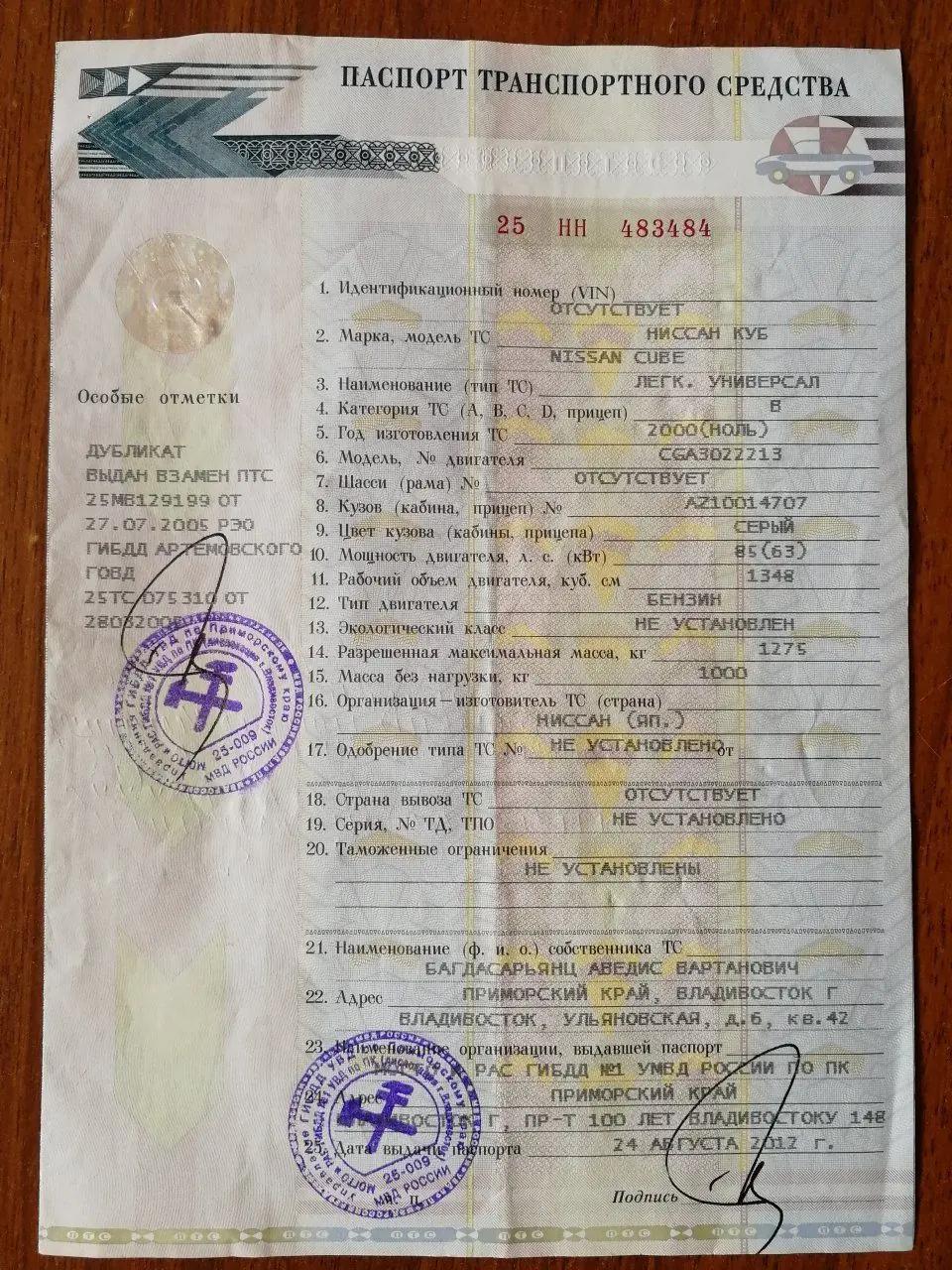

- А еще ПТС нужен владельцу, чтобы обезопасить авто от угона или кражи. На вид ПТС – простой документ, напечатан он на специальном бланке, снабженном различными степенями защиты. Паспорт содержит в себе 24 графы.

Получение и условия выдачи

Ситуаций, когда на транспорт положен технический паспорт, пруд пруди, но вот основные из них:

- Покупка новой машины в автосалоне.

Задачи по оформлению документа возлагают на свои плечи работники торговой организации. Готовый паспорт выдают в паре с машиной;

Задачи по оформлению документа возлагают на свои плечи работники торговой организации. Готовый паспорт выдают в паре с машиной; - Ввоз из-за рубежа автомобилей, выпущенных на территории другого государства. Техпаспорт в этом случае обязан выдать таможенный орган. При этом могут поставить определенные отметки, к примеру, на запрет продажи автомобиля;

- В случае если вы решили приобрести поддержанное авто с рук или же в случае утраты новый ПТС выдают сотрудники ГИБДД;

- Если желаете подвергнуть автомобиль модернизации. Такие мероприятия влекут за собой изменение технических параметров.

- Самостоятельная сборка авто – тоже повод для получения нового ПТС. Для получения паспорта в этом случае надо первым делом пройти сертификацию в предприятии, специализирующемся на переделке транспорта. Проводится ряд испытаний, которые станут доказательством безопасности авто. Лишь после этой процедуры выдают на руки ПТС.

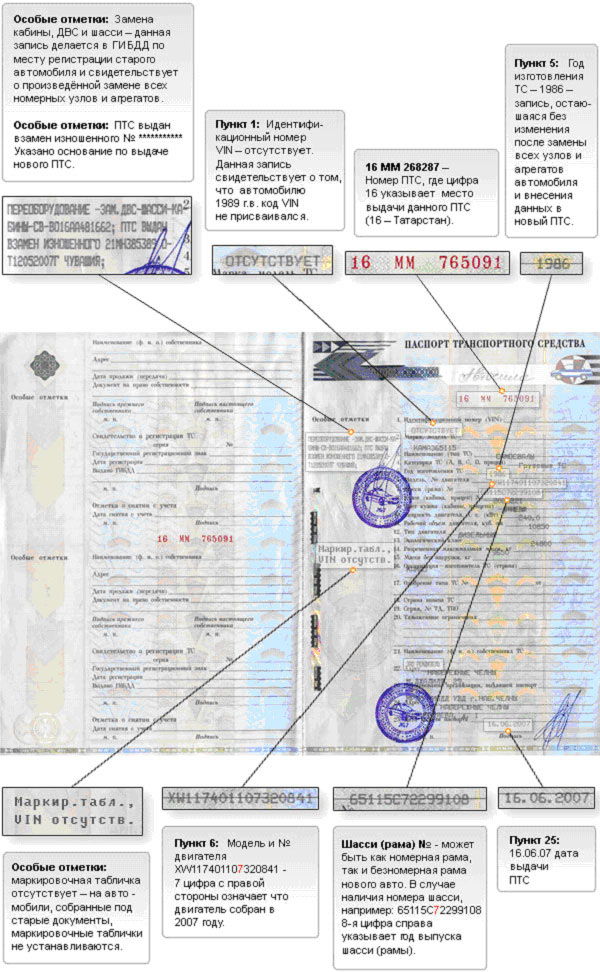

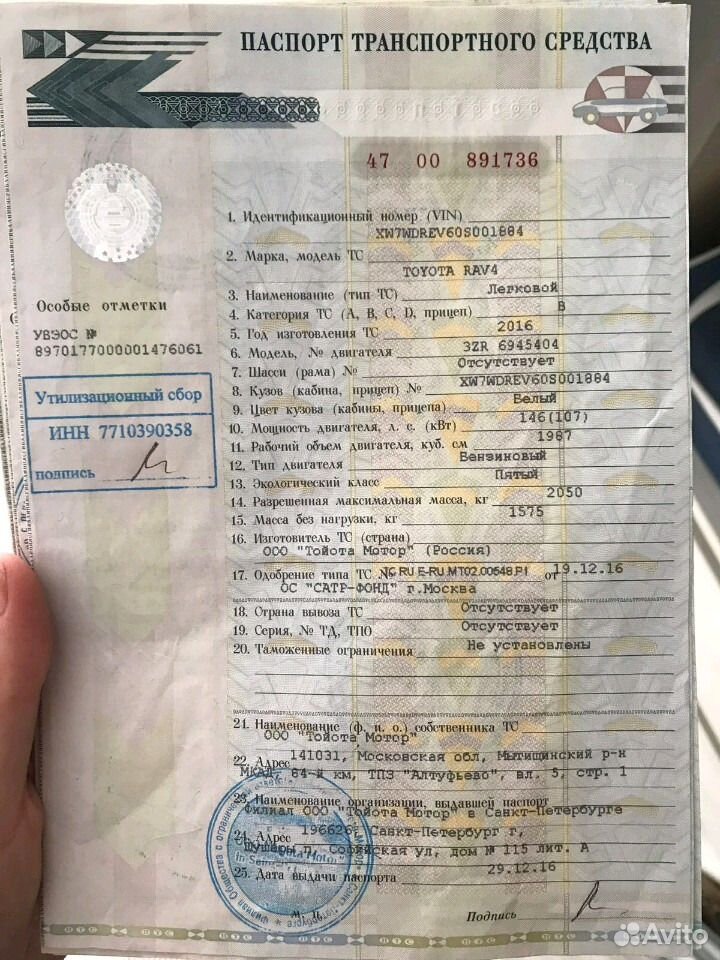

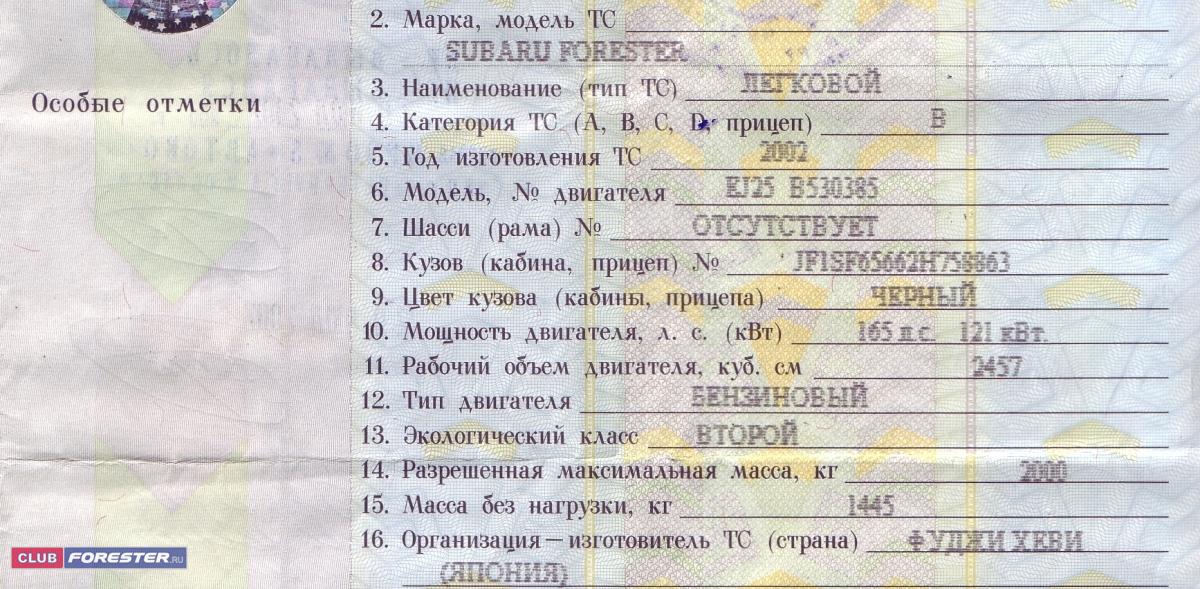

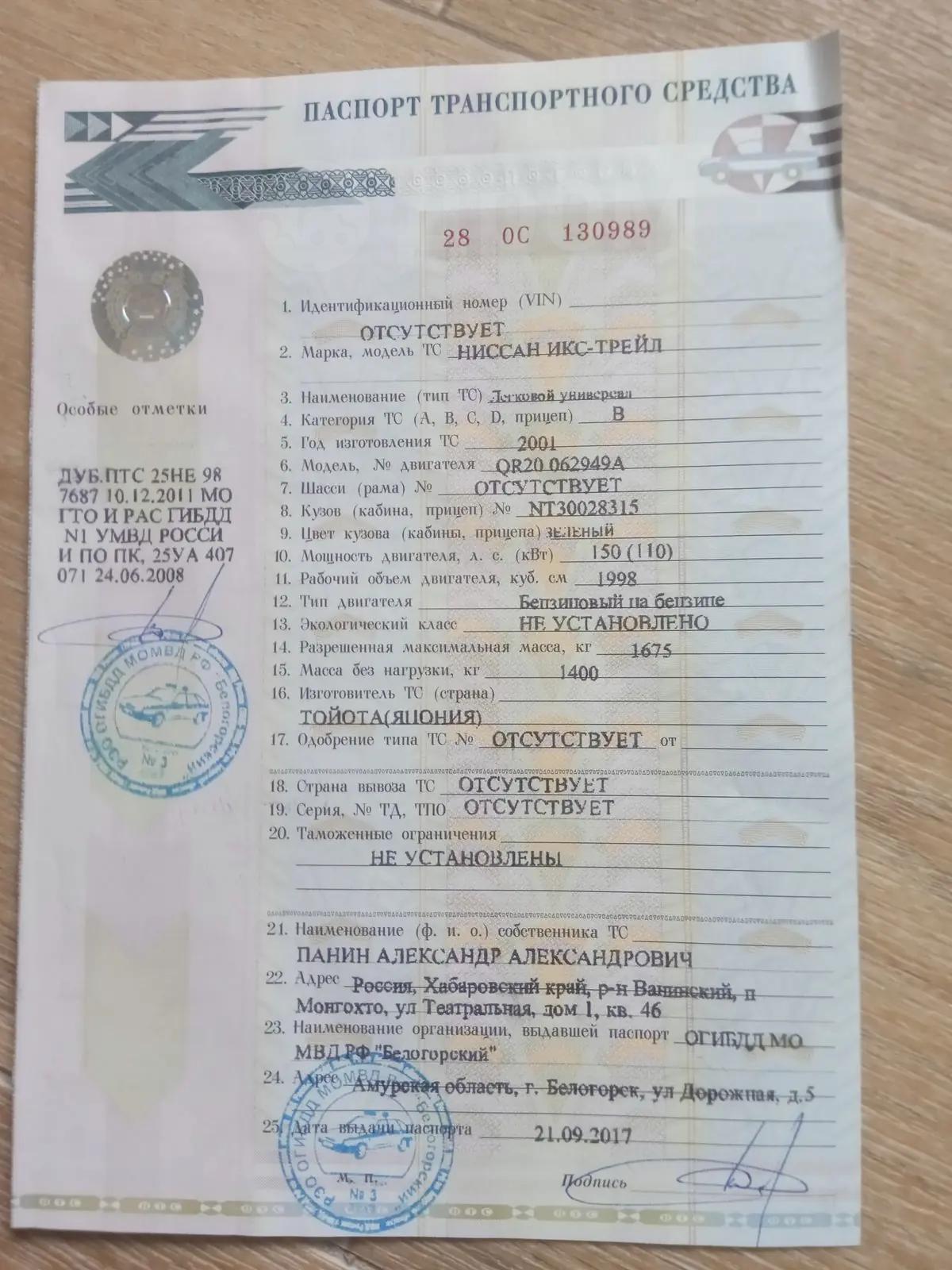

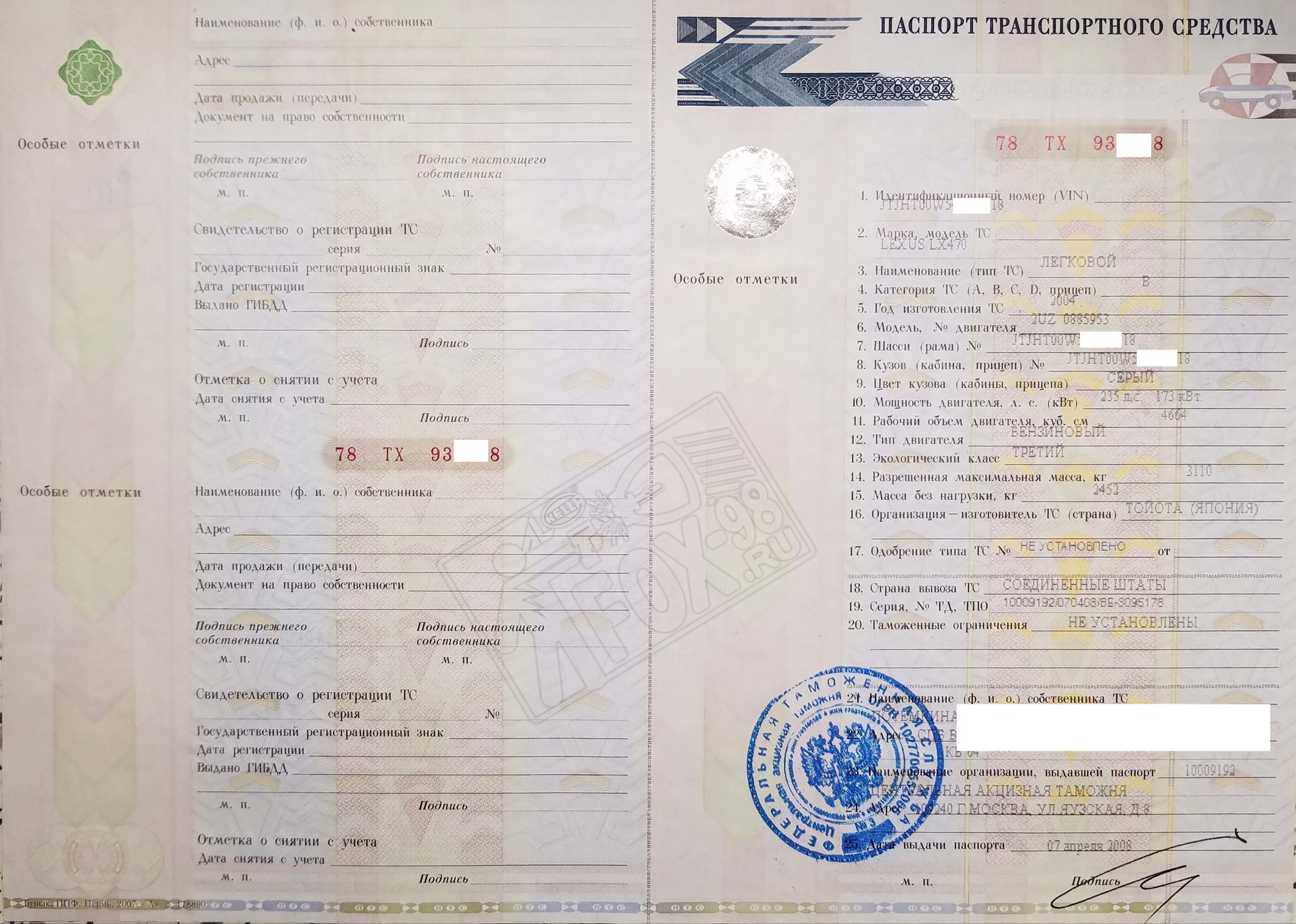

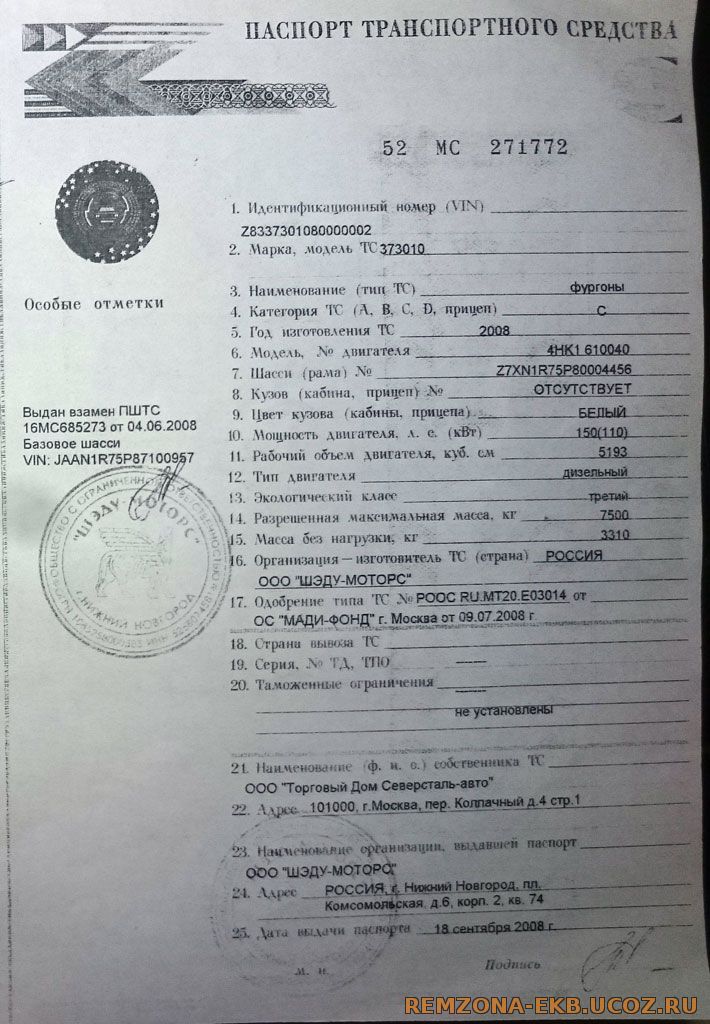

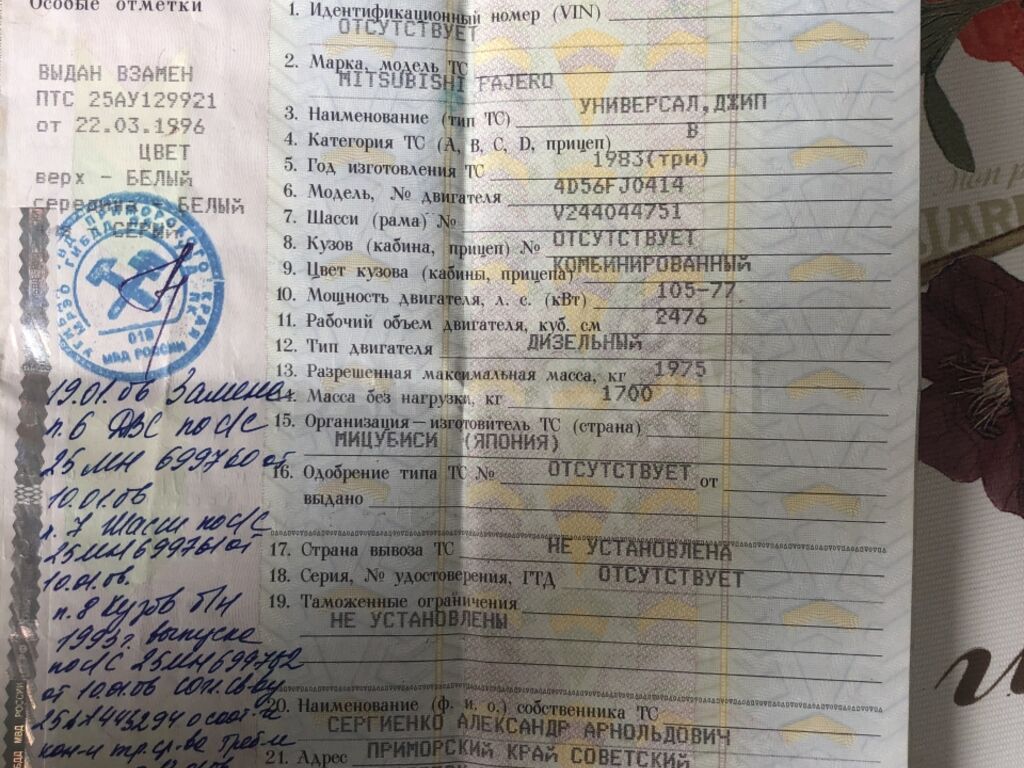

Данные ПТС

Паспорт транспортного средства с точностью до мелочей говорит о данных автомобиля. Первое, на чем необходимо зациклиться – это проверка совпадения VIN-номера в паспорте с номером, указанным на машине.

Номер содержит в себе 17 знаков, которыми буквально усыпан автомобиль. Эти символы располагаются в нескольких участках – под капотом и на металлической раме машины. В документе обозначают номер двигателя.

В самой машине его можно увидеть на шильдике силового агрегата.

ПТС также располагает следующими данными об автомобиле:

- Номером шасси;

- Маркой и моделью;

- Массой, которую не составит труда определить в автосервисе.

- Датой выпуска.

- Цветом авто.

- Объемом двигателя.

Первое, на что стоит обратить внимание в ПТС

Как выглядит ПТС?

При изучении ПТС особое внимание обратите на:

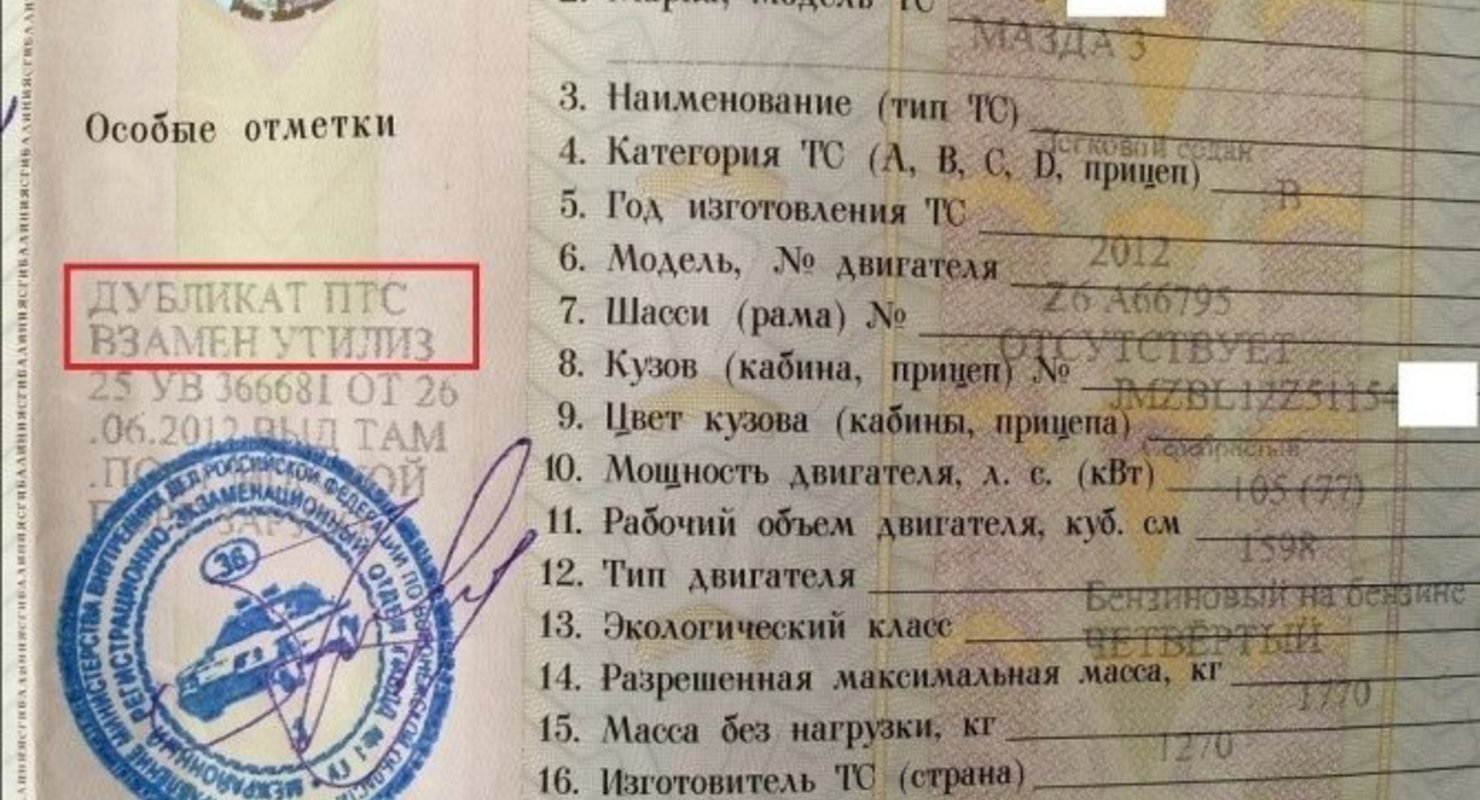

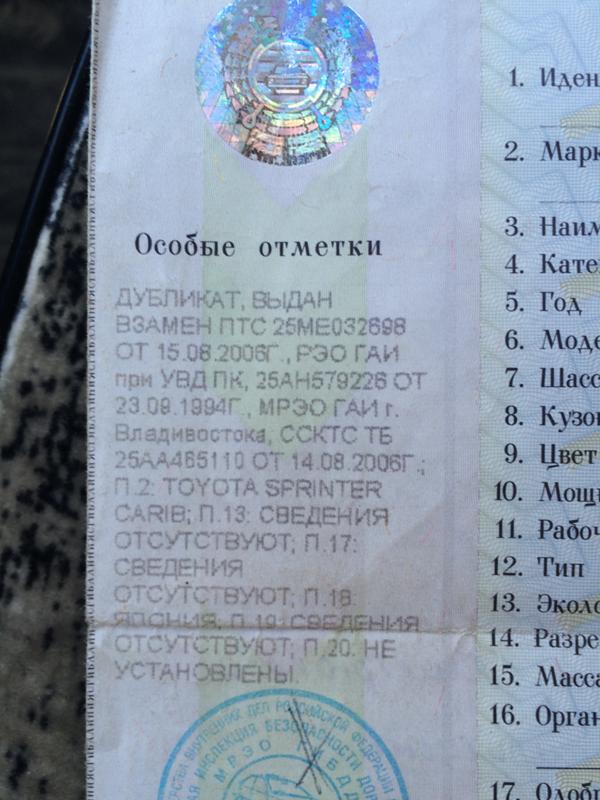

- Отметку «Дубликат», которая должна быть напечатана в графе «Особые отметки».

Дубликат выдается в случае утери оригинала ПТС. При приобретении автомобиля вас может ждать неожиданность – дубликат ПТС может находиться в залоге у банка. Проверить это довольно проблематично, и именно по этой причине в дальнейшем вы не сможете продать авто с дубликатом ПТС.

Дубликат выдается в случае утери оригинала ПТС. При приобретении автомобиля вас может ждать неожиданность – дубликат ПТС может находиться в залоге у банка. Проверить это довольно проблематично, и именно по этой причине в дальнейшем вы не сможете продать авто с дубликатом ПТС. - Регион регистрации машины должен быть тем же, что и регион, где был зарегистрирован прежний владелец.

- Бланк техпаспорта. Его заполняют на компьютере.

- Мошенников можно вывести на «чистую воду», запросив у них личный паспорт. Также можно намекнуть на выполнение совместной проверки в ГИБДД данных об автомобиле. Скажите, пожалуйста, есть ли резон честному продавцу избегать данных процедур? Безусловно, нет. А если он отказался, то перед вами – натуральный мошенник!

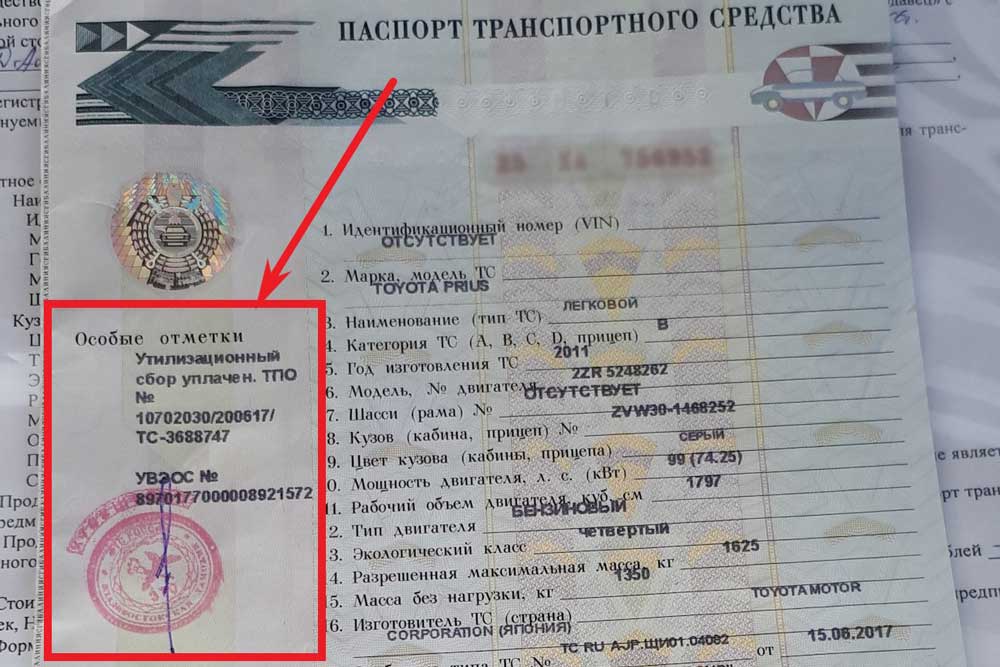

- В случае снятия авто с регистрации, в записи о снятии с учета не должна присутствовать отметка о последующей утилизации. В противном случае регистрация невозможна.

- Не надейтесь на помощь посредников, которые действуют по доверенности.

Проверка в ГИБДД

Иногда отличить поддельный ПТС от оригинального по плечу лишь профессионалу. Поэтому единственно верным выходом из этой ситуации является визит в отделение ГИБДД и проверка ПТС по базе ГИБДД. Если хозяин машины всячески уклоняется от этого мероприятия, то будьте осмотрительны с таким человеком, ведь можно реально угодить в лапы к мошенникам!

В ГИБДД вас ознакомят со всеми данными об автомобиле. Можно узнать, значился ли он когда-нибудь в угоне, проверить наличие неоплаченных штрафов.

Также в ГИБДД можно без труда узнать актуальность сверки элементов машины, к примеру, кузова или шасси. Узнать обо всем подробнее можно, совершив телефонный звонок в подразделение ГИБДД.

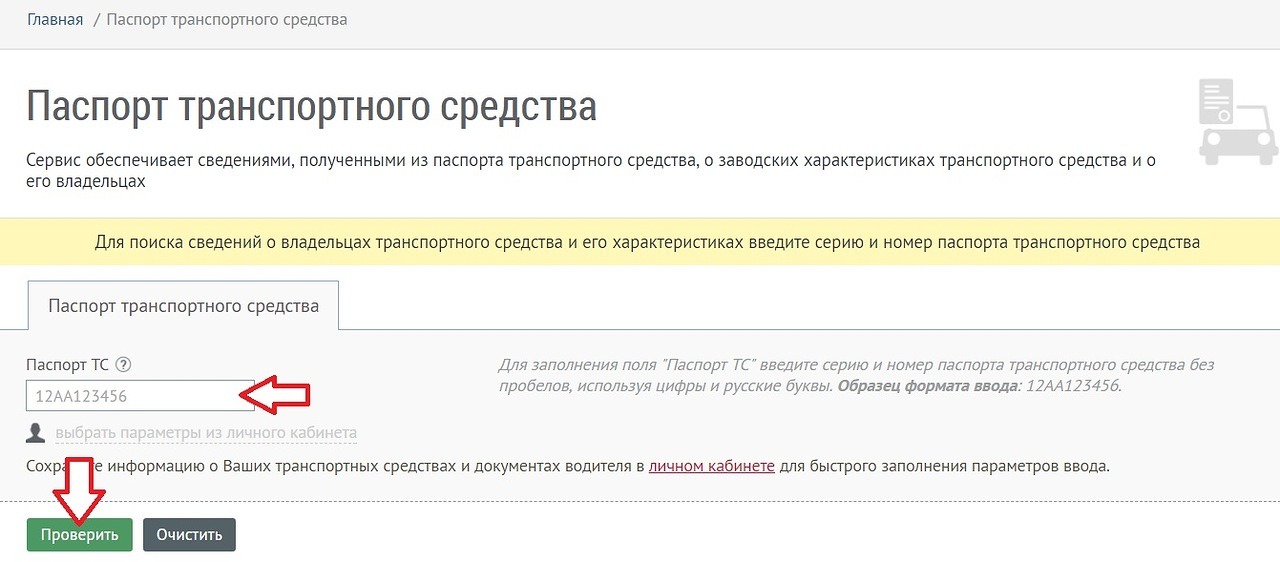

Онлайн-сервисы

Стандартная проверка в ГИБДД – конечно, хороший способ узнать больше об автомобиле, но никто не отменял специальные онлайн-сервисы. К их помощи можно прибегнуть, если желаете получить сведения, касающиеся автомобиля.

К их помощи можно прибегнуть, если желаете получить сведения, касающиеся автомобиля.

Самые популярные ресурсы из них:

- http://www.gibdd.ru/check/auto/. Официальная база ГИБДД обрела хорошую славу среди автолюбителей. По VIN-номеру автомобиля можно узнать о наличии неоплаченных штрафов, а также получить данные насчет угона.

- http://shtrafy-gibdd.ru/. Не менее авторитетный сайт, где можно узнать о наличии неоплаченных задолженностей.

- http://vinformer.su/ru/ident/title/. К услугам посетителей – проверка авто, которые были ввезены из-за рубежа после 1996 года.

Учтите, что информация на этих сайтах может быть неточной, поэтому лучше заявиться в подразделение ГИБДД, чем заморачивать себе голову, бродя по ресурсам.

Помните, что аферисты сегодня удивительно точны в плане изобретения способов обмана, поэтому не попадитесь в ловушку!

Подлинность

Чтобы выяснить подлинность техпаспорта, пристальное внимание обратите на наличие следующих элементов:

- Голограммы, которая должна быть ясной и легко читаемой.

- Орнамента паспорта. Представлен специфическим узором, который при доскональном рассмотрении не теряет четкости.

- Водяного знака. Просто посветите на документ телефоном или поднесите ПТС к окну, чтобы увидеть объемный водяной знак «RUS».

- Объемного рисунка в виде розочки. Рассмотреть его можно на обратной стороне ПТС. На ощупь его невозможно ни с чем спутать. Цвет рисунка колеблется от зеленого до серого в зависимости от освещения.

Дубликат ПТС

Одна из самых распространенных уловок мошенников – это продажа авто с дубликатом вместо оригинала. Простительно, когда хозяин авто терял оригинал ПТС. Но если машина в угоне или она является предметом кредитного договора – то это проявление явного хамства со стороны продавца.

Эффективный способ проверки документа на подлинность – это осмотр его внешнего вида. Дубликат ПТС практически ничем не отличается от оригинала – то же объемное изображение, водяные знаки.

Кредитное авто

Продавец может утаить от вас, что автомобиль взят в кредит и держать это под завесой тайны.

Чтобы не попасть впросак, не упустите из виду такие факты:

- Пробег. Он может быть незначительным;

- Дату выпуска. Как правило, кредитные авто имеют молодой возраст;

- Транзитный номер машины;

- Продавец предъявляет дубликат ПТС вместо оригинала. Ведь не всем известно, что оригинал ПТС хранит банк.

Ранее мы писали о том, как пробить машину по ГОС номеру.

Зарубежные авто

Обилие транспортных средств в нашей стране было выпущено иностранными компаниями. Либо возможен вариант, когда авто было привезено из другой страны. В таком случае выдачу ПТС берет в свои руки таможенная служба.

Обратите свой взор на страну-производителя: если в графе стоит Беларусь либо Литва, то надо быть очень внимательным.

В выданном таможней техпаспорте существуют особые отметки, говорящие об ограничениях на продажу авто или же на отчуждение. ПТС заверяют специальной печатью и подписью, которую должен поставить таможенник.

Также ранее мы подробно говорили о том, как проверить авто на ограничения.

Теперь вы знаете все секреты того, как не попасться в лапы к мошенникам и не дать себя обмануть. Пусть радость не покидает вас в увлекательных поездках по ночному городу на новом автомобиле!

Бесплатная консультация юриста

Не нашли ответа на свой вопрос? Узнайте, как решить именно Вашу проблему — позвоните прямо сейчас:+7 (499) 110-89-42 (Москва)

+7 (812) 385-56-34 (Санкт-Петербург)

Это быстро и бесплатно! Вы из другого региона?

Проверить информацию о ЭПТС — Электронный ПТС сайт

Проверить подробную информацию об автомобиле можно двумя способами:

1.

Сервис проверки Автокод

Сервис проверки АвтокодЧерез сервис «Автодок» по VIN или гос. номеру автомобиля можно проверить следующую информацию:

- ДТП, Залог, Розыск, Пробеги, Ограничения, Расчет рем. работ, История рег. действий, Такси, Штрафы.

2. Сервис проверки ЭПТС

Портал «Системы Электронных Паспортов» занимается ведением электронный ПТС, внесением в них изменений и учёта. Через сайт portal.elpts.ru можно отправить запрос статуса электронного паспорта в СЭП всех государств-членов ЕАЭС.

Где проверить автомобиль Электронный ПТС

На сегодняшний день можно проверить Электронный Паспорт Транспортного Средства в трёх уполномоченных организация.

Карта России с аккредитованными удостоверяющими центрами здесь.

- Системы Электронных Паспортов. Акционерное общество «Электронный Паспорт» создано в структуре Государственной корпорации «Ростех». Оно в первую очередь осуществляет полноценную деятельность Электронных Паспортов.

Занимается организацией и обеспечением функционирования систем по оформлению, проверке, внесению изменений в ЭПТС в РФ. Ссылка: elepts.ru

Занимается организацией и обеспечением функционирования систем по оформлению, проверке, внесению изменений в ЭПТС в РФ. Ссылка: elepts.ru - ГосУслуги. Официальный интернет-портал государственных услуг. Сайт ГосУслуги предоставляет все виды государственных услуг, здесь можно записаться в любое гос учреждение, сразу оплатить госпошлину, заказать необходимые выписки или документы. Так же здесь будет доступ к получению информаци о Электронном ПТС. Ссылка: gosuslugi.ru

- МФЦ. Государственный Много Функциональные Центры «Мои Документы» предоставляют все государственные документы в одном месте, от гражданских паспортов до справок о отсутствия (наличия) судимости. МФЦ так же занимается оформлением транспортных средств. Зная номер ЭПТС и ВИН можно заказать информацию о данных электронного ПТС. Ссылка: моидокументы.рф

Чтобы проверить информацию в Электронном ПТС необходимо знать номер ЭПТС или ВИН транспортного средства.

Проверить Электронный ПТС по номеру

Каждый ранее выданный бумажный ПТС имеет свою серию и номер. Новые Электронный ПТС так же имеет свой номер. Он предоставляется при оформлении ЭПТС. Чтобы проверить электронный ПТС прежде всего необходимо знать его номер. Например его можно получить при покупке нового автомобиля, так его можно спросить у собственника при продаже транспортного средства. Далее, чтобы проверить электронный ПТС, необходимо обратиться в уполномоченные организации, которые предоставляю эти данный. Официальными представителями являются «Системы Электронных Паспортов», «ГосУслуги» и мфц «Мои Документы».

Проверить Электронный ПТС по вин

Помимо номера Электронного ПТС, информацию из него можно проверить по Вин номеру транспортного средства. Перед покупкой или переоформленном определённого транспортного средства необходимо узнать ВИН номер. Далее обратившись в Государственные Учреждения можно проверить Электронный ПТС по вин номеру и получит всю подробную информаци о транспортном средстве. Например точные характеристики транспортного средства, дату и место производства или расстаможки ТС, количество прежних собственником, наличие особых отметок, ограничений и другой важной информации. Эти сведения можно получить через ГосУслуги, МФЦ или портал Электронный Паспорт.

Например точные характеристики транспортного средства, дату и место производства или расстаможки ТС, количество прежних собственником, наличие особых отметок, ограничений и другой важной информации. Эти сведения можно получить через ГосУслуги, МФЦ или портал Электронный Паспорт.

Проверка ПТС онлайн | Проверить электронный ПТС на автомобиль в Москве

22.03.2021Система электронных ПТС была введена в 2019 году и обладает рядом преимуществ. Например, документ не может быть утерян и водитель не обязан носить его при себе. Также цифровой паспорт облегчает процедуру купли-продажи. Водитель может произвести проверку ПТС онлайн, не посещая офис ГИБДД.

Сервисы для проверки ПТС

На данный момент три организации позволяют посмотреть данные об автомобиле в общей базе:

1. СЭП (система электронных паспортов) – это отдельная организация, в ведомстве которых находится выдача и контроль информации, связанной с цифровыми документами.

2. Госуслуги – общий портал государственных услуг. Тут можно записаться на прием в государственные учреждения, оплатить штраф или пошлину, заказать выписку. В том на госуслугах можно запросить сведения о ПТС.

3. МФЦ – многофункциональные сервисы занимаются обработкой всех государственных документов. Тут происходит контроль справок, государственных паспортов и др. В том числе в ведомстве органа находятся электронные автомобильные паспорта.

Проверка паспорта

Правом проверить электронный ПТС обладают только работники МФЦ, сотрудники дорожной полиции или владельцы автомобилей. При этом водителю нужно предварительно пройти идентификацию на сайте СЭП или иметь аккаунт на сайте Госуслуг. Также владелец может узнать статус из выписки, распечатанной на бумаге. Она содержит краткие сведения об автомобиле, но не обладает юридической силой.

Первый способ проверки документа на подлинность – портал СЭП. Для этого нужно:

Для этого нужно:

1. Зайти на официальный сайт сервиса.

2. В левой части страницы кликнуть на «Проверка статуса электронного ПТС».

Сервис позволяет получить справку по вин (vin). Нужно ввести цифры номера и капчу, после чего на экране отобразится список данных: статус документа, информация о стране регистрации. Больше сведений СЭП не предоставляет. Сервис придерживается политике, что этих данных достаточно для контроля юридической чистоты паспорта. Остальная информация может быть предоставлена только собственнику автомобиля.

Если у заявителя нет ВИН-кода, то он может использовать номер паспорта. Реквизиты вводятся в то же окно. Справка будет содержать аналогичные сведения.

Следующий способ проверки – портал государственных услуг. Пользователю нужно:

— Зайти на сайт и авторизироваться в личном кабинете.

— Зарегистрироваться на портале СЭП.

— После регистрации перейти в раздел «Мои электронные паспорта».

— Тут доступна вся информация из паспорта (на этой же странице доступна функция создания выписки из документа).

Взаимодействие с многофункциональными сервисами происходит в режиме офлайн. Владельцу автомобиля нужно явиться в отделение и предоставить сотруднику номер и серию паспорта, ВИН автомобиля и удостоверение личности. После того, как заявитель пройдет проверку, ему предоставят распечатанную версию выписки. Записаться на примем в МФЦ можно при помощи сайта госуслуг или через городской портал по месту регистрации.

Также водители в Москве могут обратиться в ГИБДД. Заявителю придется предоставить удостоверение личности. Полиция должна проверить собственника, после чего может выдать личные данные.

В большинстве случаев паспорт изучают в присутствии собственника. Продавец добровольно предоставляет информацию, чтобы убедить покупателя в собственной добропорядочности. Так последний может изучить количество собственников, историю аварий и прочие сведения о покупаемом объекте.

Так последний может изучить количество собственников, историю аварий и прочие сведения о покупаемом объекте.

© avtoroom.ru

Как проверить открытые порты в Linux с помощью интерфейса командной строки

Netid State Recv-Q Send-Q Local Address: Port Peer Address: Port

udp UNCONN 0 0 224.0.0.251:5353 0.0.0.0:* users: (("chromium-browse", pid = 12893, fd = 419))

UDP UNCONN 0 0 224.0.0.251: 5353 0.0.0.0:* users: (("chromium-browse", pid = 12938, fd = 395))

udp UNCONN 0 0 224.0.0.251:5353 0.0.0.0:* пользователи: (("хром", pid = 10111, fd = 178))

UDP UNCONN 0 0 224.0.0.251:5353 0.0.0.0: * users: (("chrome", pid = 10111, fd = 139))

udp UNCONN 0 0 224.0.0.251:5353 0.0.0.0:* пользователи: (("хром", pid = 10111, fd = 48))

udp UNCONN 0 0 224.0.0.251:5353 0.0.0.0:* пользователи: (("хром", pid = 10161, fd = 43))

UDP UNCONN 0 0 0.0.0.0: 5353 0.0.0.0:* users: (("avahi-daemon", pid = 1590, fd = 15))

udp UNCONN 0 0 0.0.0.0:5355 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 12))

UDP UNCONN 0 0 0. 0.0.0:55204 0.0.0.0: * users: (("avahi-daemon", pid = 1590, fd = 17))

udp UNCONN 0 0 0.0.0.0:49112 0.0.0.0:* пользователи: (("openvpn", pid = 18342, fd = 8))

udp UNCONN 0 0 10.205.77.1:53 0.0.0.0:* пользователи: (("dnsmasq", pid = 2416, fd = 8))

UDP UNCONN 0 0 192.168.122.1: 53 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 5))

udp UNCONN 0 0 127.0.0.53% lo: 53 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 17))

udp UNCONN 0 0 0.0.0.0% lxdbr0: 67 0.0.0.0: * users: (("dnsmasq", pid = 2416, fd = 4))

udp UNCONN 0 0 0.0.0.0% virbr0: 67 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 3))

udp UNCONN 0 0 0.0.0.0:68 0.0.0.0:* пользователи: (("dhclient", pid = 18263, fd = 7))

UDP UNCONN 0 0 127.0.0.1: 323 0.0.0.0:* users: (("chronyd", pid = 1652, fd = 6))

udp UNCONN 0 0 [::]: 5353 [::]: * users: (("avahi-daemon", pid = 1590, fd = 16))

udp UNCONN 0 0 [::]: 5355 [::]: * users: (("systemd-resolve", pid = 1566, fd = 14))

udp UNCONN 0 0 [::]: 60302 [::]: * users: (("avahi-daemon", pid = 1590, fd = 18))

udp UNCONN 0 0 [fd42: 400: b94d: ad98 :: 1]: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 12))

udp UNCONN 0 0 [fe80 :: e400: 44ff: feb7: 3233]% lxdbr0: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 10))

udp UNCONN 0 0 [:: 1]: 323 [::]: * users: (("chronyd", pid = 1652, fd = 7))

udp UNCONN 0 0 [::]% lxdbr0: 547 [::]: * users: (("dnsmasq", pid = 2416, fd = 6))

tcp СЛУШАТЬ 0 128 127.

0.0.0:55204 0.0.0.0: * users: (("avahi-daemon", pid = 1590, fd = 17))

udp UNCONN 0 0 0.0.0.0:49112 0.0.0.0:* пользователи: (("openvpn", pid = 18342, fd = 8))

udp UNCONN 0 0 10.205.77.1:53 0.0.0.0:* пользователи: (("dnsmasq", pid = 2416, fd = 8))

UDP UNCONN 0 0 192.168.122.1: 53 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 5))

udp UNCONN 0 0 127.0.0.53% lo: 53 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 17))

udp UNCONN 0 0 0.0.0.0% lxdbr0: 67 0.0.0.0: * users: (("dnsmasq", pid = 2416, fd = 4))

udp UNCONN 0 0 0.0.0.0% virbr0: 67 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 3))

udp UNCONN 0 0 0.0.0.0:68 0.0.0.0:* пользователи: (("dhclient", pid = 18263, fd = 7))

UDP UNCONN 0 0 127.0.0.1: 323 0.0.0.0:* users: (("chronyd", pid = 1652, fd = 6))

udp UNCONN 0 0 [::]: 5353 [::]: * users: (("avahi-daemon", pid = 1590, fd = 16))

udp UNCONN 0 0 [::]: 5355 [::]: * users: (("systemd-resolve", pid = 1566, fd = 14))

udp UNCONN 0 0 [::]: 60302 [::]: * users: (("avahi-daemon", pid = 1590, fd = 18))

udp UNCONN 0 0 [fd42: 400: b94d: ad98 :: 1]: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 12))

udp UNCONN 0 0 [fe80 :: e400: 44ff: feb7: 3233]% lxdbr0: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 10))

udp UNCONN 0 0 [:: 1]: 323 [::]: * users: (("chronyd", pid = 1652, fd = 7))

udp UNCONN 0 0 [::]% lxdbr0: 547 [::]: * users: (("dnsmasq", pid = 2416, fd = 6))

tcp СЛУШАТЬ 0 128 127. 0.0.1: 53306 0.0.0.0:* пользователи: (("AgentAntidote.b", pid = 6206, fd = 16), ("AgentAntidote", pid = 6164, fd = 16), ("AgentConnectix.", Pid = 3371, fd = 16))

tcp LISTEN 0 5 127.0.0.1:44321 0.0.0.0:* пользователи: (("pmcd", pid = 3784, fd = 0))

tcp СЛУШАТЬ 0 5 127.0.0.1:4330 0.0.0.0: * users: (("pmlogger", pid = 9725, fd = 9))

tcp LISTEN 0 128 0.0.0.0:5355 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 13))

tcp LISTEN 0 5 10.205.77.1:53 0.0.0.0:* users: (("dnsmasq", pid = 2416, fd = 9))

tcp СЛУШАТЬ 0 32192.168.122.1: 53 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 6))

tcp LISTEN 0 128 127.0.0.53% lo: 53 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 18))

tcp LISTEN 0 128 0.0.0.0:22 0.0.0.0: * users: (("sshd", pid = 1823, fd = 5))

tcp LISTEN 0 5 127.0.0.1:631 0.0.0.0:* users: (("cupsd", pid = 1821, fd = 10))

tcp LISTEN 0 5 [:: 1]: 44321 [::]: * users: (("pmcd", pid = 3784, fd = 3))

tcp LISTEN 0 5 [:: 1]: 4330 [::]: * users: (("pmlogger", pid = 9725, fd = 10))

tcp LISTEN 0 128 [::]: 5355 [::]: * users: (("systemd-resolve", pid = 1566, fd = 15))

tcp LISTEN 0 5 [fd42: 400: b94d: ad98 :: 1]: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 13))

tcp LISTEN 0 5 [fe80 :: e400: 44ff: feb7: 3233]% lxdbr0: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 11))

tcp LISTEN 0 128 [::]: 22 [::]: * users: (("sshd", pid = 1823, fd = 7))

tcp LISTEN 0 5 [:: 1]: 631 [::]: * users: (("cupsd", pid = 1821, fd = 9))

0.0.1: 53306 0.0.0.0:* пользователи: (("AgentAntidote.b", pid = 6206, fd = 16), ("AgentAntidote", pid = 6164, fd = 16), ("AgentConnectix.", Pid = 3371, fd = 16))

tcp LISTEN 0 5 127.0.0.1:44321 0.0.0.0:* пользователи: (("pmcd", pid = 3784, fd = 0))

tcp СЛУШАТЬ 0 5 127.0.0.1:4330 0.0.0.0: * users: (("pmlogger", pid = 9725, fd = 9))

tcp LISTEN 0 128 0.0.0.0:5355 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 13))

tcp LISTEN 0 5 10.205.77.1:53 0.0.0.0:* users: (("dnsmasq", pid = 2416, fd = 9))

tcp СЛУШАТЬ 0 32192.168.122.1: 53 0.0.0.0:* users: (("dnsmasq", pid = 2081, fd = 6))

tcp LISTEN 0 128 127.0.0.53% lo: 53 0.0.0.0:* users: (("systemd-resolve", pid = 1566, fd = 18))

tcp LISTEN 0 128 0.0.0.0:22 0.0.0.0: * users: (("sshd", pid = 1823, fd = 5))

tcp LISTEN 0 5 127.0.0.1:631 0.0.0.0:* users: (("cupsd", pid = 1821, fd = 10))

tcp LISTEN 0 5 [:: 1]: 44321 [::]: * users: (("pmcd", pid = 3784, fd = 3))

tcp LISTEN 0 5 [:: 1]: 4330 [::]: * users: (("pmlogger", pid = 9725, fd = 10))

tcp LISTEN 0 128 [::]: 5355 [::]: * users: (("systemd-resolve", pid = 1566, fd = 15))

tcp LISTEN 0 5 [fd42: 400: b94d: ad98 :: 1]: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 13))

tcp LISTEN 0 5 [fe80 :: e400: 44ff: feb7: 3233]% lxdbr0: 53 [::]: * users: (("dnsmasq", pid = 2416, fd = 11))

tcp LISTEN 0 128 [::]: 22 [::]: * users: (("sshd", pid = 1823, fd = 7))

tcp LISTEN 0 5 [:: 1]: 631 [::]: * users: (("cupsd", pid = 1821, fd = 9)) 3 Устранение проблем с подключением TCP / IP

Ошибка 2469 указывает на то, что указанному серверу не удалось сопоставить имя хоста сервера с IP-адресом.

Ошибка 2469 указывает на то, что указанному серверу не удалось сопоставить имя хоста сервера с IP-адресом.Другие приложения TCP / IP, такие как ping, telnet, ftp или traceroute, должны возвращать аналогичные ошибки.

- Указан неверный IP-адрес.

- Указано недопустимое имя хоста, даже если имя хоста сопоставлено с допустимым IP-адресом.

- Возможно, серверный хост не работает.

- Невозможно связаться с хостом сервера с клиентского компьютера из-за проблем с маршрутизацией.

Ошибка 2320 возвращается, когда TCP / IP не может подключиться к хосту сервера в течение указанного времени.Увеличьте временной интервал и попробуйте еще раз подключиться.

Ошибка 2320 возвращается, когда TCP / IP не может подключиться к хосту сервера в течение указанного времени.Увеличьте временной интервал и попробуйте еще раз подключиться.Трехстороннее рукопожатие — обзор

Установление соединения

Давайте подробнее рассмотрим трехстороннее установление соединения TCP. Эти три сообщения содержат три важных элемента информации, которые необходимо знать обеим сторонам соединения.

Эти три сообщения содержат три важных элемента информации, которые необходимо знать обеим сторонам соединения.

- 1.

ISN, которые используются для исходящих данных (чтобы отпугнуть хакеров, они не должны быть предсказуемыми).

- 2.

Буферное пространство (окно), доступное локально для данных, в байтах.

- 3.

Максимальный размер сегмента (MSS) — это параметр TCP, который устанавливает самый большой сегмент, который будет принимать локальный хост.MSS обычно представляет собой размер MTU канала за вычетом 40 байтов заголовков TCP и IP, но во многих реализациях используются сегменты размером 512 или 536 байтов (это максимум , а не требование).

Сервер выдает пассивное открытие и ждет активного открытого SYN клиента, который в данном случае имеет ISN 2000, окно 5840 байт и MSS 1460 (часто, потому что большинство хостов находятся в локальных сетях Ethernet). Окно почти всегда кратно MSS (1460 × 4 = 5840 байт). Сервер отвечает SYN и объявляет соединение открытым, устанавливая свой собственный ISN на 4000 и «подтверждая» порядковый номер 2001 (на самом деле это означает, что «следующий байт, который я получаю от вас в сегменте, должен иметь номер 2001»).Сервер также установил окно размером 8760 байт и MSS 1460 (1460 × 6 = 8760 байт).

Сервер отвечает SYN и объявляет соединение открытым, устанавливая свой собственный ISN на 4000 и «подтверждая» порядковый номер 2001 (на самом деле это означает, что «следующий байт, который я получаю от вас в сегменте, должен иметь номер 2001»).Сервер также установил окно размером 8760 байт и MSS 1460 (1460 × 6 = 8760 байт).

Наконец, клиент объявляет соединение открытым и возвращает ACK (сегмент с битом ACK, установленным в заголовке) с ожидаемым порядковым номером (2001) и полем подтверждения, установленным на 4001 (которое ожидает сервер). Порядковые номера TCP подсчитывают каждый байт в потоке данных, а 32-битное поле последовательности допускает выдачу более 4 миллиардов байтов (тем не менее, высокоскоростные транспортные средства, такие как Gigabit Ethernet, перемещают это поле слишком быстро для удобства, так что особенное « масштабирование »доступны для этих скоростей канала).

Трехстороннее квитирование TCP выполняет две важные функции. Это гарантирует, что обе стороны знают, что они готовы передавать данные, а также позволяет обеим сторонам согласовать начальные порядковые номера, которые отправляются и подтверждаются (чтобы не было ошибки) во время рукопожатия. Почему так важны исходные порядковые номера? Если порядковые номера не рандомизированы и не установлены должным образом, злоумышленники могут захватить сеанс TCP (который может быть надежным подключением к банку, магазину или другому коммерческому объекту).Каждое устройство выбирает случайный начальный порядковый номер, чтобы начать подсчет каждого байта в отправленном потоке. Как два устройства могут согласовать оба значения порядкового номера всего в трех сообщениях? Каждый сегмент содержит отдельное поле порядкового номера и поле подтверждения. На рисунке 12.3 клиент выбирает начальный порядковый номер (ISN) в первом SYN, отправленном на сервер. Сервер ACK подтверждает ISN, добавляя его к предложенному ISN (ACK всегда информирует отправителя о следующем ожидаемом байте ) и отправляет его в SYN, отправленном клиенту, чтобы предложить свой собственный ISN.ISN клиента может быть отклонен, если, например, номер совпадает с номером, использованным для предыдущего соединения, но здесь это не учитывается.

Почему так важны исходные порядковые номера? Если порядковые номера не рандомизированы и не установлены должным образом, злоумышленники могут захватить сеанс TCP (который может быть надежным подключением к банку, магазину или другому коммерческому объекту).Каждое устройство выбирает случайный начальный порядковый номер, чтобы начать подсчет каждого байта в отправленном потоке. Как два устройства могут согласовать оба значения порядкового номера всего в трех сообщениях? Каждый сегмент содержит отдельное поле порядкового номера и поле подтверждения. На рисунке 12.3 клиент выбирает начальный порядковый номер (ISN) в первом SYN, отправленном на сервер. Сервер ACK подтверждает ISN, добавляя его к предложенному ISN (ACK всегда информирует отправителя о следующем ожидаемом байте ) и отправляет его в SYN, отправленном клиенту, чтобы предложить свой собственный ISN.ISN клиента может быть отклонен, если, например, номер совпадает с номером, использованным для предыдущего соединения, но здесь это не учитывается. Обычно ACK от клиента подтверждает и ISN от сервера (с ISN сервера + 1 в поле подтверждения), и соединение устанавливается, при этом обе стороны соглашаются на ISN. Обратите внимание, что при трехстороннем рукопожатии информация не отправляется; его следует удерживать до тех пор, пока не будет установлено соединение.

Обычно ACK от клиента подтверждает и ISN от сервера (с ISN сервера + 1 в поле подтверждения), и соединение устанавливается, при этом обе стороны соглашаются на ISN. Обратите внимание, что при трехстороннем рукопожатии информация не отправляется; его следует удерживать до тех пор, пока не будет установлено соединение.

Это трехстороннее рукопожатие — универсальный механизм для открытия TCP-соединения.Как ни странно, RFC не настаивает на том, чтобы соединения начинались таким образом, особенно в отношении установки других управляющих битов в заголовке TCP (есть еще три других в дополнение к SYN, ACK и FIN). Поскольку TCP действительно ожидает, что одни управляющие биты будут использоваться во время установления и освобождения соединения, а другие — только во время передачи данных, хакеры могут нанести большой ущерб, просто возясь с дикими комбинациями шести управляющих битов, особенно SYN / ACK / FIN, который запрашивает, использует и освобождает соединение одновременно.Например, подделка SYN в окне существующего SYN вызовет сброс. По этой причине разработчики стали более строго интерпретировать RFC 793.

По этой причине разработчики стали более строго интерпретировать RFC 793.

5 Простые проверки [Zabbix Documentation 5.4]

5 Простые проверки

Обзор

Простые проверки обычно используются для удаленных безагентных проверок служб.

Обратите внимание, что Zabbix агент не нужен для простых проверок.Zabbix сервер / прокси отвечает за обработку простых проверок (выполнение внешних подключений и т. Д.).

Примеры использования простых проверок:

net.tcp.service [ftp ,, 155] net.tcp.service [http] net.tcp.service.perf [http ,, 8080] net.udp.service.perf [ntp]

Имя пользователя и Пароль Поля в простой конфигурации элемента проверки используются для элементов мониторинга VMware; в противном случае игнорируется.

Поддерживаемые простые проверки

Список поддерживаемых простых проверок:

Смотрите также:

| Ключ | ||||

|---|---|---|---|---|

| Описание | Возвращаемое значение | Параметры | Комментарии | |

| icmpping [<цель>, <пакеты>, <интервал>, <размер>, <тайм-аут>] | ||||

Доступность хоста с помощью эхо-запроса ICMP. | 0 — ICMP ping терпит неудачу 1 — ICMP ping успешно | target — host IP or DNS name packets — количество пакетов interval — время между последовательными пакетами в миллисекундах размер — размер пакета в байтах тайм-аут — тайм-аут в миллисекундах | Пример: ⇒ icmpping [, 4] → если возвращается хотя бы один пакет из четырех, элемент вернет 1. См. также: таблица значений по умолчанию . | |

| icmppingloss [<цель>, <пакеты>, <интервал>, <размер>, <тайм-аут>] | ||||

| Процент потерянных пакетов. | Поплавок. | target — IP-адрес хоста или DNS имя пакетов — количество пакетов interval — время между последовательными пакетами в миллисекундах size — размер пакета в байтах timeout — timeout | in миллисекунды См. Также: таблицу значений по умолчанию. Также: таблицу значений по умолчанию. | |

| icmppingsec [<цель>, <пакеты>, <интервал>, <размер>, <время ожидания>, <режим>] | ||||

| Время отклика ICMP ping (в секундах). | Поплавок. | target — IP-адрес хоста или DNS имя пакетов — количество пакетов interval — время между последовательными пакетами в миллисекундах size — размер пакета в байтах timeout — timeout mode — возможные значения: min , max , avg (по умолчанию) | Пакеты, которые потеряны или истекло время ожидания, не используются в расчетах. Если хост недоступен (истекло время ожидания), элемент вернет 0. См. Также: таблицу значений по умолчанию. | |

| net.tcp.service [service, | ||||

| Проверяет, запущена ли служба и принимает ли TCP-соединения. | 0 — служба не работает 1 — служба работает | служба — возможные значения: ssh , ldap , smtp , ftp , http , pop , nntp , imap , tcp , https , telnet (см. Подробности) ip — IP-адрес или имя DNS (по умолчанию используется IP-адрес хоста / DNS ) порт — порт номер (по умолчанию используется стандартный номер служебного порта). | Пример: ⇒ net.tcp.service [ftp ,, 45] → может использоваться для проверки доступности сервера FTP на TCP-порте 45.  Обратите внимание, что с tcp служба , указывающая порт, является обязательной. | |

| net.tcp.service.perf [service, | ||||

| Проверяет производительность службы TCP. | Поплавок. 0,000000 — служба не работает секунд — количество секунд, потраченных при подключении к службе | service — возможные значения: ssh , ldap , smtp , ftp , http , pop , nntp , imap , tcp , https , telnet (см. ip — IP-адрес или DNS имя (по умолчанию host IP / DNS is used) port — номер порта (по умолчанию используется стандартный номер служебного порта). | Пример: ⇒ net.tcp.service.perf [ssh] → может использоваться для проверки скорости первоначального ответа от SSH-сервера. Обратите внимание, что с tcp служба , указывающая порт, является обязательной. | |

| net.udp.service [service, | ||||

Проверяет, работает ли служба и отвечает на запросы UDP. | 0 — служба не работает 1 — служба работает | служба — возможные значения: ntp (см. Подробности) ip — IP-адрес или DNS имя (по умолчанию IP-адрес хоста / DNS ) порт — номер порта (по умолчанию используется стандартный номер служебного порта). | Пример: ⇒ net.udp.service [ntp ,, 45] → может использоваться для проверки доступности службы NTP на UDP-порту 45. Этот элемент поддерживается начиная с Zabbix 3.0, но служба ntp была доступна для net.tcp.service [] в предыдущих версиях. | |

| net.udp.service.perf [service, | ||||

| Проверяет работу службы UDP. | Поплавок. 0,000000 — служба не работает секунд — количество секунд, потраченных на ожидание ответа от службы | service — возможные значения: ntp (см. Подробности) Подробности) ip — IP-адрес или DNS имя (по умолчанию используется IP-адрес хоста / DNS ) порт — номер порта (по умолчанию используется стандартный номер служебного порта). | Пример: ⇒ net.udp.service.perf [ntp] → может использоваться для проверки времени ответа от службы NTP. Этот элемент поддерживается начиная с Zabbix 3.0, но в предыдущих версиях для элемента net.tcp.service [] была доступна служба ntp . | |

Обработка тайм-аута

Zabbix не будет обрабатывать простую проверку дольше, чем время ожидания в секундах, определенное в файле конфигурации Zabbix сервера / прокси.

Пинги ICMP

Zabbix использует внешнюю утилиту fping для обработки пингов ICMP.

Утилита не входит в состав Zabbix и требует дополнительной установки. Если утилита отсутствует, имеет неправильные разрешения или ее местоположение не соответствует местоположению, заданному в файле конфигурации Zabbix сервера / прокси (параметр ‘FpingLocation’), пинги ICMP ( icmpping , icmppingloss , icmppingsec ) не будут быть обработанным.

См. Также: известные проблемы

fping должен быть запущен демонами Zabbix, запущенными от имени пользователя и setuid root.Выполните эти команды от имени пользователя root , чтобы настроить правильные разрешения:

оболочка> chown корень: zabbix / usr / sbin / fping оболочка> chmod 4710 / usr / sbin / fping

После выполнения двух вышеперечисленных команд проверьте право собственности на исполняемый файл fping . В некоторых случаях право владения можно сбросить, выполнив команду chmod.

Также проверьте, принадлежит ли пользователь zabbix группе zabbix, запустив:

оболочка> группы zabbix

и если он не добавлен, выполнив:

оболочка> usermod -a -G zabbix zabbix

Значения по умолчанию, пределы и описание значений параметров проверки ICMP:

| Параметр | Единица | Описание | Флаг Fping | Значения по умолчанию установлены | Допустимые пределы Zabbix | ||

|---|---|---|---|---|---|---|---|

| fping | Zabbix | мин. | макс. | ||||

| пакета | номер | количество пакетов запроса к цели | -C | 3 | 1 | 10000 | |

| интервал | миллисекунды | время ожидания между последовательными пакетами | -p | 1000 | 20 | без ограничений | |

| размер | байта | размер пакета в байтах 56 байтов на x86, 68 байтов на x86_64 | -b | 56 или 68 | 24 | 65507 | |

| тайм-аут | миллисекунды | fping v3.x — таймаут ожидания после отправки последнего пакета, на который влияет -C flag fping v4.x — индивидуальный тайм-аут для каждого пакета | -t | fping v3.x — 500 fping v4. x — наследуется от флага -p , но не более 2000 | 50 | неограниченно | |

Кроме того, Zabbix использует параметры fping -i interval ms (не путать с параметром элемента interval , упомянутым в таблице выше, который соответствует параметру fping -p ) и -S исходному IP-адресу (или -I в более старых версиях fping).Эти параметры определяются автоматически путем выполнения проверок с различными комбинациями параметров. Zabbix пытается определить минимальное значение в миллисекундах, которое fping позволяет использовать с -i , пробуя 3 значения: 0, 1 и 10. Первое успешное значение затем используется для последующих проверок ICMP. Этот процесс выполняется каждым процессом проверки связи ICMP индивидуально.

Автоматически обнаруженные параметры fping аннулируются каждый час и обнаруживаются снова при следующей попытке выполнить проверку ICMP. Установите DebugLevel> = 4 для просмотра деталей этого процесса в файле журнала сервера или прокси.

Предупреждение: значения по умолчанию для fping могут отличаться в зависимости от платформы и версии — в случае сомнений обратитесь к документации fping.

Zabbix записывает IP-адреса для проверки любым из трех ключей icmpping * во временный файл, который затем передается в fping . Если элементы имеют разные ключевые параметры, в один файл записываются только те, у которых одинаковые ключевые параметры.

Все IP-адреса, записанные в один файл, будут проверяться с помощью fping параллельно, поэтому процесс проверки Zabbix icmp будет тратить фиксированное количество времени, не обращая внимания на количество IP-адресов в файле.

сеансов TCP | Руководство пользователя потоковой и пакетной обработки для устройств безопасности

В этом разделе рассматриваются преимущества использования серии SRX. устройство для сохранения характеристик фрагментов входящих пакетов.

Когда данные отправляются с одного хоста на другой, они передаются как серию пакетов. Улучшена производительность и сетевые ресурсы сохраняются, когда пакеты самого большого размера могут проходить путь от исходного узла до конечного узла без фрагментации по любой ссылке в канале данных.Когда пакет должен быть фрагментирован на пакеты меньшего размера для прохождения ссылки на пути, потому что пакет больше, чем установленная максимальная единица передачи (MTU) для этой ссылки каждый из результирующих фрагментов должен содержать пакет информация заголовка в дополнение к полезной нагрузке или данным. Увеличенный накладные расходы могут снизить пропускную способность и ухудшить производительность сети. Также, фрагменты пакета должны быть повторно собраны на узле назначения, что потребляет дополнительные сетевые ресурсы.

С другой стороны, сетевые ресурсы тратятся впустую, когда хост отправляет пакеты, размер которых намного меньше MTU пути (максимум пути блок передачи), что приводит к неоптимальной пропускной способности.Путь MTU процесс обнаружения работает для определения оптимального размера MTU для фрагментов которые передают канал данных от исходного узла к месту назначения узел для сеанса. Таким образом, оптимальный размер пакета — это размер пакета. путь MTU. Фрагментация происходит, когда размер пакета превышает путь MTU.

Если сервисы уровня приложения настроены на серии SRX устройство, фрагменты пакетов на входящем интерфейсе должны быть повторно собраны прежде, чем можно будет применить услуги и проверить содержимое.Эти повторно собранные фрагменты пакета должны быть снова разбиты перед тем, как данные передаются через выходной интерфейс. Обычно это Размер MTU выходного интерфейса, определяющий размер фрагментов передал устройство серии SRX по следующему каналу. Возможно в случае, если размер MTU на выходе на устройстве серии SRX больше чем MTU пути, что, опять же, приведет к фрагментации пакета в канале данных, снижая производительность или вызывая отбрасывание пакетов. Пакет фрагменты должны быть достаточно маленькими, чтобы проходить через каждую ссылку на пути от от источника к месту назначения.

По умолчанию устройство серии SRX использует настроенный размер MTU. для выходного интерфейса для определения размера фрагментов пакета он передает. Однако, если вы включите функцию сохранения входящих характеристики фрагмента, устройство серии SRX обнаруживает и сохраняет размер фрагментов входящих пакетов.

Чтобы уменьшить вероятность фрагментации пакетов в канале данных, устройство серии SRX отслеживает и регулирует выходной MTU для этот поток. Он определяет максимальный размер всех входящих фрагментов.Он использует эту информацию вместе с существующим MTU выходной интерфейс для определения правильного размера MTU для фрагментированных пакеты отправили исходящий интерфейс. Устройство серии SRX сравнивает два числа. Он берет меньшее число и использует его для выхода размер MTU интерфейса.

Настроить

устройство с помощью команды set security flow preserve-incoming-frag-size , чтобы включить функцию, которая учитывает размер

фрагменты входящих пакетов.

В таблице 1 показано, как серия SRX Размер исходящего MTU определен.

Размер входящего фрагмента | Размер существующего выходного MTU | Размер конечного выходного MTU |

|---|---|---|

Если самый большой фрагмент | меньше на , чем существующий выход Размер MTU | Используется наибольшего размера входящего фрагмента. |

Если самый большой фрагмент | на больше, чем размер существующего выходного MTU | Используется MTU существующего выходного интерфейса. |

Эта функция поддерживается на устройствах серии SRX. Он поддерживает сквозной трафик и трафик, выходящий из туннеля. Это относится как к Трафик IPv4 и IPv6.

Следующие два соображения влияют на размер фрагмента:

Для потоковых приложений, таких как UTM и ALG, сами приложения могут изменять или собирать пакеты, даже если фрагментов не поступало.В этом случае существующий выход используется интерфейс MTU.

Когда пакет обнаружения MTU пути доставляется в сеанс, MTU пути для этого сеанса сбрасывается до значения, установленного пакет MTU пути.

Инструмент проверки открытых портов — Тестер портов

Об онлайн-сканировании портов — обнаружение открытых портов TCP и UDP

Что такое порт?

Порт — это термин, используемый в компьютерных сетях. Это виртуальная точка, в которой сетевое соединение начинается и заканчивается.Порты основаны на программном обеспечении и управляются операционной системой компьютера. Каждый порт связан с определенной службой или процессом. Мы можем распознать это как логическую конструкцию, используемую для определения сетевой службы или конкретной функции на уровне программного обеспечения.

Порты позволяют компьютерам различать разные типы трафика. Электронный трафик попадает на другой порт (порт 25), а веб-трафик — на другой (порт 80), даже если оба достигают компьютера через одно и то же сетевое соединение.

Заголовки входящего пакета определяют, на какой порт он должен быть переадресован. Каждый сетевой запрос содержит порт , IP-адрес и сетевой протокол для завершения сетевого адреса назначения запроса.

На каждом компьютере есть два типа сетевых портов.

- TCP (протокол управления передачей), порты

- UDP (протокол дейтаграмм пользователя) порты

Что такое номер порта?

Каждому порту присваивается номер, поэтому порты стандартизированы и применяются ко всем устройствам, подключенным к сети.В основном каждый порт зарезервирован для обслуживания определенного протокола. Например, все сообщения протокола передачи гипертекста (HTTP) отправляются на порт 80.

IP-адрес (Интернет-протокол) обеспечивает сетевую связь на определенном устройстве, а номера портов указывают конкретную службу, которую нужно настроить на этих устройствах. Заголовки TCP и UDP указывают номер порта, на который перенаправляется сетевой трафик.

Общие номера сетевых портов

Номера портов варьируются от 1 до 65 535. Хотя не все обычно используются.Но некоторые широко используемые порты и связанные с ними сетевые протоколы —

.- Порты 20 и 21 для протокола передачи файлов (FTP)

- Порт 22 для Secure Shell (SSH)

- Порт 23 для протокола Telnet

- Порт 25 для простого протокола передачи почты (SMTP)

- Порт 53 для системы доменных имен (DNS)

- Порт 80 для протокола передачи гипертекста (HTTP)

- Порт 110 для почтового протокола, версия 3 (POP3)

- Порт 123 для протокола сетевого времени (NTP)

- Порт 143 для протокола доступа к сообщениям Интернета (IMAP)

- Порт 161 для простого протокола управления сетью (SNMP)

- Порт 443 для HTTP Secure (HTTPS)

- Порт 445 для блока сообщений сервера (SMB)

- Порт 500 для Internet Security Association и протокола управления ключами (ISAKMP)

- Порт 3389 для протокола удаленного рабочего стола (RDP)

Первые 0–1023 порта TCP хорошо известны и зарезервированы для приложений, и IANA поддерживает их стандартизацию.Это зарезервированные порты.

Порты TCP от 1024 до 49151 доступны для служб или приложений. Вы можете зарегистрировать их в IANA. Они считаются полузарезервированными.

Однако порты 49152 и выше можно использовать бесплатно. Их может использовать почти каждый. Это общественные порты.

Могут ли порты повысить эффективность сетевых подключений?

Различные типы данных передаются с одного компьютера на другой. Порты — это руки помощи, которые сообщают компьютерам, как обращаться с этими данными.

Портыобеспечивают разнообразную функциональность для передачи нескольких запросов по одному и тому же сетевому адресу через одно и то же соединение WiFi. Таким образом, можно создать более одного соединения с использованием одной сети.

Например, Майк передает файл Дэвиду по протоколу FTP. Предположим, компьютер Дэвида передает этот файл своему почтовому приложению. Приложение электронной почты не распознает его и не обработает, потому что оно не предназначено для этой функции. Поскольку для передачи файлов Майк использует порт 21, предназначенный для FTP, компьютер Дэвида может получить и сохранить файл, если он попадает на порт 21.

Между тем, в то же время компьютер Дэвида может загружать веб-страницы HTTP, используя порт 80, и электронную почту, используя порт 25. Однако файлы веб-страниц, электронные письма и файлы, передаваемые с Майка на компьютер Дэвида через одно и то же соединение Wi-Fi.

Межсетевые экраны и порты

Брандмауэр — это программа безопасности, которая разрешает или блокирует сетевой трафик в соответствии с заданным набором правил. Это стена между надежным и ненадежным трафиком.

Хакеры пытаются отправить вредоносный трафик на случайные порты, надеясь, что они «открыты» (что означает, что они могут получать трафик).Брандмауэр по умолчанию блокирует трафик на все порты, ожидая некоторых предопределенных портов, которые используются повседневно, например, порты 25 (электронная почта), 80 (веб-трафик), 443 (веб-трафик).

Что такое сканер портов?

По данным института SANS, сканирование портов — один из самых популярных методов, используемых хакерами для обнаружения уязвимостей и использования служб для взлома систем.

Сканер портов — это сетевой сканер, который быстро находит открытые порты в компьютерной сети.Он показывает, какие порты в сети доступны для связи.

Основы сканирования портов

Сканер портов отправляет сетевой пакет TCP или UDP, чтобы узнать текущий статус порта. Три типа ответов:

- Открыто / принято: Это означает, что порт доступен для приема трафика.

- Closed / Not Listening: Порт в настоящее время используется и не открыт для приема трафика.

- Filtered / Dropped / Blocked : Это означает, что порт заблокировал все виды трафика и даже не потрудился ответить.

Как использовать инструмент Open Port Checker — Port Scanner для сканирования портов?

Инструмент Port Scanner Tool проверяет наиболее распространенные порты, используемые службами Windows, серверами Ubuntu, любимыми играми или другим программным обеспечением. Для сканирования портов выполните следующие действия.

- Откройте инструмент: Инструмент Open Port Checker — Сканер портов.

- У нас есть предопределенный список всех обычно используемых доступных портов. Введите любой домен или IP-адрес, и инструмент проверит, какие порты активны, открыты и принимают запросы на вашем IP или домене.

- Определите настраиваемые порты для проверки, открыты ли они для внешних запросов.

- Инструмент сканера портов либо сообщает, что порт открыт, , если доступен, либо , время ожидания истекло, , если он недоступен или заблокирован.

Почему нужно запускать сканирование портов?

Проверка открытых портов также необходима, чтобы избежать любых внешних атак на ваш IP. Вредоносные клиентские приложения (например, скрипты, боты, вредоносные программы) часто используют код, обнаруженный в серверном программном обеспечении, который позволяет им получить несанкционированный доступ на удаленный компьютер.

Злоумышленники исследуют широкий спектр IP-адресов и запрашивают их на разных портах, чтобы проверить уязвимость для атаки. Поэтому всегда лучше держать открытыми те порты, которые, по вашему мнению, защищены вашим программным или аппаратным обеспечением, брандмауэром или антивирусной программой.

Сканирование портов TCP VS UDP

Общие протоколы, используемые для сканирования портов:

- TCP (протокол управления передачей)

- UDP (протокол дейтаграмм пользователя)

TCP — это протокол, ориентированный на установление соединения, который требует, чтобы конечные точки сети установили соединение между ними перед передачей сообщения.

С другой стороны, UDP — это протокол без установления соединения, который позволяет хосту отправлять сообщение другому хосту без установления соединения с назначенным адресом. Порты UDP обычно не требуют ответа или подтверждения от предназначенного адреса.

Следовательно, сканирование порта TCP является предпочтительным, поскольку оно обычно обеспечивает соответствующую обратную связь для сканера, тогда как сканирование портов UDP не обязательно обеспечивает соответствующую обратную связь.

Предопределенные списки всех доступных используемых портов.

Наш инструмент предоставляет предопределенные списки всех доступных используемых портов. Эти списки включают

Порты сервера

- 21 — Протокол передачи файлов (FTP)

- 22 — Безопасный протокол передачи файлов (SFTP)

- 23 — Telnet

- 25 — Простой протокол передачи почты (SMTP)

- 53 — Система доменных имен (DNS)

- 80 — Протокол передачи гипертекста (HTTP)

- 110 — протокол почтового отделения v3 (POP3)

- 137 — Служба имен NetBIOS

- 138 — Служба дейтаграмм NetBIOS

- 139 — Служба сеансов NetBIOS

- 143 — Протокол доступа к сообщениям Интернета (IMAP)

- 443 — Протокол передачи гипертекста через TLS / SSL (HTTPS)

- 445 — Microsoft-DS (службы каталогов)

- 548 — протокол Apple Filing Protocol (AFP) по TCP

- 587 — Простой протокол передачи почты (часто более безопасный, чем порт 25)

- 993 — Протокол доступа к Интернет-сообщениям через TLS / SSL (IMAPS)

- 995 — Почтовый протокол 3 через TLS / SSL (POP3S)

- 1433 — сервер системы управления базами данных Microsoft SQL Server (MSSQL)

- 1701 — протокол пересылки уровня 2 (L2F) / протокол туннелирования уровня 2 (L2TP)

- 1723 — PPTP VPN (виртуальная частная сеть с протоколом туннелирования точка-точка).

- 3306 — СУБД MySQL

- 5432 — База данных ARD 2.0, База данных PostgreSQL

- 8008 — альтернативный HTTP

- 8443 — PCsync HTTPS

Игровые порты

- 666 — Doom, первый онлайн-шутер от первого лица

- 1725 — Клиент Steam Valve

- 2302 — ArmA и Halo: Combat Evolved

- 3074 — Xbox Live или игры для Windows Live

- 3453 — Обновление PSC

- 3724 — Мир Warcraft

- 4000 — Blizzard Battlenet, Diablo II, Command and Conquer Red Alert (UDP), Warcraft II (UDP), Tiberian Sun, Dune 2000 (UDP)

- 5154 — БЗФлаг

- 6112 — Guild Wars, Supreme Commander, онлайн-игра Club Penguin Disney для детей, Warcraft II и III (Blizzard Downloader)

- 6113 — Интернет-игра Club Penguin Disney для детей, Warcraft II и III (Blizzard Downloader)

- 6114-6116 — Warcraft II и III (загрузчик Blizzard).Он также использует порт 3724. IANA зарегистрирована для службы диспетчера лицензий XicTools.

- 6117 — Daylite Touch Sync, Warcraft II и III (загрузчик Blizzard). Он также использует порт 3724.

- 6118 — 6119 — Warcraft II и III (Загрузчик Blizzard). Он также использует порт 3724.

- 6500 — Gamespy Arcade, Unreal, Tony Hawk, Warhammer, Starwars, Civilization III и IV, BoKS Master, Command & Conquer

- 7777 — КБТ

- 10093-10094 — Футбольный менеджер 2005/2006

- 12035 — программа просмотра Linden Lab для симуляции на SecondLife

- 12036 — Вторая жизнь

- 12203 — Medal of Honor: порт сервера по умолчанию для Allied Asasult

- 14567 — Поле боя 1942

- 25565 — Выделенный сервер Minecraft (официальный IANA)

- 26000 — MMORPG EVE Online Online от CCP

- 27015 — порт выделенного сервера GoldSrc и Source Engine

- 27901–27910 — главный сервер Quake II от id Software

- 28000 — Племена 2

- 28960 — Call of Duty; Call of Duty: United Offensive; Чувство долга 2; Call of Duty 4: Modern Warfare, Call of Duty: World at War (платформа ПК)

Порты приложений

- 515 — Line Printer Daemon (LPD), служба печати

- 631 — Протокол Интернет-печати (IPP)

- 3282 — Датусорб

- 3389 — Терминальный сервер Microsoft (RDP)

- 5190 — протокол AOL Instant Messenger

- 5050 — Yahoo! Курьер

- 4443 — Фарос

- 1863 — Протокол уведомлений Microsoft (MSNP)

- 6891 — BitTorrent, Windows Live Messenger, MSN Messenger

- 1503 — Windows Live Messenger

- 5631 — pcANYWHEREdata, Symantec pcAnywhere (версия 7.52 и более поздние данные

- 5632 — статус pcANYWHEREstat, Symantec pcAnywhere (версия 7.52 и новее)

- 5900 — протокол удаленного буфера кадра (RFB)

- 6667 — IRC (Интернет-чат)

Порты P2P

- 119 — Протокол передачи сетевых новостей (NNTP)

- 375 — Проблемы

- 425 — ICAD

- 1214 — Казаа

- 412 — Порт конвенции Trap

- 1412 — InnoSys

- 2412 — CDN

- 4661 — Служба определения местоположения Kar2ouche Peer

- 4662 — Служба сообщений OrbitNet

- 4665 — Служба сообщений клиента контейнера

- 5500 — одноранговый обмен файлами HotLine, виртуальные сетевые вычисления (VNC), Tight VNC

- 6346 — gnutella-svc, gnutella (FrostWire, Limewire, Shareaza и др.))

- 6881–6887 — BitTorrent

- 6888 — МУЗА

- 6889–6890 — BitTorrent часть полного диапазона портов, используемых наиболее часто

Какие порты сканируются чаще всего?

Согласно базе данных Nmap , самыми сканируемыми портами являются

- Порт 21 для FTP

- Порт 22 для SSH

- Порт 23 для Telnet

- Порт 25 для SMTP

- Порт 53 для DNS

- Порт 80 для HTTP

- Порт 110 для POP3

- Порт 111 для Rpcbind

- Порт 135 для MSRPC

- Порт 139 для netbios-ssn

- Порт 143 для IMAP

- Порт 443 для HTTPS

- Порт 445 для Microsoft-DS

- Порт 993 для IMAP

- Порт 995 для POP3

- Порт 1723 для PPTP

- Порт 3306 для MySQL

- Порт 3389 для ms-wbt-server

- Порт 5900 для VCN

- Порт 8080 для http-прокси

Примечание: IANA поддерживает полный список номеров портов и назначенных им протоколов.

Как использовать Netcat для установления и тестирования соединений TCP и UDP

Введение

Linux известен наличием большого количества зрелых, полезных утилит командной строки, доступных из коробки в большинстве дистрибутивов. Часто системные администраторы могут выполнять большую часть своей работы с помощью встроенных инструментов без необходимости установки дополнительного программного обеспечения.

В этом руководстве мы обсудим, как использовать утилиту netcat . Эта универсальная команда может помочь вам в мониторинге, тестировании и отправке данных по сетевым соединениям.

Netcat должен быть доступен практически в любом современном дистрибутиве Linux. Ubuntu поставляется с BSD-вариантом netcat, и это то, что мы будем использовать в этом руководстве. Другие версии могут работать иначе или предоставлять другие возможности.

Общий синтаксис

По умолчанию netcat запускает TCP-соединение с удаленным хостом.

Самый простой синтаксис:

- netcat [параметры] порт хоста

Будет предпринята попытка инициировать TCP-соединение с определенным хостом по указанному номеру порта.Это работает аналогично старой команде Linux telnet . Имейте в виду, что ваше соединение полностью незашифровано.

Если вы хотите отправить UDP-пакет вместо инициирования TCP-соединения, вы можете использовать опцию -u :

Вы можете указать диапазон портов, поставив дефис между первым и последним:

- хост netcat startport-endport

Обычно используется с некоторыми дополнительными флагами.

В большинстве систем мы можем использовать либо netcat , либо nc взаимозаменяемо. Это псевдонимы одной и той же команды.

Как использовать Netcat для сканирования портов

Одно из наиболее распространенных применений netcat — сканер портов.

Хотя netcat, вероятно, не самый сложный инструмент для этой работы (в большинстве случаев лучше выбрать nmap), он может выполнять простое сканирование портов, чтобы легко идентифицировать открытые порты.

Мы делаем это, указывая диапазон портов для сканирования, как мы делали выше, вместе с опцией -z для выполнения сканирования вместо попытки инициировать соединение.

Например, мы можем просканировать все порты до 1000, введя эту команду:

- netcat -z -v domain.com 1-1000

Наряду с опцией -z мы также указали опцию -v , чтобы сообщить netcat о необходимости предоставления более подробной информации.

Результат будет выглядеть так:

Выход

nc: сбой подключения к порту 1 (tcp) domain.com: в подключении отказано

nc: подключиться к домену.сбой com-порта 2 (tcp): в соединении отказано

nc: подключиться к порту 3 (tcp) domain.com не удалось: в подключении отказано

nc: подключиться к порту 4 (tcp) domain.com не удалось: в подключении отказано

nc: подключиться к порту 5 (tcp) domain.com не удалось: в подключении отказано

nc: подключиться к порту 6 (tcp) domain.com не удалось: в подключении отказано

nc: подключиться к порту 7 (tcp) domain.com не удалось: в подключении отказано

. . .

Подключение к порту domain.com 22 [tcp / ssh] выполнено успешно!

. . .

Как видите, это предоставляет много информации и сообщит вам для каждого порта, было ли сканирование успешным или нет.

Если вы действительно используете доменное имя, вам придется использовать эту форму.

Однако сканирование будет происходить намного быстрее, если вы знаете нужный IP-адрес. Затем вы можете использовать флаг -n , чтобы указать, что вам не нужно разрешать IP-адрес с помощью DNS:

- netcat -z -n -v 198.51.100.0 1-1000

Возвращенные сообщения фактически отправляются в стандартную ошибку (дополнительную информацию см. В нашей статье о перенаправлении ввода-вывода).Мы можем отправлять стандартные сообщения об ошибках в стандартный выпуск, что позволит нам легче фильтровать результаты.

Мы перенаправим стандартную ошибку в стандартный вывод, используя синтаксис bash 2> & 1 . Затем мы отфильтруем результаты с помощью grep :

- netcat -z -n -v 198.51.100.0 1-1000 2> & 1 | grep успешно

Выход

Соединение с 198.51.100.0 22 портом [tcp / *] выполнено успешно!

Здесь мы видим, что единственный открытый порт в диапазоне 1–1000 на удаленном компьютере — это порт 22, традиционный порт SSH.

Как общаться через Netcat

Netcat не ограничивается отправкой пакетов TCP и UDP. Он также может прослушивать порт на предмет соединений и пакетов. Это дает нам возможность соединить два экземпляра netcat во взаимоотношениях клиент-сервер.

Какой компьютер является сервером, а какой — клиентом, имеет значение только во время начальной настройки. После того, как соединение установлено, связь будет одинаковой в обоих направлениях.

На одном компьютере вы можете указать netcat, чтобы он прослушивал определенный порт для соединений. Мы можем сделать это, указав параметр -l и выбрав порт:

Это укажет netcat на прослушивание TCP-соединений на порту 4444. Как обычный пользователь (не root ) вы не сможете открывать порты ниже 1000 в качестве меры безопасности.

На втором сервере мы можем подключиться к первой машине по выбранному нами номеру порта. Мы делаем это так же, как и раньше:

Будет выглядеть так, как будто ничего не произошло.Однако теперь вы можете отправлять сообщения на любой стороне соединения, и они будут видны на любом конце.

Введите сообщение и нажмите ENTER . Он появится как на локальном, так и на удаленном экране. Это работает и в обратном направлении.

Когда вы закончите передачу сообщений, вы можете нажать CTRL-D , чтобы закрыть TCP-соединение.

Как отправлять файлы через Netcat

Основываясь на предыдущем примере, мы можем выполнять более полезные задачи.

Поскольку мы устанавливаем обычное TCP-соединение, мы можем передавать по нему практически любую информацию. Это не ограничивается сообщениями чата, которые вводит пользователь. Мы можем использовать эти знания, чтобы превратить netcat в программу для передачи файлов.

Еще раз, нам нужно выбрать один конец соединения для прослушивания соединений. Однако вместо того, чтобы выводить информацию на экран, как мы это делали в последнем примере, мы поместим всю информацию прямо в файл:

- netcat -l 4444> файл_полученного

> в этой команде перенаправляет весь вывод netcat в указанное имя файла.

На втором компьютере создайте простой текстовый файл, набрав:

- echo "Здравствуйте, это файл"> original_file

Теперь мы можем использовать этот файл в качестве входных данных для соединения netcat, которое мы установим на слушающий компьютер. Файл будет передан так же, как если бы мы набрали его в интерактивном режиме:

- netcat domain.com 4444 <исходный_файл

На компьютере, который ожидал подключения, мы видим, что теперь у нас есть новый файл с именем Received_file с содержимым файла, который мы набрали на другом компьютере:

Выход

Здравствуйте, это файл

Как видите, с помощью конвейера мы можем легко воспользоваться этим соединением для передачи всех видов вещей.

Например, мы можем передать содержимое всего каталога, создав безымянный архив на лету, передав его в удаленную систему и распаковав в удаленный каталог.

На принимающей стороне мы можем ожидать прихода файла, который необходимо будет распаковать и извлечь, набрав:

- netcat -l 4444 | tar xzvf -

Конечный дефис (-) означает, что tar будет работать со стандартным вводом, который передается из netcat по сети при установлении соединения.

Что касается содержимого каталога, которое мы хотим передать, мы можем упаковать его в архив, а затем отправить на удаленный компьютер через netcat:

- tar -czf - * | netcat domain.com 4444

На этот раз тире в команде tar означает заархивировать содержимое текущего каталога (как указано подстановочным знаком *) и записать результат в стандартный вывод.

Затем он записывается непосредственно в TCP-соединение, которое затем принимается на другом конце и распаковывается в текущий каталог удаленного компьютера.

Это всего лишь один пример передачи более сложных данных с одного компьютера на другой. Другая распространенная идея — использовать команду dd для создания образа диска с одной стороны и передачи его на удаленный компьютер. Но мы не будем здесь это освещать.

Как использовать Netcat в качестве простого веб-сервера

Мы настроили netcat для прослушивания соединений, чтобы общаться и передавать файлы. Мы можем использовать ту же концепцию для работы с netcat как с очень простым веб-сервером.Это может быть полезно для тестирования страниц, которые вы создаете.

Во-первых, давайте создадим простой HTML-файл на одном сервере:

Вот простой HTML-код, который вы можете использовать в своем файле:

index.html

Тестовая страница

Заголовок уровня 1

Подзаголовок

Обычный текст здесь

Сохраните и закройте файл.

Без привилегий root вы не можете обслуживать этот файл через веб-порт по умолчанию, порт 80. Мы можем выбрать порт 8888 как обычный пользователь.

Если вы просто хотите обслужить эту страницу один раз, чтобы проверить, как она отображается, вы можете запустить следующую команду:

- printf 'HTTP / 1.1 200 OK \ n \ n% s' "$ (cat index.html)" | netcat -l 8888

Теперь в вашем браузере вы можете получить доступ к контенту, посетив:

http: // IP_сервера: 8888

Это будет обслуживать страницу, а затем соединение netcat будет закрыто.Если вы попытаетесь обновить страницу, она исчезнет:

Мы можем заставить netcat обслуживать страницу бесконечно, заключив последнюю команду в бесконечный цикл, например:

- пока правда; do printf 'HTTP / 1.1 200 OK \ n \ n% s' "$ (cat index.html)" | netcat -l 8888; сделано

Это позволит ему продолжать получать соединения после закрытия первого соединения.

Мы можем остановить цикл, набрав на сервере CTRL-C .

Это позволяет вам увидеть, как страница отображается в браузере, но не предоставляет дополнительных функций. Вы никогда не должны использовать это для обслуживания реальных веб-сайтов. Нет никакой безопасности, и простые вещи, такие как ссылки, даже не работают правильно.

Заключение

Теперь у вас должно быть довольно хорошее представление о том, для чего можно использовать netcat. Это универсальный инструмент, который может быть полезен для диагностики проблем и проверки правильности работы функций базового уровня с соединениями TCP / UDP.

Используя netcat, вы можете очень легко обмениваться данными между разными компьютерами для быстрого взаимодействия. Netcat пытается сделать сетевое взаимодействие между компьютерами прозрачным, упростив формирование соединений.

.