Как проверить ПТС на подлинность онлайн?

Любого покупателя бывшей в употреблении машины интересует вопрос: есть ли какие-то простые способы проверить паспорт транспортного средства в онлайн режиме на подлинность? То есть, есть ли такие сайты, где можно было бы ввести номер и серию ПТС и система вам выдаст всю нужную информацию:

- реальная дата производства;

- нет ли ограничений по кредитам или за неуплату штрафов;

- не является ли данный автомобиль угнанным;

- не попадал ли он раньше в ДТП.?

Ответим сразу — такого сайта нет. Разберемся с вопросом более детально.

Официальный сайт ГИБДД

Мы уже ранее писали на Vodi.su, что у ГИБДД появился в 2013 году свой собственный сайт, предоставляющий некоторые услуги в режиме онлайн совершенно бесплатно:

- проверка истории регистрации в ГИБДД;

- проверка на участие в ДТП;

- проверка нахождения в розыске;

- информация об ограничениях и залогах;

- информация об оформлении ОСАГО.

Также есть сервис для проверки самого владельца транспортного средства — реально ли ему выдавались права и какие штрафы числятся за человеком.

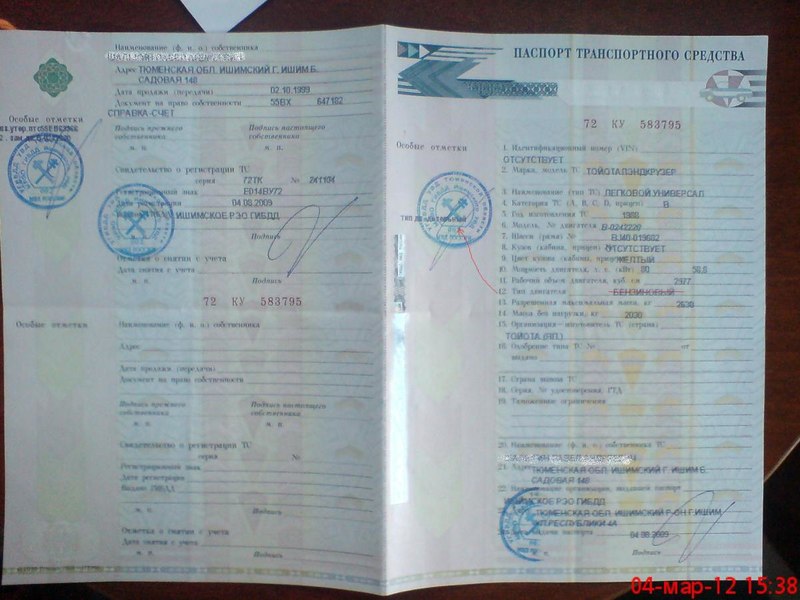

Для получения всех этих данных вам нужно ввести 17-значный ВИН-код, номер шасси или кузова. Проверить ВУ на подлинность можно по его номеру и дате выдачи. Задолженность по штрафам проверяют по регистрационным номерам ТС или по номеру свидетельства о регистрации. Форма же для ввода номера ПТС отсутствует. Соответственно, проверить данный документ через официальный веб ресурс Госавтоинспекции невозможно.

Какие сведения об авто выдаст сайт ГИБДД?

Если ввести VIN-код, то система выдаст вам следующую информацию об автомобиле:

- марка и модель;

- год выпуска;

- ВИН, номера кузова и шасси;

- цвет;

- мощность двигателя;

- тип кузова.

Помимо этого будут показаны периоды регистрации и собственник — физическое или юридическое лицо. Если авто не попадало в ДТП, не числится в розыске или в реестре залоговых транспортных средств, то об этом также будет указано, вам лишь нужно будет ввести капчу из цифр.

Все полученные сведения можно сверить с теми, которые записаны в ПТС. Если же система выдает ответ, что по данному VIN-коду сведения отсутствуют, — это повод забеспокоиться, так как любое авто, зарегистрированное на территории России, вносится в базы ГИБДД. То есть, если владелец вам показывает паспорт, но по ВИН-коду проверка не дает результатов, значит, скорее всего, вы имеете дело с мошенниками.

Другие сервисы для сверки

VINFormer — это онлайн сервис для проверки транспортных средств. Здесь тоже нужно вводить именно ВИН-код. В бесплатном режиме можно получить лишь данные о самой модели: объем двигателя, начало производства, в какой стране собрана и пр. Полная же проверка обойдется в 3 евро, при этом вы получите информацию о возможных угонах, ДТП, ограничениях.

По такому же принципу работает и другой сервис — AvtoStat. В нем можно проверить авто пригнанные в Россию из Европы, США и Канады. В бесплатном отчете содержится информация лишь о модели. Оплатив же 3 доллара через интернет-кошелек или банковскую карту, вы узнаете всю историю интересующего вас транспортного средства:

Оплатив же 3 доллара через интернет-кошелек или банковскую карту, вы узнаете всю историю интересующего вас транспортного средства:

- страна происхождения;

- сколько владельцев было;

- даты прохождения ТО и диагностики;

- разыскивается ли в США, Канаде, Румынии, Словении, Италии, Чехии, Словакии, России;

- фото отчет — если машину продавали с аукциона;

- заводская комплектация на момент первой продажи в салоне.

То есть, если вы покупаете авто, пригнанное из-за границы, можете добавить данные два сервиса в закладки.

Есть и другие менее популярные онлайн сервисы, но они все подключены к базам данных ГИБДД, Carfax, Autocheck, Mobile.de, так что какие-то принципиально новые сведения о машине б/у на них вы вряд ли найдете.

Подлинность ПТС

Как видим, сервиса для проверки по номеру ПТС нет. При покупке б/у автомобиля обязательно сверьте полученную с сайтов информацию с той, которая указана в ПТС:

- VIN-код;

- технические характеристики;

- цвет;

- периоды регистрации;

- номера шасси и кузова.

Все они должны совпадать. Если имеются на самом бланке особые отметки, например «дубликат», нужно более подробно расспросить продавца. Обычно большинство покупателей отказываются от покупки авто по дубликату, но его могут выдавать в случае банальной утери паспорта или его порчи. Кроме того, если машина часто меняла владельцев, в ГИБДД должны выписать дополнительный бланк, оригинал при этом тоже остается у последнего собственника.

Онлайн сервисам можно доверять на все 100 процентов, но чтобы полностью развеять сомнения, лучше сразу же отправиться в ближайшее отделение ГИБДД, где штатный сотрудник проверит машину по всем своим базам данных, эта услуга предоставляется бесплатно. Не забывайте также об онлайн реестре залогового имущества Федеральной Нотариальной Палаты, где машину также можно проверить по ВИН-коду.

Загрузка…Поделиться в социальных сетях

Как правильно проверить подлинность ПТС

При покупке подержанного автомобиля необходимо проверить множество деталей. Оценка состояния транспортного средства включает целостность кузова и деталей или компонентов, состояние колёс и других агрегатов. Но не многие автолюбители знают, что одно из первых, на что необходимо обратить внимание, является специальная документация – ПТС или паспорт технического состояния.

Оценка состояния транспортного средства включает целостность кузова и деталей или компонентов, состояние колёс и других агрегатов. Но не многие автолюбители знают, что одно из первых, на что необходимо обратить внимание, является специальная документация – ПТС или паспорт технического состояния.

Что такое подлинный ПТС

ПТС – паспорт транспортного средства, специальный документ, содержащий все необходимые сведения, относящиеся к данному транспорту. Правильная проверка этого документа является гарантией того, что автомобиль соответствует всем нормам и получен предыдущим владельцем на законных основаниях.

ПТС предоставляет подробную информацию о всех «похождениях» транспортного средства перед тем, как он попал к вам. Оригинальный ПТС предоставляет такие данные:

- Количество предыдущих владельцев автомобиля. Если транспортное средство за свою жизнь меняло много хозяев, и частота продажи велика, то вам стоит подумать, настолько ли будет оправдана покупка такой машины.

- Обратите внимание на графу «Основание», что указывает документы, на основе которых осуществлялась передача транспортного средства до вас. Внимание должна привлечь фраза «договор залога», свидетельствующая о том, что автомобиль находился в кредите, и, по всей видимости, с его погашением возникли проблемы. От такой сделки лучше отказаться.

- Также обратите внимание на отметки, свидетельствующие о том, что автомобиль был пригнан из-за границы. При пересечении владелец транспортного средства обязан уплатить пошлины. В противном случае авто могут изъять.

- Первое свидетельство того, что перед вами оригинальный ПТС – VIN-код автомобиля, прописанный в документе. Обязательно сравните его с тем, что набит непосредственно на кузове машины.

Обычно он расположен под капотом или на стойке двери со стороны водителя.

Обычно он расположен под капотом или на стойке двери со стороны водителя. - Также внимательно проверьте ПТС и определите страну-производителя. В большинстве случаев автомобили из развивающихся или бедных стран были повреждены и имеют видимые следы сварки по кузову.

Важно! Обязательно удостоверьтесь в том, что у вас в руках находится оригинал ПТС.

Если продавец передал вам копию документа, расспросите его о причинах.

Законодательство чётко прописывает причины выдачи дубликата ПТС:

- Если собственник автомобиля потерял или повредил оригинал ПТС.

- Если хозяин транспортного средства сменил свои идентификационные данные, а именно Ф.

И.О., место регистрации и т. п.

И.О., место регистрации и т. п. - Дубликат выдаётся тогда, когда в оригинале заканчивается отведённое для записей место.

Незаконопослушные продавцы в большинстве случаев предоставляют подделки ПТС, чтобы быстро и недорого продать угнанный автомобиль невнимательному покупателю. Дубликат ПТС является явным свидетельством того, что с машиной что-то не так, включая её тёмное прошлое. При последующей возможной перепродаже дубликат ПТС может стать причиной отказа потенциального клиента от покупки.

Кто и зачем продаёт копии и подделки

Копии и поддельные документы на автомобиль, очевидно, делаются для продажи/перегона угнанных или «чёрных» автомобилей. Любое действие с поддельными документами влечёт за собой уголовную ответственность. Если вы заподозрили или определили, что у вас в руках находится подделка, обязательно откажитесь от такой сделки, и по возможности сообщите о нарушении в правоохранительные органы.

Внешняя проверка подлинности ПТС

Внешняя проверка ПТС на подлинность должна проводиться максимально тщательно. Не забывайте, что подделать ПТС сегодня для злоумышленников не составляет никакого труда, а вы можете стать жертвой мошенников и остаться ни с чем. Документ печатается на синем бланке размером 200х310 мм. Плотность картона похожа на плотность бумаги, на которой печатается приложение к диплому ВУЗа или свидетельство о браке.

Не забывайте, что подделать ПТС сегодня для злоумышленников не составляет никакого труда, а вы можете стать жертвой мошенников и остаться ни с чем. Документ печатается на синем бланке размером 200х310 мм. Плотность картона похожа на плотность бумаги, на которой печатается приложение к диплому ВУЗа или свидетельство о браке.

Каждая страница ПТС содержит следующие обозначения:

- Специальная голограмма (изображение нового формата имеет круглую форму, внутри изображён автомобиль, на старых бланках голограмма нанесена в виде пунктирной линии).

- RUS – водяной знак.

- Защитная полоса.

- Теснённый рисунок.

- Специальный мелкий текст.

Дубликат ПТС практически ничем не отличается от оригинала. Единственное отличие – круглая печать на главной странице документа. Получить дубликат паспорта можно в любом отделении ГИБДД вместо потерянного или повреждённого оригинала.

Чтобы правильно проверить ПТС на достоверность и оригинальность, возьмите документ в руки. Для проверки подготовьте увеличительное стекло и фонарик. Оригинальный ПТС имеет такие характеристики:

Для проверки подготовьте увеличительное стекло и фонарик. Оригинальный ПТС имеет такие характеристики:

- Голограмма нанесена чётко, без прерывистых линий, имеет чёткие границы.

- Непосредственно над голограммой в оригинале документа нанесена невидимая надпись ПТС. Чтобы проверить это, просветите документ фонариком и осмотрите его под небольшим углом.

- Водяные знаки RUS проявляются при просвечивании фонариком.

- Специальный мелкий текст – «паспорттранспортногосредства» – чётко видно под увеличительным стеклом.

- Теснённый рисунок при изменении угла просмотра становится серым вместо зелёного.

Если у вас есть возможность проверить документ под ультрафиолетом, обязательно сделайте это – весь бланк покрывают специальные метки, похожие на голограммы на купюрах. От середины бланка нанесена невидимая теснённая линия, которая длится до микротекста «паспорттранспортногосредства».

От середины бланка нанесена невидимая теснённая линия, которая длится до микротекста «паспорттранспортногосредства».

Важно! Мошенники обычно используют оригинальные бланки ПТС, поэтому, скорее всего, все перечисленные отметки будут в норме. Злоумышленники добывают бланки путём поиска подержанных машин с паспортом в отличном состоянии или просто крадут их.

Дальше обязательно проверьте достоверность всех внесённых в ПТС данных:

- Серия и номер документа.

- VIN-код автомобиля.

- Марка и модель транспортного средства.

- Категория автомобиля.

- Дата выпуска.

- Тип мотора.

- Номер и цвет кузова.

- Снаряжённая и пустая масса.

- Максимальная грузоподъёмность.

- Мощность и объём двигателя.

- Место производства.

- При импорте авто – страна-производитель, класс выбросов, данные об оформлении декларации при пересечении границы.

- Дата выдачи, наименование организации, выдавшей ПТС.

- Данные владельца.

Первые признаки того, что у вас в руках поддельный документ:

- В номере документа прописан код региона, где он выдавался. Проверьте соответствие этих данных – номер указан сверху, первые цифры – код региона. Данные о месте выдачи указаны внизу на той же странице бланка.

- VIN в ПТС и непосредственно на автомобиле не совпадают.

VIN для конкретного автомобиля доступен в нескольких местах. Самое доступное место, чтобы увидеть его на автомобиле – снаружи у основания ветрового стекла со стороны водителя. Ещё одно место, которое стоит посмотреть – это стойка боковой двери водителя. Откройте дверь и посмотрите, где дверь защёлкивается на кузове автомобиля. На пассажирской двери часто отображается VIN.

Другие места для поиска идентификационных номеров транспортных средств включают багажник, опорный кронштейн радиатора и такие детали, как двигатель и рама. На старых автомобилях проверяйте переднюю часть рамы автомобиля, когда дверь открыта. Если вы можете открыть капот на автомобиле, оснащённом бензиновым двигателем, посмотрите номер, указанный на переднем блоке двигателя. Для мотоциклов проверьте основание руля, раму рядом с двигателем или сам двигатель. Чтобы найти VIN на полуприцепе, посмотрите на переднюю левую стойку, со стороны водителя транспортного средства.

Если вы можете открыть капот на автомобиле, оснащённом бензиновым двигателем, посмотрите номер, указанный на переднем блоке двигателя. Для мотоциклов проверьте основание руля, раму рядом с двигателем или сам двигатель. Чтобы найти VIN на полуприцепе, посмотрите на переднюю левую стойку, со стороны водителя транспортного средства.

Возможно, вы не стоите перед автомобилем, но имеете доступ к его страховым документам. VIN-коды появляются на документах, таких как страховые карты, страховые полисы, документы о регистрации транспортных средств. Идентификационный номер часто указывается в руководстве по эксплуатации конкретного автомобиля. Он указан в счёте-фактуре поставщика и в чеке продажи у дилера и должен быть в счёте или в продаже и квитанции от частного продавца.

- Дата производства ПТС меньше, чем дата составления данного паспорта транспортного средства.

Проверка подлинности ПТС по базе ГИБДД

Самое верное решение, чтобы отличить подделку проверить паспорт на подлинность – через базы данных ГИБДД. Для этого обратитесь в любое отделение, где вам предоставят развёрнутую информацию. Помимо достоверности документа, сотрудник ГИБДД предоставит вам следующую информацию:

Для этого обратитесь в любое отделение, где вам предоставят развёрнутую информацию. Помимо достоверности документа, сотрудник ГИБДД предоставит вам следующую информацию:

- Наличие просроченных или неуплаченных штрафов в ГИБДД.

- Попадало ли авто в дорожно-транспортное происшествие.

- Числится ли автомобиль в угоне.

- Можно ли продавать автомобиль.

В некоторых случаях сотрудники ГИБДД могут предоставить всю информацию в телефонном режиме. В противном случае обращайтесь непосредственно в отделении по номеру транспортного средства.

Проверка подлинности ПТС онлайн

Проверить подлинность ПТС также можно не выходя из дома. Достаточно посетить сайт ГИБДД.

Важно! Иногда на сайте ГИБДД может содержаться устаревшая информация, поэтому точно определить оригинальность ПТС можно только в отделении при личном визите.

Перейдите в соответствующий раздел, и введите требуемую информацию об автомобиле (например, VIN или номер кузова/шасси).

На сайте через интернет можно получить такую информацию:

- Актуальные данные про машину.

- Наличие неуплаченных штрафов и другие нарушения.

- Можно ли осуществлять любые регистрационные действия с данным автомобилем.

- Есть ли заявления об угоне данного транспортного средства.

Совершая покупку транспортного средства необходимо быть крайне внимательным. Мошенники подделывают не только регистрационные документы на машину, но и ПТС. Следуйте нашим инструкциям, и вы не попадёте в лапы мошенников. Если вы сталкивались с неоригинальными ПТС, расскажите об этом в комментариях под статьёй.

на подлинность, на ограничение регистрационных действий, на арест и залог, на трафы и историю собственников

Собираясь покупать мотоцикл или другое ТС с рук велик риск нарваться на мошенников. Поэтому к проверке документов отнеситесь с максимальным вниманием.

Поэтому к проверке документов отнеситесь с максимальным вниманием.

Проверка VIN, номера рамы и двигателя

Прежде чем начинать осмотр ТС проверьте все номера на ПТС и на приобретаемом транспорте. В тех местах где номер на раме или кузове осмотрите на предмет переделок. Злоумышленники часто перебивают номера на двигателе, на раме или кузове — вваривают целые куски металла с номером другого ТС. Так же стоит проверить:

- Марку и модель

- Цвет

- Изготовителя ТС

- Страну вывоза

- Информацию о растаможке

- Сравните информацию о текущем владельце в ПТС и СТС.

Если все данные верны — проверим бланк ПТС на оригинал.

Проверка бланка ПТС

Паспорт транспортного средства имеет несколько степеней защиты.

Узоры по всему бланку — должны быть чёткие и ровные, аккуратно и симметрично прорисованы.

Голограмма на первой странице бланка — в центре авто, окруженный узорами и надписями поверх узора, по краям звездочки. Все должно быть аккуратно прорисовано и появляться исчезать под разными углами обзора.

Все должно быть аккуратно прорисовано и появляться исчезать под разными углами обзора.

На последней странице ПТС есть узор, объемный на ощупь. В зависимости от угла обзора его цвет меняется от серого до ярко-зелёного.

Еще одна степень защиты — водный знак RUS*, который видно на просвет по всей площади листа ПТС.

Как проверить ПТС онлайн

После того как вы удостоверились в подлинности бланка ПТС и данные на самом транспортном средстве, самое время проверить данные с помощью сайта ГИБДД онлайн.

Переходим по ссылке на сайт ГИБДД: http://www.gibdd.ru/check/auto/#

В верхней части вводим VIN номер в поле, и запрашиваем интересующие проверки.

Что можно пробить через онлайн базу ГИБДД:

- историю собственников

- проверить через вин находится ли ТС в залоге

- проверить автомобиль перед покупкой на юридическую чистоту

- проверить автомобиль у судебных приставов

- проверить автомобиль на ограничение регистрационных действий

- проверить подлинность птс

Вы можете проверить информацию о ТС такую как модель, год выпуска и тд. Но самое важное — количество владельцев — оно должно совпадать с тем что написано в ПТС.

Но самое важное — количество владельцев — оно должно совпадать с тем что написано в ПТС.

Так же можно узнать о зарегистрированных ДТП с участием этого автомобиля или мотоцикла:

Проверка на запрет регистрационных действий по тем или иным причинам:

Так же можно узнать не находится ли ТС в розыске или угоне:

Таким образом вы сможете проверить перед покупкой всю информацию о транспорте в онлайн режиме прямо со смартфона или компьютера.

Как проверить юридическую чистоту автомобиля?

- АТЦ Москва

- Статьи

- Как проверить юридическую чистоту автомобиля?

В АТЦ «Москва» все автомобили проходят проверку на юридическую чистоту. Наши сертифицированные эксперты-криминалисты проверяют не только данные автомобиля, но и всех его собственников, что позволяет на 100% гарантировать юридическую чистоту каждого автомобиля.

Наши сертифицированные эксперты-криминалисты проверяют не только данные автомобиля, но и всех его собственников, что позволяет на 100% гарантировать юридическую чистоту каждого автомобиля.

Сегодня стать жертвой мошенников может каждый. Избежать обмана, особенно в вопросах требующих документального сопровождения, крайне сложно. Касается это и покупки автомобиля.

Мы расскажем, как проверить документы перед покупкой транспортного средства, и для чего необходима такая проверка.

Какой бы автомобиль вы не решили купить – подержанный или новый, необходимо очень внимательно проверять всю документацию на машину.

Проверка авто на юридическую чистоту включает в себя несколько обязательных пунктов:

1. Проверка документов на автомобиль

2. Проверка по базам ГИБДД на нахождение в розыске

3. Находится ли транспортное средство в залоге или аресте

4. Таможенная проверка (если машина ввезена из-за рубежа)

Проверка документов на автомобиль должна выполняться как можно тщательнее. В обязательном порядке у продавца транспортного средства должны быть в наличии:

В обязательном порядке у продавца транспортного средства должны быть в наличии:

— Паспорт транспортного средства (ПТС)

— Свидетельство о регистрации ТС (техпаспорт)

— Нотариально заверенная доверенность на имя продавца (если продавец не является владельцем авто)

ПТС – самый главный документ каждого автомобиля. В паспорте прописана основная информация о машине: модель, номера двигателя и кузова, объем двигателя, VIN-код, цвет, собственники и т.д.

Первым делом при покупке подержанного транспортного средства проверьте совпадение VIN-кода в ПТС и на автомобиле. VIN-код – это 17-значный номер, который находится на авто под капотом и на металлической раме автомобиля. Номера могут размещаться и на других частях машины, все зависит от её модели. Также сверьте номер двигателя, прописанный в ПТС и выбитый на шильдике силового агрегата.

Обязательно обратите внимание на графы, в которые вписаны имена собственников машины. В том случае, если не осталось свободных граф для занесения данных о новом владельце, то просите продавца автомобиля поменять ПТС на новый в МРЭО ГИБДД. Без предыдущего собственника машина, Вы не сможете зарегистрировать купленный автомобиль.

Без предыдущего собственника машина, Вы не сможете зарегистрировать купленный автомобиль.

Проверьте, не является ли ПТС дубликатом. Если паспорт не оригинальный, то насторожитесь и расспросите продавца, по какой причине он получил дубликат ПТС. Как известно, дублирующий документ выдают только в трех случаях:

— при утере

— порче оригинала

— когда автомобиль находится в залоге

Заметим, что по дубликату очень часто подержанные автомобили продают мошенники. Они оставляют оригинальный ПТС у себя, а уже после продажи заявляют свои права на авто. Доказать свою правоту даже в суде очень не просто и зачастую просто невозможно, так как у Вас на руках лишь дубликат документа. В итоге Вы рискуете остаться и без автомобиля, и без денег.

Установить подлинность ПТС возможно и по содержащимся на нем элементам. Обратите внимание на орнамент паспорта. Это специфический узор, который четко виден при его детальном рассмотрении. Чёткой и легко читаемой должна быть и голограмма. В углу на обратной стороне паспорта находится своеобразный объёмный узор в виде розочки. Рисунок хорошо определяется наощупь и под углом меняет цвет от зеленого до серого. И последнее, что нужно проверить – наличие объемного водяного знака «RUS».

В углу на обратной стороне паспорта находится своеобразный объёмный узор в виде розочки. Рисунок хорошо определяется наощупь и под углом меняет цвет от зеленого до серого. И последнее, что нужно проверить – наличие объемного водяного знака «RUS».

Также в ПТС заносятся данные по ситуации с таможенными органами. Если машина была ввезена из-за границы, то в специальной графе «Таможенные ограничения» должна находиться информация об оплате пошлин, а также, не наложены ли на владельца машины ограничения по распоряжению автомобилем. Записи про «отчуждению не подлежит» или «временный учет до…» означают то, что автомобиль либо не растоможен, либо ввезен временно. При покупке такой машины Вам придется потратиться дополнительно, заплатив таможенный сбор, или столкнуться еще с рядом проблем, которые Вам так или иначе придется решать.

Не поленитесь попросить продавца показать паспорт, удостоверяющий личность. Сравните данные паспорта с данными, внесенными в ПТС. Найдёте несоответствия, просите показать генеральную доверенность, которая дает право продать автомобиль без собственника.

Наиболее верный способ узнать подлинность ПТС – проверка его по базам ГИБДД. В Госавтоинспекции выдают информацию о штрафах, о нахождении авто в угоне, о ДТП с участием машины, актуальности сверки номеров двигателя, кузова, шасси и прочего, запрет на изменение регистрационных данных.

Сегодня проверить ПТС на подлинность возможно и не приезжая в ГИБДД. Сделать это возможно онлайн с помощью официальной базы ГИБДД. Для этого введите туда регистрационные данные авто (номер кузова, шасси или VIN-номер). Сервис выдаст Вам всю имеющуюся об автомобиле информацию.

Несомненно, при покупке подержанного авто возникают вопросы: не краденый ли он, не числится ли в угоне? И это не удивительно, ведь сегодня очень легко можно купить краденое авто и даже не догадываться об этом. В итоге Вы рискуете остаться без денег, без автомобиля, и приобрести неприятности с законом.

Самым верным и надежным вариантом проверки автомобиля на угон будет обращение в ГИБДД. Другие существующие варианты проверки, например обращение в специальные коммерческие конторы, не всегда способны выявить мошеннические схемы с авто. Причина неудач может крыться в перебитом номере автомобиля. Поэтому лучше обращаться в госучреждения с официальными базами данных.

При этом следует помнить, что базы ГИБДД выдают данные только угнанных на территории России авто. Гарантий, что автомобиль не был угнан за границей, не могут дать даже в Госавтоинспекции, только если машина не проходит по линии Интерпола. Криминальным будет считаться и авто, у которого поменяли двигатель и набили на него старый номер. И такие ситуации часто встречаются.

Не отчаивайтесь, если в Госавтоинспекции Вам заявили, что автомобиль числится в угоне. Существует вероятность, что ее спутали с машиной «двойником». В ГИБДД проверяют авто только по последним цифрам VIN-кода, а они могут совпадать с номером угнанной машины.

По этой причине рекомендуется также проводить самостоятельную проверку, чтобы наверняка обезопасить себя от покупки краденой машины. Проверка не займет много времени, главное знать, как правильно это сделать.

Во-первых, если автомобиль незначительно старый, то у владельца должно быть два комплекта «родных» ключей. Один ключ обычно отдают те владельцы авто, которые проводили замену замков в машине. Но, по какой причине? Вот здесь стоит задуматься. Ответить Вам могут что угодно, а расплачиваться за ошибку придется только Вам.

Во-вторых, проведите тщательный осмотр номеров двигателя и кузова. Все цифры и буквы набиваются на заводе одним шрифтом, одной толщиной, высотой и шириной. Никаких повреждений, следов от наждачной бумаги или сварки на номере быть не должно.

В-третьих, обращайте внимание на цену авто. Она не должна быть сильно занижена. Мошенники очень часто заманивают покупателей в ловушку, предлагая заманчивые цены.

В-четвертых, обратите внимание на поведение продавца. Если он категорически отказывается ехать с Вами в отделение полиции для проверки авто, и не желает личного присутствовать во время продажи, то откажитесь от покупки этого автомобиля. В обратном случае договор купли-продажи будет недействителен, так как машину Вам продаст не ее законный владелец.

Старайтесь использовать все возможные варианты проверки и совершайте только официальное переоформление документов. Только таким способом Вы избежите неприятных сюрпризов с приобретенным автомобилем.

И обязательно выясните, не находится ли предлагаемый Вам автомобиль в залоге. Ситуация на сегодня такова, что далеко не все могут похвастаться отсутствием кредитов. Тем, кто хочет купить авто посолиднее, приходится брать заём в банке под залог транспортного средства. В итоге многие водители ездят не на своих автомобилях и часто пытаются их продать вместе с кредитом. Выяснить, находится ли авто в залоге по какой-то официальной базе не представляется возможным, так как в России она просто не существует. Единственной гарантией для покупателя остается оригинал ПТС. Дело в том, что банки обычно не отдают ПТС на руки, пока кредит не будет полностью погашен.

Однако так поступают не все кредитные организации, поэтому вполне вероятно, что ПТС покажут оригинальный. Но, тут существует еще одна подстраховка для покупателя. В МРЭО на автомобиль накладываются регистрационные ограничения, поэтому снять его с учёта при продаже не получится. По правилам при нахождении машины в залоге должен оформляться договор поручения. Фиксируется он в ПТС в пункте «Особые отметки».

Как же все-таки убедиться, что кредит продавец закрыл? Попросите его предъявить документ из банка, в котором будет прописано о закрытии кредитных обязательств. Также Вы можете попросить показать Вам договор купли-продажи из автосалона с кассовыми чеками. При отсутствии этих документов покупать автомобиль точно не следует.

Еще одним признаком того, что авто может быть в залоге является достаточно короткий промежуток с момента его приобретения до продажи. Владение автомобилем менее трех лет с момента его покупки может означать то, что машина выступает в качестве заложенного имущества. Чаще именно три года дается банком на погашение автокредита.

Кроме того, обратите внимание на стоимость автомобиля, если она занижена, то это может свидетельствовать о желании владельца как можно быстрее продать авто. Перед покупкой тщательно изучите цены на модель приобретаемой машины.

Также требуйте у продавца договор купли-продажи. Если он не может предъявить этот документ, то, скорее всего, автомобиль находится в залоге.

В том случае, если Вы решились приобрести машину, находящуюся в залоге, то поезжайте вместе с продавцом в банк и вносите остаток долга по кредиту. Как только Вы это сделаете, банк отдаст оригинальный ПТС, и Вы станете полноправным хозяином автомобиля.

Подстраховать Вы можете себя еще одним способом. Впишите в договор купли-продажи пункт о том, что собственник дает гарантии, что авто не является предметом залога в банке. В договоре обязательно прописывайте реальную цену приобретаемого авто. В случае обмана со стороны продавца, договор будет являться не действительным, и деньги, отданные за авто, Вам обязаны будут вернуть.

И последнее, что Вы можете сделать — проверить машину по Vin-номеру. Сделать это можно онлайн на сайте http://www.gibdd.ru/check/auto. Если поисковая система найдет такой автомобиль в базе, то на него наложены обременения.

Проверив машину по всем этим пунктам, не упустите и еще один важный момент. Внимательно проверьте положение автомобиля в таможенной службе. Везенное из-за рубежа авто имеет прямое отношение к таможне, соответственно в 20-ой графе ПТС могут быть прописаны ограничения на продажу. Если в данной графе есть записи, значит, владелец транспортного средства не выполнил требований таможенной службы.

Каждый автомобиль, импортированный на территорию РФ, обязан иметь соответствующую запись в ПТС о прохождении таможенного контроля с печатью и подписью сотрудника таможни. Если в ПТС есть записи такие как: «Таможенные ограничения отсутствуют», «Платежи оплачены, отчуждение разрешено», «Ввоз разрешён при уплате пошлины», — в чистоте автомобиля можно быть уверенным.

И помните, что только после того как у Вас не останется сомнений в подлинности документов, совершайте сделку купли-продажи. Именно тщательная проверка полностью обезопасит Вас от возможных неприятностей.

После покупки автомобиля возникает необходимость его постановки учет. АТЦ «Москва» предоставляет своим клиентам возможность постановки автомобиля на учет. После приобретения автомобиля в любом из наших автосалонов вы можете сразу же оформить заявку на регистрацию автомобиля в ГИБДД. Вам не нужно никуда ехать, стоять в очередях и делать кучу копий документов. Весь процесс оформления возьмут на себя сотрудники специализированной организации прямо в здании торгового центра.

Выбрав автомобиль, вы можете выехать с территории торгового центра на автомобиле уже зарегистрированном в ГИБДД.

Как проверить ПТС на подлинность перед покупкой автомобиля

Купить подержанный автомобиль – это выгодно. Но и здесь есть свои подводные камни и о них стоит знать. Актуальный пробег, износ машины, и, конечно, проблема с документами. В нашей статье мы расскажем как проверить один из важнейших документов на авто перед его приобретением – ПТС.

Паспорт на машину (ПТС) – содержит самую важную информацию.

Важно: первое, на что необходимо обратить внимание – совпадает ли ВИН номер на машине и в паспорте! Идентификатор представляет собой 17-значное число, его можно обнаружить в определенных местах машины: на раме, непосредственно под капотом. В разных моделях число может наноситься и в других местах.

И, конечно, ПТС содержит сведение о номере двигателя – на авто он отображен на силовом агрегате.

Кроме основных показателей, проверяем и такие:

- Цвет машины.

- Госномера.

- Марка.

- Масса транспортного средства.

- Объем двигателя.

- Модель.

- Номер шасси.

- Дата производства.

Подлинный ли ПТС?

Чтобы понять, подлинник перед вами или качественная подделка, обращаем внимание на такие детали:

- Голограмма на ПТС – четкая, легко можно прочесть указанные данные. Этот элемент очень трудно подделать.

- Орнамент документа – это специальный узор, Если его детально рассмотреть — он не должен потерять визуальной четкости.

- Рисунок (в объеме) – находится на оборотной стороне ПТС в углу – розочка. Прощупайте его, он должен быть четким и легко ощутимым. Рисунок должен поменять свой оттенок в зависимости от угла падения света: от ярко-зеленого до бледно-серого.

- Водяной знак – при просвечивании документа, вы должны обнаружить объемную надпись «RUS».

Видео — Как правильно читать Паспорт Транспортного Средства

Документы на иномарку

Если приобретаете «иностранца» то учтите, что ПТС может выдать только Таможенная служба. В такой ситуации вы обязаны обратить внимание на страну, в которой изготовлен автомобиль. Если в паспорте указаны страны Беларусь или Литва – вас должно это насторожить, ведь именно в этих странах чаще всего собирают транспортное средство из нескольких непригодных для езды авто, или просто оно было тщательно восстановлено после серьезной аварии!

Важно: в паспорте, который выдает таможня, могут указываться определенные ограничения. Типы санкций: отчуждение или запрет на продажу машины. ПТС заверяется работником таможни подписью ответственного лица и мокрая печать.

Авто в кредите

Понять что перед вами кредитное имущество можно по таким признакам:

- Дубликат паспорта – чаще всего оригинал остается у банка, а владелец просто заявляет, что его потерял и изготовляет дубликат.

- Дата выпуска машины – как правило, машины новые.

- Пробег – невелик.

Дубликат ПТС – в чем опасность?

К сожалению, именно повторно выданный документ используют в своих схемах аферисты. То есть при продаже предлагают вам не оригинал, а поддельный дубликат. Хотя вас и будут уверять, что ПТС просто потерян или хозяева меняли свои личные данные.

Проверить паспорт несложно – он содержит те же степени защиты, как и оригинальный документ, просто в пометках указанно, что это дубликат.

Проверяем ПТС через ГИБДД

Свой документ можно пробить по базам ГИБДД. Необходимо обратиться к сотруднику органа, и вам обязаны выдать полную информацию по паспорту автомобиля. Так вы сможете узнать не только о подлинности паспорта:

- Проверить наличие неоплаченных штрафов.

- Не числится ли машина в угоне.

- Была ли она в ДТП.

- Если запрет на регистрационные действия, в том числе и продажу.

- Есть возможность сверить актуальные данные ПТС с нанесенными на авто.

Некоторые отделения ГИБДД готовы предоставить полную информацию и в телефонном режиме. Если отказывают – пишите заявление о предоставлении информации по ПТС.

Где проверить ПТС онлайн

Все о ПТС вы сможете уточнить на сайте ГИБДД http://www.gibdd.ru/check/auto/. Вводим на страничке информацию о регистрационных данных на машину (достаточно номера кузова, ВИН или шасси). Сайт выдает такие показатели:

- Вся информация об актуальных данных на автомобиль.

Есть ли неуплаченные штрафы, каковы их размеры.

- Наложен ли запрет на осуществление правовых действий – санкции любого органа.

- Числится ли машина в угоне.

Можно обратиться и к другим авторитетным ресурсам:

Существуют и другие сервисы, где можно проверить паспорт на авто.

Важно: учтите, что недостатком таких проверок (сайтов) может быть информация, которая уже устарела. Так что стоит перестраховаться и обратится в ГБДД с заявлением лично.

Будьте крайне внимательны, приобретая не новый автомобиль – особое внимание уделяйте проверки полного пакета документов, правильно составляйте договор купли-продажи, сверяйте личные данные продавца с гражданским паспортом.

Как проверить ПТС на подлинность по базе ГИБДД онлайн

Общая информация

Рассмотрим, как можно проверить ПТС.

- Путем личного обращения в ГИБДД. Сотрудники Госавтоинспекции предоставят максимум информации по вашему запросу. Для этого вам необходимо будет предъявить сотруднику ГИБДД документы на автомобиль.

- Позвонив по телефону в Госавтоинспекцию и назвав основные данные из ПТС.

- Воспользовавшись онлайн-сервисом ГИБДД.

- Воспользовавшись сторонними ресурсами, предлагающими узнать больше информации о вашем ТС, например, о том, не пребывает ли выбранный автомобиль в угоне.

Воспользоваться можно и другими интернет-сервисами, благо, их в интернете много. Но стоит сказать, что все они грешат недостоверностью данных.

Сервисы онлайн проверки, которые не относятся к государственным, в лучшем случае будут черпать информацию из государственных сайтов, в худшем – будут давать искаженные сведения. Так, не лучше ли самостоятельно воспользоваться надежным источником? Тем более, так вы будете уверены, что получили самые свежие данные.

Если вам срочно необходимо раздобыть как можно больше информации о ТС, то можете воспользоваться проверкой авто по госномеру и сервисами, предоставляющими возможность отыскать сведения об авто по ВИН-коду.

По государственному номеру доступна лишь проверка штрафов, которые не уплатил водитель. Информацию можно найти на сайте ГИБДД в соответствующем разделе. Кроме госномера, необходимо в специальное поле вписать также номер свидетельства о регистрации.

✔ Проверка по VIN.

С помощью ВИН-кода можно узнать множество полезной информации. Например, с помощью VIN-кода на сайте Федеральной нотариальной палаты можно узнать, находится ли автомобиль в залоге. Также можно проверить, не числится ли авто в международном розыске. Для поиска этой информации существует достаточно много различных сервисов.

Во-первых, уже несколько лет существует возможность проверки ряда информации по автомобилям и их владельцам на официальном сайте ГИБДД по единым базам данных.

- Проверка по базе штрафов ГИБДД

- Проверка транспортного средства по VIN номеру

- Проверка подлинности водительского удостоверения по номеру

В настоящий момент вы легко можете проверить задолженности по штрафам ГИБДД, имея на руках государственный номер авто и данные СТС, причем есть несколько способов:

- Во-первых, можно позвонить по телефону в ГИБДД, продиктовать личные данные и номер СТС и после проверки по базе данных штрафов вам сообщат, есть ли у вас задолженность;

- Есть возможность проверить штрафы на сайте ГИБДД, где по государственному номерному знаку автомобиля и номеру СТС можно выяснить информацию о штрафах по данному автомобилю;

Кстати, на текущий момент многие крупные банки в России дают возможность проверить штрафы ГИБДД онлайн в личном кабинете и тут же их оплатить. Помимо этого на сайте государственных услуг в личном кабинете также можно увидеть неоплаченные штрафы за нарушение ПДД или за неправильную парковку.

Если говорить о проверке авто по VIN-коду, то официальный сайт ГИБДД позволяет:

- Проверить историю регистраций авто в ГИБДД — получить основные сведения о ТС и периодах его регистрации в ГАИ за различными собственниками.

- Проверить на участие автомобиля в ДТП — вы можете получить сведения о дорожно-транспортных происшествиях с участием автомобиля с указанным VIN-номером, произошедших с начала 2015 года (но только те ДТП, которые оформлялись при участии сотрудников полиции и были внесены в федеральную базу АИУС ГИБДД)

- Проверить нахождения машины в розыске — вы можете получить сведения о федеральном розыске автомобиля правоохранительными органами.

- Проверить наличие ограничений на регистрационные действия с ТС в ГАИ — с помощью данной проверки вы можете получить сведения о наличии тех или иных ограничений на проверяемое транспортное средство.

Еще одним онлайн-сервисом на официальном сайте ГИБДД является «проверка подлинности водительского удостоверения по номеру», чтобы воспользоваться этой бесплатной онлайн-услугой вам необходимы данные и номер ВУ.

Из базы ГИБДД при личном обращении в подразделения Госавтоинспекции можно получить не только сведения о штрафах и долгах по ним, но и такие данные как:

- Дата регистрации автомобиля, юридическая история автомобиля и информация обо всех его прежних владельцах;

- Все идентификационные сведения автомобиля для сверки данных, внесенных в ПТС, с данными, имеющимися в ГИБДД, а именно:

— Данные о марке автомобиля;

— Производителе автомобиля;

— Массе автомобиля;

— Номере модели автомобиля;

— Цвете автомобиля и коде окраски;

— VIN-коде;

— Дате выпуска автомобиля;

— Номере шасси;

— Номере двигателя;

— Мощности двигателя;

— Государственном номере. - Информацию о наличии запрета на действия по регистрации собственности в отношении автомобиля;

- Данные о наличии наложенного ареста на автомобиль;

- Данных обо всех авариях, в которых ваш автомобиль принимал участие, кроме факта аварии, можно выяснить, где произошла авария, в какое время и кто был ее участником;

- Данные о нахождении автомобиля или его частей (двигателя, кузова) в розыске.

В отдельных городах России, таких как Москва и Санкт-Петербург, например, можно получить справочную информацию по числящимся за автолюбителем задолженностям по оплате штрафов по телефону. Для этого достаточно продиктовать госномер транспортного средства и водительского удостоверения.

Существует также приложение для мобильных телефонов, с помощью которого можно получить информация по штрафам, помимо этого существует сервисный короткий номер, отправив СМС-сообщение на который также можно получить информацию из базы штрафов.

На текущий момент такой возможности нет, нельзя проверить ПТС автомобиля через интернет по базе ГИБДД ни на официальном сайте Госавтоинспекции, ни на сторонних онлайн-сервисах.

Будьте бдительны и не доверяйте сомнительным сайтам, обещающим проверить ПТС по номеру онлайн по базе ГИБДД, личную персональную информацию, и тем более не вводите свои платежные данные банковских карт.

Не стоит забывать о том, что риски возможны и при приобретении поддержанного транспортного средства. Как и в любой другой сфере, в сфере купли-продажи транспорта постоянно орудуют мошенники.

Стоит помнить о том, что желание сэкономить может обернуться для покупателя неприятностями. Собственник не только лишится своего автомобиля, но и будет вынужден длительное время разбираться с судом, доказывая, что это не он был инициатором неправомерных действий.

Один из самых распространенных вариантов мошенничества – продажа авто с поддельным ПТС. За счет этого можно легко скрыть предыдущую, как правило криминальную, историю машины.

Не стоит пренебрегать принципами безопасности при покупке поддержанного транспорта. Большинство покупателей проверяют только автомобиль, не обращая никакого внимания на документы, Да, таким образом можно купить качественное авто, которое не участвовало в авариях, но имело отношение к иному правонарушению требований закона (автомобиль был угнан или водитель скрылся на нем после ограбления).

Поэтому перед тем, как приобретать поддержанное транспортное средство, необходимо проверить его ПТС.

Большинство случаев продажи транспорта с подделанным ПТС выявляется именно при продаже поддержанных иностранных автомобилей. Причем опасаться стоит не только недорогих автомобилей, но и авто премиум-класса (как правило, такие транспортные средства не прошли таможню).

Достаточно часто встречаются случаи, когда на территорию страны привозится так называемый «конструктор», который собирается под данные, указанные в ПТС. В таком случае все, что остается мошенникам, перебить старый номер ПТС в особых отметках.

Существует несколько косвенных признаков, при помощи которых можно определить «чистоту» приобретаемого транспортного средства:

- Продавец передает два комплекта оригинальных ключей от авто.

- В ПТС нечастая смена владельцев.

Подозрительна ситуация, когда дубликат паспорта на техническое средство был получен спустя небольшой промежуток времени после получения оригинала этого документа и в районе, который сильно удален от места первоначального оформления ПТС.

Также лучше всего не приобретать автомобиль, в паспорте которого указаны в качестве стран-производителей Беларусь или Литва. Высока вероятность, что транспорт был восстановлен после дорожно-транспортного происшествия или собран из нескольких частей.

Проверка авто по номеру ПТС на сайте ГИБДД

Сервис Госавтоинспекции разработан недавно (в 2013 году) и является достаточно простым в использовании.

- Зайдите на официальный сайт ГИБДД.

- Откройте раздел «Сервисы».

- В открывшемся меню выберите «Проверка автомобиля».

- Введите номер VIN, или номер кузова, или номер шасси.

К сожалению, по серийному номеру ПТС поиск возможен только для жителей Москвы. Для этого следует:

- Зайти на сайт мэра города.

- Зайти в раздел «Транспорт».

- Выбрать «Проверка ПТС».

- Ввести серию и номер ПТС.

Информация черпается из баз ГИБДД, поэтому сведениям можно доверять.

С помощью ВИН-кода, номеров кузова или шасси можно узнать следующую информацию:

- Об основных характеристиках авто.

- Об ограничениях, наложенных на ТС.

- О датах перерегистраций машины на новых владельцев.

- О пребывании авто в розыске.

- Об авариях, в которых участвовала машина.

Проверка по серийному номеру ПТС введена относительно недавно и пока что показывает москвичам такие данные:

- Количество владельцев, даты перерегистраций.

- Основные характеристика авто – марка, тип, год выпуска, категория ТС, цвет, параметры двигателя, грузоподъемность.

- цвет автомобиля;

- модель и марка;

- госномер;

- объём двигателя — обычно указывается на шильдике на задней стороне авто;

- дата выпуска — также может указываться на шильдике под капотом;

- масса автомобиля — можно проверить в ближайшем автосервисе;

- номер шасси.

- неоплаченные штрафы;

- является ли авто в угоне;

- есть ли запрет на изменение регистрационных данных;

- информацию о данных автомобиля.

http://vinformer.su/ru/ident/title/ — сервис для проверки автомобилей, ввезённых из другой страны после 1996 года.

http://shtrafy-gibdd.ru/ — ещё один сервис, который выдаст всю информацию о неоплаченных штрафах.

Также в сети существует множество других сервисов для проверки авто, но принцип работы практически не отличается. Минусом такой проверки является то, что информация может быть неактуальной (за исключением официального портала ГИБДД). Таким образом, наиболее точную и актуальную информацию Вам смогут предоставить лично в ГИБДД.

Также рекомендуем вам ознакомиться с другими полезными и бесплатными онлайн сервисами для автомобилистов в этой статье —

« Предыдущая запись Следующая запись »

на дубликат, по номеру, по базе ГИБДД

Сегодня многие водители приобретают ввезенные в страну подержанные авто. Причина такой популярности в адекватной стоимости автомобилей этой категории. Но существуют и подводные камни, которые необходимо обязательно учесть при планировании покупки. К ним относится наличие скрытых повреждений, ведь большой пробег становится причиной износа деталей, а также возможные проблемы с документами. Все чаще задают вопрос «Как проверить ПТС перед покупкой?»

Чтобы избежать неприятностей, внимательно проверяйте ПТС. Это можно сделать несколькими способами.

Способы проверки ПТС на подлинность

ПТС – самый главный документ, в котором перечислены технические характеристики транспортного средства. Он необходим для оформления залога и кредита, а также при регистрации машины в ГИБДД. Существует три способа проверки данных ПТС на подлинность перед покупкой.

Используя их, вы узнаете о непогашенных задолженностях, а также другую информацию. Варианты действий следующие:

- Консультация с сотрудником ГИБДД по телефону, либо при личном визите.

- Проверка ПТС по базе ГИБДД онлайн, здесь вы найдете сведения о машине. Для проведения поиска понадобится номерной знак.

- Обращение к сайтам-сервисам, на которых можно провести поиск сведений по базам данных.

Проще всего узнать о задолженности по штрафам путем посещения отделения ГИБДД. Предъявите инспектору водительское удостоверение, он изучит информацию и выдаст вам полную выписку. В ней будут отражены сведения об оплаченных и неоплаченных штрафах.

Многие водители закономерно считают, что такой способ не очень удобен. Во-первых, необходимо потратить время на дорогу до ГИБДД. Во-вторых, не все водители располагают свободным временем. Но только так вы можете получить точные и актуальные данные от представителей инспекции. Воспользовавшись таким способом получения информации, вы узнаете последние данные, которые еще не дошли до интернет-сервисов.

Проверка ПТС по базе ГИБДД

Используя сайт ГИБДД водители не только получают сведения о штрафах, но и информацию об автомобиле. Это дата его регистрации, информация о совершении сделок в отношении машины, данные о владельцах. Кроме того, вы можете узнать следующие идентификационные данные авто:

- марка и модель транспортного средства;

- номер шасси, двигателя и Vin-номер;

- мощность двигателя, масса машины, ее цвет;

- производитель транспортного средства, дата производства машины;

- государственный номер.

Эти данные помогут установить подлинность документа, их используют при проведении сверки. Кроме того, вы можете узнать о том, не наложен ли арест на автомобиль, действует ли запрет на регистрацию машины, не находится ли транспортное средство, либо его агрегаты в розыске. Вы получите в свое распоряжение данные об авариях, их даты и местоположение. Также будет информация об участниках ДТП.

На сайте ГИБДД возможна проверка авто по номеру кузова, по номеру машины, по VIN, серии и номеру ПТС.

Проверка штрафов ГИБДД по ПТС

В некоторых городах, штрафы ГИБДД можно проверить по ПТС автомобиля и номеру машины, владельцы транспортных средств достаточно позвонить по телефону ГИБДД. Если вы желаете воспользоваться подобной услугой, назовите имеющиеся у вас реквизиты документов на автомобиль.

Вы можете узнать информацию о штрафах, отправив СМС-сообщение. Такая услуга предоставляется рядом инспекций.

Дубликат ПТС и его подлинность

Внимательно осмотрите ПТС. Оригинальный документ отличается наличием орнамента, этот узор должен быть четким даже при детальном рассмотрении. На подлинном документе обязательно стоит голограмма, она должна легко читаться, быть четкой. Мошенникам очень трудно подделать этот элемент.

Посмотрите на обратную сторону ПТС. Здесь находится объемный рисунок, он имеет вид розочки. Если смотреть на нее под разным углом, то она меняет цвет. Вы определите такой рисунок на ощупь, а при просвечивании на документе виден водяной знак. На ПТС написано «RUS».

Обратите внимание на заполнение документа, данные в ПТС не вносятся вручную. Вся информация в паспорте напечатана. Зная эти особенности, вы легко отличите подделку от оригинального документа.

Как проверить зарубежное авто и ПТС на подлинность

В России много автомобилей иностранного производства, выдачей ПТС в этом случае занимается только таможенная служба. Паспорт обязательно заверяется подписью таможенника, на документе должна стоять печать. В таком ПТС могут быть указаны ограничения, они могут касаться продажи автомобиля.

Нужно сказать, что ПТС подделывают чаще всего при реализации подержанных иномарок. Они поступают либо с перебитыми номерами, либо «конструктор» привозят в страну, ориентируясь на ПТС, а потом собирают авто на месте. Как действовать в таком случае? Проще всего посмотреть на предыдущий документ, изучить на дубликате «Особые отметки». Автомобиль можно считать «чистым», если при продаже вам вручили два комплекта ключей. Кроме того, на это же указывает нечастая смена владельцев транспортного средства.

При проверке документа вас должны насторожить следующие моменты:

- первичный ПТС был выдан в одном регионе, а дубликат – в совершенно другой местности;

- дубликат ПТС оформлен через малый промежуток времени.

Проверить историю можно в базе украденных автомобилей, либо на VIN-INFO. Узнать о машинах, ввезенных после 1996 года, можно на ресурсе VINformer. Машины из Северной Америки проверяют на AutoChek, также можно пользоваться ресурсом Carfax.

Кредитные автомобили

При покупке такого автомобиля с рук внимательно проверяйте ПТС. Обращайте внимание на дату выпуска машины, ведь многие кредитные авто новые. Пробег также может быть небольшим, но на один этот пункт ориентироваться не стоит. Смотрите транзитные номера.

Помните, что на руках человека, который купил машину в кредит, будет дубликат ПТС. Оригинал остается в банке, ведь машина считается залогом при оформлении такого кредита.

Видео: как проверить автомобиль по ПТС по номеру кузова, серии и VIN на сайте ГИБДД.

Настроить опцию аутентификации TCP (TCP-AO) | Руководство пользователя транспортных и Интернет-протоколов

РЕЗЮМЕ В этом примере показано, как создать TCP-AO. связка ключей для аутентификации сеанса BGP или LDP.

В этом примере используется следующее оборудование и программное обеспечение. компонентов:

В этом примере показано, как создать цепочку ключей TCP-AO для аутентификации сеанс BGP или LDP.

В этом примере вы можете создать цепочку для ключей new_auth_key с 2 ключами, ключ 0 и ключ 1 на устройствах R1 и R2.

- Чтобы создать связку ключей

new_auth_keyс первым ключом (ключ 0): Примечание:Скопируйте следующие команды, вставьте их в текстовый файл, удалите любые разрывы строк и измените любые детали, необходимые для соответствия вашему конфигурации сети, скопируйте и вставьте команды в CLI.

R1

[редактировать безопасность]user @ R1 # set authentication-key-chain key-chain new_auth_key key 0 secret pAssWoRD123 start-time 2020-10-10.03:00 алгоритм ao ao-attribute идентификатор отправки 3 recv-id 8 криптографический алгоритм hmac-sha-1-96 tcp-ao-option включенR2 (с обратными значениями

send-idиrecv-id)[редактировать безопасность]user @ R2 # set authentication-key-chain key-chain new_auth_key key 0 secret pAssWoRD123 start-time 2020-10-10.03: 00 алгоритм ao ao-attribute send-id 8 recv-id 3 криптографический алгоритм hmac-sha-1-96 tcp-ao-option включенПри настройке брелка учитывайте следующие параметры:

Параметр

Описание

брелокВведите уникальное имя.

ключВведите уникальный идентификатор ключа.

секретВведите уникальный пароль.

время началаВведите уникальное время в формате ГГГГ-ММ-ДД.ЧЧ: ММ , чтобы указать время начала ключа.

алгоритмВведите алгоритм ao

идентификатор отправкииидентификатор полученияВведите любые два числа от 0 до 255.Ты не должен используйте эти числа для любого другого ключа в этой связке ключей.

криптографический алгоритмВыберите

hmac-sha-1-96илиaes-128-cmac-96.tcp-ao-option

Выберите включен , чтобы включить TCP-AO вариант.

- Чтобы добавить еще один ключ (

ключ 1), после созданияключа 0:R1

[редактировать цепочку ключей цепочки ключей аутентификации безопасности new_auth_key ] user @ R1 #

установить ключ 1 секрет sEcReT109 время начала 2020-11-11.04:00 алгоритм ao ao-attribute идентификатор отправки 1 recv-id 2 криптографический алгоритм aes-128-cmac-96 tcp-ao-option включенR2 (с обратными значениями

send-idиrecv-id)[редактировать цепочку ключей цепочки ключей аутентификации безопасности new_auth_key ] user @ R2 #

установить ключ 1 secret sEcReT109 start-time 2020-11-11.04: 00 algorithm ao ao-attribute send-id 2 recv-id 1 cryptographic-algorithm aes -128-cmac-96 tcp-ao-option включен - Введите

, зафиксируйтеиз режима конфигурации на обоих устройства для активации ваших изменений. - Чтобы проверить связку ключей

new_auth_keyс двумя настроенными ключами, используйте командуshow security authentication-key-chainиз режима конфигурации.Ниже приведен пример вывода, основанный на этом примере:

пользователь @ R1 # показать цепочки ключей аутентификации безопасностиkey-chain new-auth_key { key 0 { секрет "$ ABC123"; ## СЕКРЕТНЫЕ ДАННЫЕ время начала «2020-10-10.03: 00: 00 -0700»; алгоритм ао; ao-attribute { идентификатор отправки 3; recv-id 8; tcp-ao-option включен; криптографический алгоритм hmac-sha-1-96; } } } key-chain new_auth_key { key 1 { секрет "$ FGh5435"; ## СЕКРЕТНЫЕ ДАННЫЕ время старта »2020-11-11.04:00:00 -0800 »; алгоритм ао; ao-attribute { идентификатор отправки 1; recv-id 2; tcp-ao-option включен; криптографический алгоритм aes-128-cmac-96; } } }

Вы успешно создали брелок!

Чтобы удалить связку ключей, используйте команду delete security authentication-key-chain

key-chain key_chain имя команды из конфигурации

режим.

Вы можете связать только одну цепочку ключей TCP-AO с BGP. или сеанс LDP в течение его срока службы.Вы не можете указать другой брелок к сеансу во время его жизни.

Мы рекомендуем минимальный интервал 30 минут между время начала любых двух последующих ключей в цепочке для ключей.

После того, как связка ключей настроена и используется TCP-соединением, вы не можете изменить значения

send-idилиrecv-idактивного ключа. Однако вы можете изменить другие параметры в ключ и любое новое соединение, связанное с обновленной связкой ключей примет обновленные параметры для установления соединения.

Для отображения информации о существующих связках ключей (если есть) из

В рабочем режиме используйте команду show security keychain .

Вот пример вывода:

пользователь @ R1> показать цепочку ключей безопасности

Допуск перехода связки ключей Active-ID Next-ID

Отправить Получить Отправить Отправить

new-auth_key Нет Нет 0 0 2w0d 11:24 3600 (сек)

new_auth_key Нет Нет 1 1 6w4d 11:24 3600 (сек) Заголовок аутентификации — обзор

Основы IPsec

Заголовок аутентификации (AH)

AH, один из протоколов безопасности IPSec, обеспечивает защиту целостности заголовков пакетов и данных, а также аутентификацию пользователя.Опционально он может обеспечивать защиту от воспроизведения и защиту доступа. AH не может зашифровать какую-либо часть пакетов.

Режимы AH

AH имеет два режима: транспорт и туннель . В туннельном режиме AH создает новый IP-заголовок для каждого пакета; в транспортном режиме AH не создает новый заголовок IP. В архитектурах IPSec, использующих шлюз, истинный IP-адрес источника или назначения для пакетов должен быть изменен на IP-адрес шлюза. Поскольку транспортный режим не может изменить исходный IP-заголовок или создать новый IP-заголовок, транспортный режим обычно используется в архитектурах «от хоста к хосту».

Инкапсуляция полезной нагрузки безопасности (ESP)

ESP — это второй базовый протокол безопасности IPSec. В первоначальной версии IPSec ESP предоставлял шифрование только для пакетных данных полезной нагрузки. При необходимости защита целостности обеспечивалась протоколом AH. Во второй версии IPSec ESP стал более гибким. Он может выполнять аутентификацию для обеспечения защиты целостности, но не для самого внешнего заголовка IP. Кроме того, шифрование ESP можно отключить с помощью алгоритма шифрования Null ESP.Следовательно, во всех реализациях IPSec, кроме самых старых, ESP может использоваться только для обеспечения шифрования; шифрование и защита целостности; или только защита целостности.

ESP имеет два режима: транспорт и туннель . В туннельном режиме ESP создает новый IP-заголовок для каждого пакета. В новом заголовке IP перечислены конечные точки туннеля ESP (например, два шлюза IPSec) в качестве источника и назначения пакета. Благодаря этому туннельный режим можно использовать со всеми тремя моделями архитектуры VPN.

Internet Key Exchange (IKE)

Назначение протокола Internet Key Exchange (IKE) — согласование, создание и управление ассоциациями безопасности. Ассоциация безопасности (SA) — это общий термин для набора значений, которые определяют функции и средства защиты IPSec, применяемые к соединению. SA также могут быть созданы вручную с использованием значений, заранее согласованных обеими сторонами, но эти SA не могут быть обновлены; этот метод не масштабируется для реальных крупномасштабных VPN. IKE использует пять различных типов обмена для создания сопоставлений безопасности, статуса передачи и информации об ошибках, а также для определения новых групп Диффи – Хеллмана.В IPSec IKE используется для обеспечения безопасного механизма для установления соединений, защищенных IPsec.

Протокол сжатия полезной нагрузки IP (IPComp)

При обмене данными часто желательно выполнять сжатие данных без потерь — для переупаковки информации в меньший формат без потери ее смысла. Протокол сжатия полезной нагрузки IP (IPComp) часто используется с IPSec. Если сначала применить IPComp к полезной нагрузке, а затем зашифровать пакет с помощью ESP, можно добиться эффективного сжатия.

IPComp можно настроить для обеспечения сжатия трафика IPSec, идущего только в одном направлении (например, сжимать пакеты от конечной точки A к конечной точке B, но не от конечной точки B к конечной точке A) или в обоих направлениях. Кроме того, IPComp позволяет администраторам выбирать из нескольких алгоритмов сжатия, включая DEFLATE и LZS. 49 IPComp предоставляет простое, но гибкое решение для сжатия полезных данных IPSec.

IPComp может обеспечить сжатие без потерь полезной нагрузки IPSec. Поскольку применение алгоритмов сжатия к определенным типам полезной нагрузки может фактически увеличить ее, IPComp сжимает полезную нагрузку только в том случае, если он действительно уменьшит размер пакета.

IPSec использует IKE для создания сопоставлений безопасности, которые представляют собой наборы значений, определяющих безопасность подключений, защищенных IPsec. Фаза 1 IKE создает IKE SA; Фаза 2 IKE создает IPSec SA через канал, защищенный IKE SA. Фаза 1 IKE имеет два режима: основной и агрессивный. В основном режиме согласовывается установление двунаправленной IKE SA с помощью трех пар сообщений, в то время как в агрессивном режиме используются только три сообщения. Хотя агрессивный режим быстрее, он менее гибкий и безопасный.Фаза 2 IKE имеет один режим: быстрый режим. В быстром режиме используются три сообщения для установления пары однонаправленных сопоставлений безопасности IPSec. Связь в быстром режиме шифруется методом, указанным в IKE SA, созданном на этапе 1.

Сеть 101: безопасность транспортного уровня (TLS) Сеть через браузер (O’Reilly)

Введение

Протокол SSL был первоначально разработан в Netscape для обеспечения безопасность транзакций электронной торговли в Интернете, которая требует шифрования для защищать личные данные клиентов, а также аутентификацию и целостность гарантии для обеспечения безопасной транзакции.Для этого SSL протокол был реализован на уровне приложений, непосредственно поверх TCP (Рисунок 4-1), что позволяет протоколы над ним (HTTP, электронная почта, обмен мгновенными сообщениями и многие другие) для работать без изменений, обеспечивая безопасность связи, когда общение по сети.

При правильном использовании SSL сторонний наблюдатель может только сделать вывод конечные точки подключения, тип шифрования, а также частоту и приблизительный объем отправленных данных, но не может читать или изменять какие-либо фактические данные.Рисунок 4-1. Безопасность транспортного уровня (TLS)

Когда протокол SSL был стандартизирован IETF, он был переименован. к безопасности транспортного уровня (TLS). Многие используют имена TLS и SSL взаимозаменяемы, но технически они разные, поскольку каждый описывает другую версию протокола.

SSL 2.0 был первой публично выпущенной версией протокола, но он был быстро заменен на SSL 3.0 из-за ряда обнаруженных средств защиты недостатки.Поскольку протокол SSL был проприетарным для Netscape, IETF предприняли попытку стандартизировать протокол, в результате чего появился RFC 2246, который был опубликован в январе 1999 года и стал известен как TLS 1.0. С затем IETF продолжил итерацию протокола для решения недостатки безопасности, а также расширение ее возможностей: TLS 1.1 (RFC 4346) был опубликован в апреле 2006 г., TLS 1.2 (RFC 5246) в августе 2008 г. и работает сейчас ведется определение TLS 1.3.

При этом не позволяйте обилию номеров версий вводить вас в заблуждение: ваши серверы всегда должны отдавать предпочтение и согласовывать последнюю стабильную версию протокола TLS для обеспечения максимальной безопасности, возможностей и гарантии исполнения.Фактически, некоторые критически важные для производительности функции, такие как как HTTP / 2, явно требует использования TLS 1.2 или выше и прерывает в противном случае связь. Хорошая безопасность и производительность идут рука об руку.

TLS был разработан для работы поверх надежного транспортного протокола. типа TCP. Однако он также был адаптирован для работы с дейтаграммами. протоколы, такие как UDP. Безопасность на транспортном уровне дейтаграмм (DTLS) протокол, определенный в RFC 6347, основан на протоколе TLS и может предоставить аналогичные гарантии безопасности при сохранении дейтаграммы модель доставки.

§Шифрование, аутентификация и целостность

Протокол TLS предназначен для предоставления трех основных услуг: все приложения, работающие над ним: шифрование, аутентификация и данные честность. Технически вам не обязательно использовать все три в каждом ситуация. Вы можете принять решение о принятии сертификата без подтверждения его подлинность, но вы должны быть хорошо осведомлены о рисках безопасности и последствия этого. На практике безопасное веб-приложение будет использовать все три услуги.

- Шифрование

Механизм скрытия того, что отправляется с одного хоста на другой.

- Аутентификация

Механизм проверки действительности предоставленной идентификации материал.

- Целостность

Механизм обнаружения фальсификации и подделки сообщений.

Чтобы установить криптографически безопасный канал данных, одноранговые узлы должны договориться о том, какие наборы шифров будут использоваться, и ключи, используемые для шифрования данных.Протокол TLS определяет четко определенный последовательность рукопожатия для выполнения этого обмена, которую мы рассмотрим в подробно в TLS Handshake. Гениальная часть этого рукопожатия и причина, по которой TLS работает в На практике это связано с использованием криптографии с открытым ключом (также известной как криптография с асимметричным ключом), что позволяет одноранговым узлам согласовывать общий секретный ключ без необходимости устанавливать какие-либо предварительные знания о каждом другое, и сделать это по незашифрованному каналу.

В рамках рукопожатия TLS протокол также позволяет обоим одноранговым узлам подтвердить свою личность. При использовании в браузере это механизм аутентификации позволяет клиенту проверить, что сервер кем он себя называет (например, ваш банк), а не просто притворяется быть местом назначения, подделав его имя или IP-адрес. Этот проверка основана на установленной цепочке доверия — см. Цепочка доверия и Центры сертификации.Кроме того, сервер также может опционально проверить личность клиента — например, прокси-сервер компании может аутентифицировать всех сотрудников, каждый из которых может иметь свой уникальный сертификат, подписанный компанией.

Наконец, с шифрованием и аутентификацией, протокол TLS также предоставляет собственный механизм кадрирования сообщений и подписывает каждое сообщение с кодом аутентификации сообщения (MAC). Алгоритм MAC является односторонним. криптографическая хеш-функция (фактически контрольная сумма), ключи к которой согласовываются обоими одноранговыми узлами.Всякий раз, когда отправляется запись TLS, Значение MAC создается и добавляется к этому сообщению, а получатель затем сможет вычислить и проверить отправленное значение MAC, чтобы гарантировать, что сообщение целостность и подлинность.

Вместе все три механизма служат основой для безопасного общение в сети. Все современные веб-браузеры поддерживают множество наборов шифров, способных аутентифицировать как клиента, так и сервер, и прозрачно выполнять проверки целостности сообщений для каждого записывать.

§Прокси, посредники, TLS и новые протоколы на Интернет

Расширяемость и успех HTTP создали яркую экосистема различных прокси и посредников в сети: кеш серверы, шлюзы безопасности, веб-ускорители, фильтры содержимого и многие другие другие. В некоторых случаях мы знаем об их присутствии (явное прокси), а в других полностью прозрачны до конца Пользователь.

К сожалению, сам успех и наличие этих серверов создал проблему для всех, кто пытается отклониться от HTTP / 1.Икс протокол любым способом: некоторые прокси-серверы могут просто передавать новый HTTP расширения или альтернативные форматы проводов, которые они не могут интерпретировать, другие могут продолжать слепо применять свою логику, даже если они не должны этого делать, и некоторые, такие как устройства безопасности, могут предполагать злонамеренный умысел, когда здесь ничего нет.

Другими словами, на практике отклонение от четко определенного семантика HTTP / 1.x на порту 80 часто приводит к ненадежным развертываниям: у некоторых клиентов нет проблем, у других же возникают непредсказуемые и непредсказуемые проблемы. трудно воспроизводимое поведение — e.g., один и тот же клиент может видеть разные поведения при перемещении между разными сетями.

Из-за такого поведения появились новые протоколы и расширения HTTP, такие как поскольку WebSocket, HTTP / 2 и другие должны полагаться на создание HTTPS туннель для обхода промежуточных прокси и обеспечения надежного модель развертывания: зашифрованный туннель скрывает данные от всех посредники. Если вы когда-нибудь задумывались, почему большинство руководств по WebSocket скажет вам использовать HTTPS для доставки данных мобильным клиентам, это Зачем.

§HTTPS везде

Незашифрованная связь — через HTTP и другие протоколы — создает большой количество уязвимостей конфиденциальности, безопасности и целостности. Такой обмены восприимчивы к перехвату, манипуляции и олицетворение и может раскрыть учетные данные пользователей, историю, личность и другая конфиденциальная информация. Наши приложения должны защищать себя, и наши пользователи против этих угроз путем доставки данных по HTTPS.

- HTTPS защищает целостность веб-сайта

Шифрование предотвращает несанкционированное вмешательство злоумышленников в обмен данные — например, переписывание контента, внедрение нежелательных и вредоносных контент и так далее.

- HTTPS защищает конфиденциальность и безопасность пользователя

Шифрование не позволяет злоумышленникам прослушивать обмен данные. Каждый незащищенный запрос может раскрыть конфиденциальную информацию о пользователь, и когда такие данные собираются по нескольким сеансам, может использоваться для деанонимности их личности и раскрытия других конфиденциальных Информация.Вся активность в браузере с точки зрения пользователя, следует считать конфиденциальными и конфиденциальными.

- HTTPS обеспечивает широкие возможности в Интернете

Растущее число новых функций веб-платформы, таких как доступ геолокация пользователей, фотографирование, запись видео, включение офлайн взаимодействие с приложением и многое другое требует явного согласия пользователя, что в очередь, требует HTTPS. Предоставляемые гарантии безопасности и целостности по HTTPS — важные компоненты для обеспечения безопасности пользователя разрешение рабочего процесса и защита своих предпочтений.

Чтобы продолжить, как Internet Engineering Task Force (IETF) Совет по архитектуре Интернета (IAB) выпустил руководство для разработчиков и разработчиков протоколов, которые настоятельно рекомендуют HTTPS:

По мере роста нашей зависимости от Интернета возрастают и риски, и ставки для всех, кто на это полагается. В итоге это наш ответственность как разработчиков приложений, так и пользователей за обеспечение что мы защищаем себя, разрешая HTTPS повсюду.

Стандарт только для HTTPS опубликованный Управлением управления и бюджета Белого дома, является отличный ресурс для получения дополнительной информации о необходимости HTTPS, и практические советы по его развертыванию.

§Давайте Зашифровать

Распространенное возражение и препятствие на пути к широкому распространению HTTPS был требованием для покупки сертификатов у одного из доверенные органы — см. Цепь доверия и Центры сертификации.Проект Let’s Encrypt запущен в 2015 году. решает эту конкретную проблему:

«Let’s Encrypt — бесплатный, автоматизированный и открытый сертификат. авторитет, предоставленный вам Исследовательской группой по интернет-безопасности (ISRG). Цель Let’s Encrypt и протокола ACME — позволяют настроить HTTPS-сервер и получить его автоматически получить сертификат, доверенный браузеру, без участия человека вмешательство.»

Посетите веб-сайт проекта, чтобы узнать, как настроить его самостоятельно сайт. Нет никаких ограничений, теперь любой может получить доверенный сертификат для своего сайта, бесплатно.

§TLS Рукопожатие

Прежде, чем клиент и сервер смогут начать обмен данными приложения через TLS необходимо согласовать зашифрованный туннель: клиент и сервер должен согласовать версию протокола TLS, выберите ciphersuite и при необходимости проверьте сертификаты.К сожалению, каждый из для этих шагов требуются новые пакеты (рис. 4-2) между клиентом и server, что увеличивает задержку запуска для всех TLS-подключений. Рисунок 4-2. Протокол рукопожатия TLS

Рисунок 4-2 предполагает то же (оптимистично) Задержка одностороннего «света в волокне» 28 миллисекунд между Новым Йорк и Лондон, как использовалось в предыдущем установлении TCP-соединения Примеры; см. Таблицу 1-1.

-

0 мс TLS работает через надежный транспорт (TCP), что означает, что мы должны сначала завершите трехстороннее рукопожатие TCP, которое занимает одно полное поездка в оба конца.

-

56 мс Установив TCP-соединение, клиент отправляет несколько спецификации в виде обычного текста, такие как версия протокола TLS он запущен, список поддерживаемых шифровальных наборов и другие TLS параметры, которые он может захотеть использовать.

-

84 мс Сервер выбирает версию протокола TLS для дальнейшего связи, выбирает набор шифров из списка, предоставленного клиент, прикрепляет свой сертификат и отправляет ответ обратно клиент.При желании сервер также может отправить запрос на сертификат клиента и параметры для других расширений TLS.

-

112 мс Предполагая, что обе стороны могут согласовать общую версию и cipher, и клиент доволен сертификатом, предоставленным сервер, клиент инициирует либо RSA, либо ключ Диффи-Хеллмана обмен, который используется для установления симметричного ключа для следующая сессия.

-

140 мс Сервер обрабатывает параметры обмена ключами, отправленные клиент, проверяет целостность сообщения, проверяя MAC, и возвращает encrypted

Завершено сообщениеклиенту.-

168 мс Клиент расшифровывает сообщение согласованным симметричным ключом, проверяет MAC, и если все в порядке, то туннель установлен и данные приложения теперь могут быть отправлены.

Как видно из приведенного выше обмена, для новых подключений TLS требуется два обходы для «полного рукопожатия» — это плохие новости. Однако в практика, оптимизированные развертывания могут работать намного лучше и обеспечивать согласованное рукопожатие 1-RTT TLS:

False Start — это расширение протокола TLS, которое позволяет клиенту и сервер, чтобы начать передачу зашифрованных данных приложения, когда рукопожатие завершено только частично — i.э., однажды

ChangeCipherSpecиFinishedсообщений отправлено, но не дожидаясь, пока другая сторона сделает то же самое. Этот оптимизация снижает накладные расходы на рукопожатие для новых подключений TLS к одна поездка туда и обратно; см. Включение ложного запуска TLS.Если клиент ранее связывался с сервером, может использоваться «сокращенное рукопожатие», которое требует одного обхода и также позволяет клиенту и серверу снизить накладные расходы ЦП на повторное использование ранее согласованных параметров для безопасного сеанса; см. сеанс TLS Возобновление.

Комбинация обеих вышеупомянутых оптимизаций позволяет нам обеспечить согласованное рукопожатие TLS 1-RTT для новых и вернувшихся посетителей, плюс экономия вычислений для сеансов, которые могут быть возобновлены на основе предварительно согласованные параметры сеанса. Обязательно воспользуйтесь преимуществами эти оптимизации в ваших развертываниях.

Одна из целей разработки TLS 1.3 заключается в уменьшении накладных расходов на задержку при настройке безопасного соединение: 1-RTT для новых и 0-RTT для возобновленных сеансов!

§RSA, Диффи-Хеллман и прямая секретность

По разным историческим и коммерческим причинам ЮАР рукопожатие было доминирующим механизмом обмена ключами в большинстве TLS развертывания: клиент генерирует симметричный ключ, шифрует его с помощью открытый ключ сервера и отправляет его на сервер для использования в качестве симметричного ключ для установленной сессии.В свою очередь, сервер использует свои частные ключ для расшифровки отправленного симметричного ключа, и обмен ключами завершен. С этого момента клиент и сервер используют согласованный симметричный ключ для шифрования их сеанса.