Кто изобрел стеклоочиститель

История создания автомобильного стеклоочистителя

10 ноября 1903 года патентное ведомство США выдало Мэри Андерсен Патент за № 743801 на ее изобретение, которое представляло из себя систему очистки автомобильных и иных стекол автотранспортных средств. Это устройство позволяло очищать стекла автосредств от снега, ото льда и от воды. Сразу же после получения патента Мэри попыталась продать свое изобретение Канадской компании. Но, к ее глубокому сожалению, производственная компания отказалась приобретать первое в мире патентное изобретение по очистке стекол транспортных средств посчитав со своей стороны, что данное изобретение ни какого практического значения для большинства мировых компаний не имеет.

Как гласит история, как-то в 1902 году в один из холодных и дождливых дней Мэри Андерсон ехала в трамвае и ненароком заметила, что вагоновожатый трамвая передвигаясь по рельсам из-за мокрого снега фактически ничего не видит, так как лобовое стекло у трамвая полностью находилось в воде и в снегу.

В те времена трамваи в США были оснащены и оборудованны двойным лобовым стеклом. Та часть, что была прямо впереди перед водителем имела в себе специальную конструкцию, которая позволяла открывать определенную створку окна, как к примеру, в обычной оконной раме. Это было сделано для того, чтобы водитель мог при открытии окна очищать стекло от грязи, от снега и от воды. Но главный минус этого способа очистки стекла заключался в следующем, при открытии створки окна ветер, влага и дождь тут же начинали попадать в салон самого трамвая, мешая таким образом вагоновожатому им управлять доставляя заодно дискомфорт ему и всем остальным пассажирам.

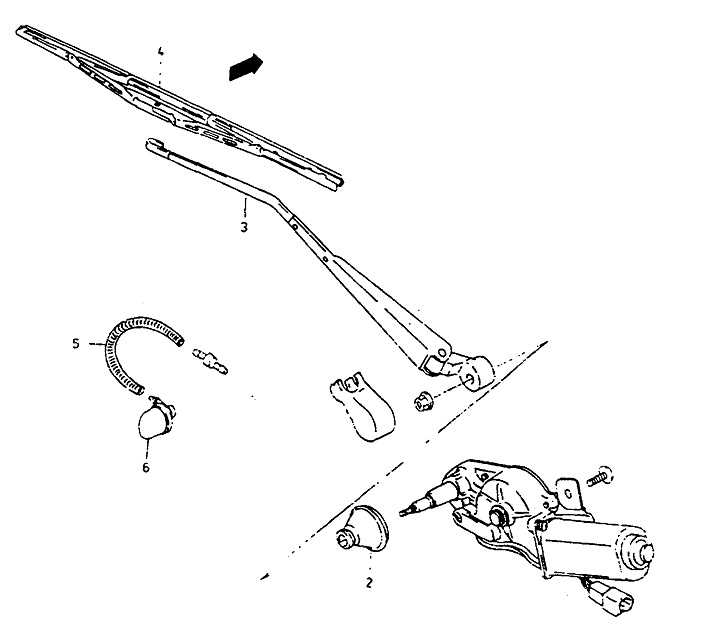

*Первый стеклоочиститель. Изобретение Мэри Андерсон. 1903 год

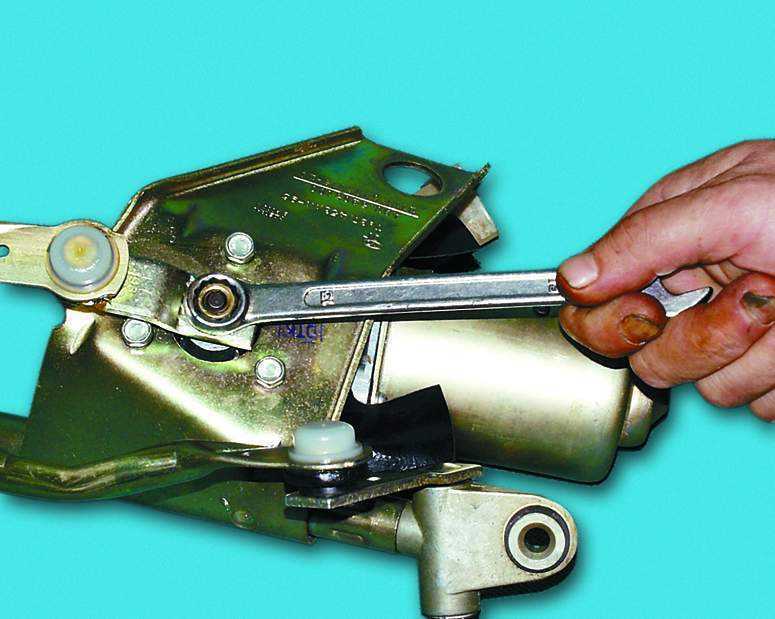

В итоге, в этот дождливый день Мэри Андерсон во время поездки в трамвае и пришла как-раз идея создания стеклоочистителя для лобового стекла трамвая. По словам историков Мэри начала рисовать схему устройства для очистки стёкол тут же, прямо на боковом стекле трамвая. Далее девушка целый год создавала прототип первого реально работающего устройства стеклоочистителя. После нескольких неудачных попыток Мэри Андерсен все-таки удалось сделать первое в истории автопромышленности устройство по очистке стекол. Это первое в мире устройство было сделано из дерева и каучука (т.е. непосредственно сама щетка стеклоочистителя). Щетка крепилась к специальному рычагу, который находился со стороны водителя и управлялся им вручную при необходимости очистки стекла. Таким образом с помощью пружины щетка прижималась к стеклу. Далее водитель, при необходимости, поворачивая этот рычаг удалял снег и лишнюю воду со стекла, улучшая таким образом обзорность.

Далее девушка целый год создавала прототип первого реально работающего устройства стеклоочистителя. После нескольких неудачных попыток Мэри Андерсен все-таки удалось сделать первое в истории автопромышленности устройство по очистке стекол. Это первое в мире устройство было сделано из дерева и каучука (т.е. непосредственно сама щетка стеклоочистителя). Щетка крепилась к специальному рычагу, который находился со стороны водителя и управлялся им вручную при необходимости очистки стекла. Таким образом с помощью пружины щетка прижималась к стеклу. Далее водитель, при необходимости, поворачивая этот рычаг удалял снег и лишнюю воду со стекла, улучшая таким образом обзорность.

Это устройство на трамваях использовалось первое время только в зимнее время. В весенне-летний период щетка без особого труда легко демонтировалась. К нашему сожалению, данное изобретение Мэри Андерсон многие восприняли не лучшим образом. Различные критики и эксперты много раз высказались, что подобное устройство будет сильно отвлекать водителя от дороги и в итоге будет приводить к несчастным случаям.

В итоге из-за такой критики щетки так и не стали в первое время популярными. Со временем действие полученного Мэри Андерсон патента истекло. И как это частенько бывает Мэри Андерсон не получила от своего изобретения никаких прибыльных дивидендов.

Стеклоочиститель Роберта Дугласа. 1903 год

Примерно в то же самое время кроме Мэри Андерсон, патентную заявку на стеклоочистительный механизм для транспортных средств подали изобретатели Роберт Дуглас и John Apjohn. К примеру, тот же Роберт подал свою заявку на патент даже раньше Мэри (примерно на три месяца). Правда эта заявка касалась патента на стеклоочиститель для паровоза.

Изобретатель John Apjohn зарегистрировал свое право на изобретение стеклоочистителя для транспортных средств 9 октября 1903 года. Действие данного патента было приоритетным на территории Англии.

В апреле 1911 года патент на оба стеклоочистителя был зарегистрирован компанией «Sloan & Lloyd Barnes».

В 1917 году Джон Р. Оишеи (1886-1968) создал компанию «Tri-Continental Corporation», которая начала производство первых в мире двойных механизмов стеклоочистителей, которые по большей части очень похожи и на современные очистители стекол (в качестве щеток стеклоочистителей как и сегодня, использовались резиновые накладки)

В 1919 году изобретатель Уильям М оформил патент на на первые в мире автоматические дворники лобового стекла для транспортных средств. Спустя несколько лет, т.е. в 1922 году, Уильям начал серийный выпуск своего автоматического стеклоочистителя.

Правда в те годы это изобретение не получило широкого распространения, так как среди водителей считалось, что ручное управление дворниками более предпочтительнее, чем автоматическое. Принцип действия автоматических дворников был основан на вакуумной системе вращения поводков стеклоочистителей.

Стоит также отметить, что вплоть до конца 1950-х годов во многих автомобилях устанавливались дворники с ручным управлением, и, только ближе к 60-м годам в автопромышленности обратили внимание на систему автономной работы дворников.

С тех пор в мире появилась система автоматического движения щеток стеклоочистителя с их определенной задержкой

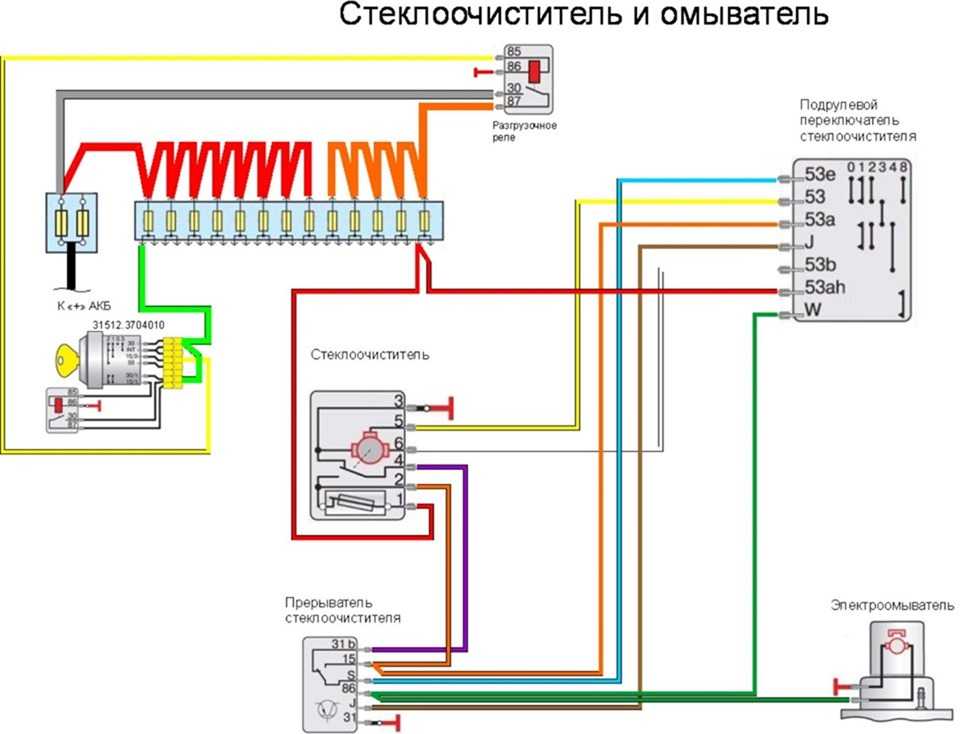

Электрическая система автоматического движения дворников питалась от электросети автомобиля. Впервые этот способ очистки лобового стекла предложил в 1923 году Раймонд Андерсон.

Система движения дворников с определенным интервалом была изобретена профессором Университета «Wayne State University» (США) Робертом Кернсом в 1963 году. Свое изобретение он показал инженерам компании «Форд» и предложил свое сотрудничество. Руководство автомобильной компании приняло решение внедрить его систему на все свои автомобили. Именно с тех пор дворники стеклоочистителей стали похожи друг на друга, какими и остаются по сегодняшний день.

Впервые стеклоочистители с интервальной системой работы устанавливались в качестве опции на автомобили марки Mercury

В 1970 году компания «Citroën» впервые предложила устанавливать на автомобиль специальную систему стеклоочистителей, которые меняли свой режим работы в зависимости от влажности стекла. Данная система работала очень просто. Если стекло было сухое, то для движения дворников необходимо было больше энергии. Далее специальный электрический датчик определял затраченную силу на движение щеток. Если выяснялось, что для движения щеток необходимо было потратить немного электричества, то система сама определяла, что ветровое стекло мокрое и при следующем цикле движения дворников электромотор увеличивал скорость движения щеток, сокращая таким образом паузу между движениями. По сути надо признать, это первый в истории автопромышленности своеобразный датчик дождя. Впервые датчик дождя был установлен на модель авто Citroën SM.

Данная система работала очень просто. Если стекло было сухое, то для движения дворников необходимо было больше энергии. Далее специальный электрический датчик определял затраченную силу на движение щеток. Если выяснялось, что для движения щеток необходимо было потратить немного электричества, то система сама определяла, что ветровое стекло мокрое и при следующем цикле движения дворников электромотор увеличивал скорость движения щеток, сокращая таким образом паузу между движениями. По сути надо признать, это первый в истории автопромышленности своеобразный датчик дождя. Впервые датчик дождя был установлен на модель авто Citroën SM.

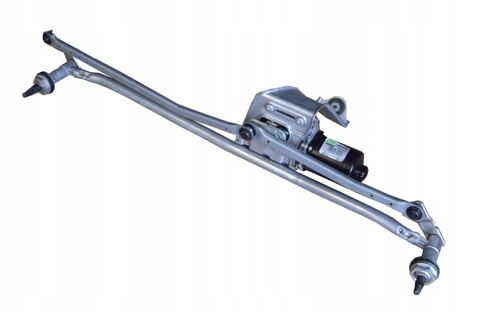

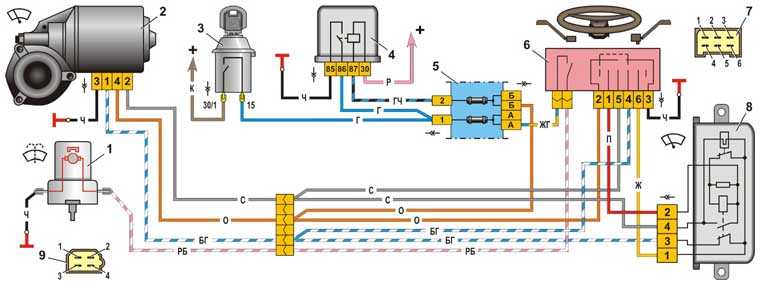

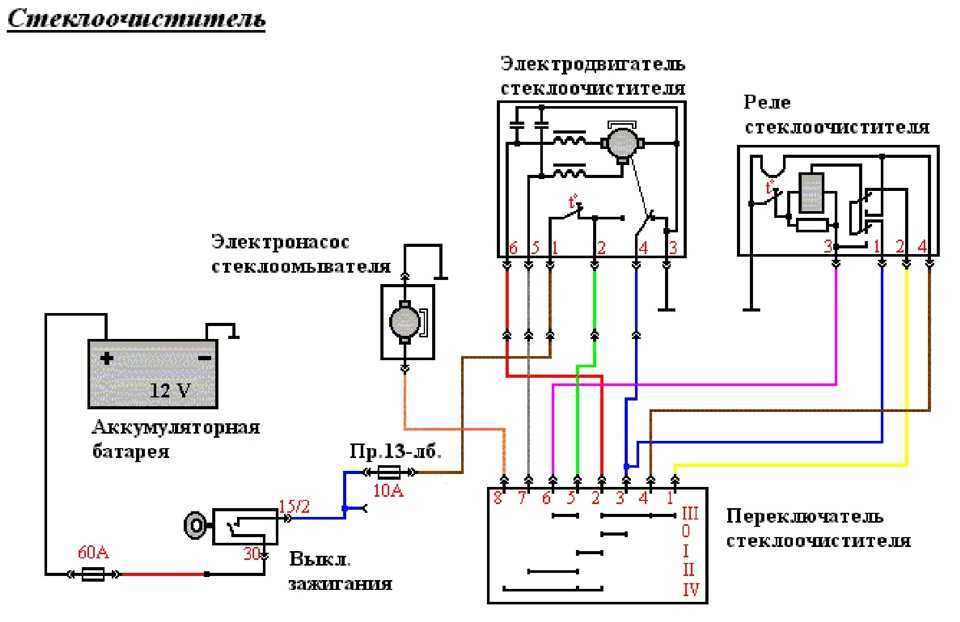

Схема расположения современных дворников стеклоочистителя (все виды)

Наиболее часто встречающаяся геометрия щеток стеклоочистителя, которую вы можете увидеть на большинстве автомобилей. В этом положении щетки движутся друг за другом. К примеру, на автомодели Mercedes-Benz W140.

Еще одна распространённая альтернативная конфигурация щеток в современных автомобилях. В этом положении щетки движутся в противоположном друг от друга направлении.

В этом положении щетки движутся в противоположном друг от друга направлении.

Еще одна конфигурация расположения щеток стеклоочистителей, при которой движение щеток происходит в разные стороны. Единственное отличие от предыдущей конфигурации — это начальное расположение дворников на лобовом стекле. К примеру, на моделях SEAT Altea , SEAT Leon II, SEAT Toledo III.

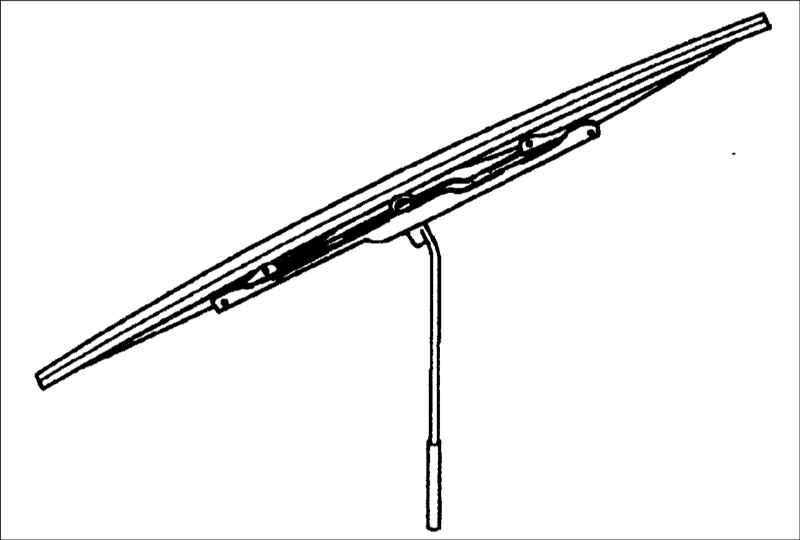

Одинарный дворник лобового стекла. В основном используется на задних стеклах современных автомобилей. Также используется и на ветровых стеклах у следующих моделей автомобилей: на ВАЗ-1111 Ока , Fiat Panda I, SEAT Marbella, Fiat Uno, Citroën AX, Citroën BX, Citroën ZX, SEAT Ibiza I, Jaguar XJS (выпуск 1986-2003).

Эксцентрично-дуговая система дворника: Используется на модели Subaru XT, а также на автомобилях марки Mercedes-Benz W124, R129, W201, W202, C208 и W210.

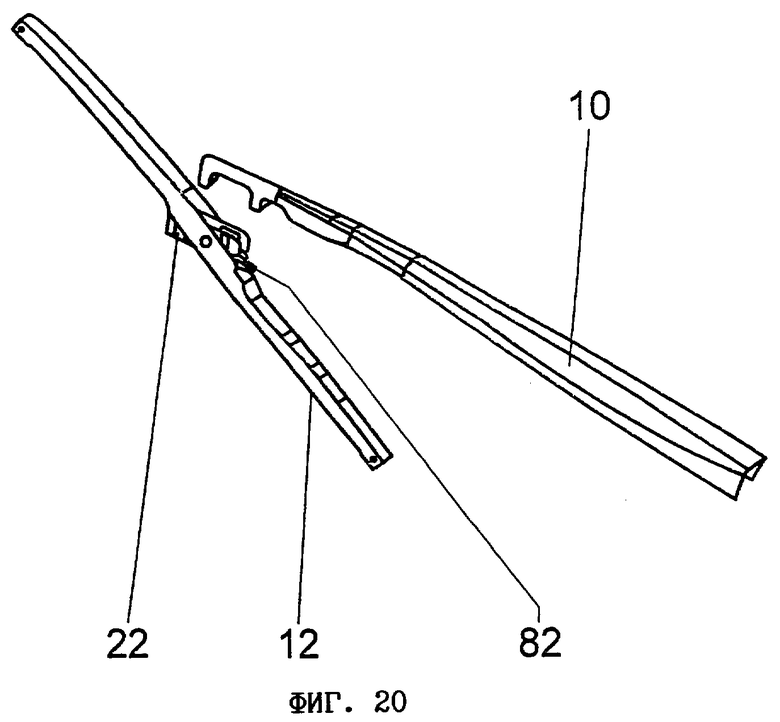

Система дворников стеклоочистителя «Пантограф». Используется на автобусах марки Mercedes-Benz O305. Также подобная система очистки применяется и на заднем стекле у модели Porsche 928.

Используется на автобусах марки Mercedes-Benz O305. Также подобная система очистки применяется и на заднем стекле у модели Porsche 928.

Система очистки лобового стекла для грузовых автомобилей и для некоторых автомашин внедорожников. Используется, к примеру, на таких моделях автомобилей: MAN, DAF XF, Toyota FJ Cruiser, Jaguar E-Type, MGB, MG Midget, Austin Healey Sprite.

Устаревшая конфигурация дворников. Также применяется на современной спецтехнике и на специализированных грузовых автомобилях. Кстати подобный дизайн дворников используется на автомобиле внедорожнике Jeep Wrangler YJ.

Верхнее расположение щеток стеклоочистителей. Как правило, используется в военной технике, на тракторах, на комбайнах и в некоторых грузовых автомобилях и на автобусах.

Зеркальное расположение дворников. В основном используется на легковых автомобилях с правом расположением рулевого колеса.

почему качество щеток стеклоочистителя – это важно?

Когда речь идет о вождении автомобиля, то безопасность превыше всего. И она во многом зависит от видимости, особенно в осенне-зимний период. Улучшить или ухудшить этот показатель могут стеклоочистители, или, как их называют в народе – «дворники». Сегодня ответим на вопросы по щеткам, которые могут возникнуть у автовладельца.

Качество материала и технологии производства – насколько это важно?

Состав резины имеет одно из ключевых значений и напрямую влияет на параметры работы стеклоочистителей: срок службы, гибкость, плавность хода, звук и многое другое. Двухкомпонентная технология позволяет резине быть одновременно гибкой и устойчивой к механическим повреждениям. Кромка резинки производится из более твердого материала, а основание, которое отвечает за смену угла наклона при продвижении щетки – из более мягкого.

Эталонным примером таких щеток можно считать Bosch Aerotwin. Технология Power Protection Plus сочетает основу из мягкой резины и твердую кромку с запатентованным полимерным покрытием, которое защищает щетку от преждевременного износа. Впрочем, разработчики компании Bosch решили пойти дальше и усовершенствовали двухкомпонентный состав резины стеклоочистителей Aerotwin.

Технология Power Protection Plus сочетает основу из мягкой резины и твердую кромку с запатентованным полимерным покрытием, которое защищает щетку от преждевременного износа. Впрочем, разработчики компании Bosch решили пойти дальше и усовершенствовали двухкомпонентный состав резины стеклоочистителей Aerotwin.

В состав резиновой кромки они добавили специальный компонент, благодаря которому профиль стал значительно эффективнее и устойчивее к воздействиям окружающей среды. Усовершенствованная формула смеси сделала и без того износостойкий каучук Power Protection Plus еще более устойчивым к истиранию, а также к воздействиям таких факторов, как УФ-излучения и озон.

На какие детали, кроме качества резины, стоит обратить внимание?

Не менее важны и внутренние компоненты щеток, которые мы не видим. Пружинные направляющие отвечают за равномерность прижима стеклоочистителя вдоль всей длины, способ фиксации частей и сама технология сборки – за прочность и надежность конструкции.

Дворники Aerotwin оснащены двумя специально изготовленными пружинящими пластинами Evodium. Они передают контактное давление рычага стеклоочистителя на лобовое стекло и равномерно распределяют нагрузку по всей длине дворника. С одной стороны, это способствует качественному очищению без разводов. С другой, равномерное контактное давление пластин Evodium в сочетании с новой улучшенной резиновой смесью обеспечивают повышенное сопротивление и снижение износа кромки стеклоочистителя.

После дождливой осени придет морозная зима.

Выдержат ли щетки суровые испытания холодом?

Чтобы проверить надежность щеток, компании-производители проводят различные тесты. Например, разработке обновленных Aerotwin предшествовало трехэтапное тестирование четырех различных профилей резины в полевых условиях в зимнее время, в частности при температуре -20 С.

На первом этапе, перед установкой стеклоочистителей, специалисты измерили основные параметры рычага стеклоочистителя, влияющие на эффективность работы щеток: силу давления рычага и угол наклона к стеклу в двух позициях – горизонтальной и вертикальной.

На втором этапе щетки проверили в процессе эксплуатации по двум основным параметрам:

• качество очистки стекла – отсутствие полос и разводов;

• уровень шума – с помощью специального устройства для измерения звука эксперты фиксировали уровень шума, возникающего при работе щеток Aerotwin.

Движение стеклоочистителя по стеклу не должно издавать любые неприятные звуки, которые могут раздражать и отвлекать водителя. Именно бесшумная работа щеток – один из ключевых показателей их премиального качества.

Третий этап предусматривал повторные тестирования каждые 1,5-2 месяца.

По результатам проведенных испытаний инженеры Bosch определили профиль резины с наилучшими показателями. Именно его использовали для производства обновленных Bosch Aerotwin.

Как часто нужно менять щетки? От чего зависит срок эксплуатации?

Качественные стеклоочистители служат в разы дольше более простых аналогов. Но срок их службы сложно привязать к пробегу или к временному периоду, так как большое влияние оказывает климат и местность, где используется автомобиль.

Результаты многочисленных тестирований, проведенных компанией Bosh, как в полевых, так и лабораторных условиях, показали:

• обновленные щетки Bosch Aerotwin обеспечивают безупречное качество очистки стекла без разводов даже под негативным механическим воздействием на резиновую кромку таких загрязнений, как, например, насекомые, пыль, пыльца;

• новая резиновая кромка Bosch Aerotwin меньше подвержена истиранию. В результате срок эксплуатации стеклоочистителей увеличился;

• благодаря усовершенствованной формуле резиновой кромки обновленные щетки имеют еще лучшие показатели бесшумной работы – стеклоочиститель движется по стеклу особенно плавно и тихо, независимо от погодных условий;

• свойства обновленной резины сохраняются даже в экстремальных условиях – при аномально высоких и низких температурах (щетки с обновленной резиной были протестированы в условиях суровой североевропейской зимы, когда утренние морозы достигают – 17-20 С).

Помимо результатов исследований, каждый автовладелец может визуально оценивать работу и износ стеклоочистителей. При появлении стойких полос, разводов или пропусков щетки стоит заменить на новые. Оценивать качество очистки необходимо при вымытом лобовом стекле и чистых «дворниках». В целом компания Bosch рекомендует производить замену щеток для лобового стекла каждый сезон, но не реже одного раза в год, а задних стеклоочистителей – не реже одного раза за три года.

При появлении стойких полос, разводов или пропусков щетки стоит заменить на новые. Оценивать качество очистки необходимо при вымытом лобовом стекле и чистых «дворниках». В целом компания Bosch рекомендует производить замену щеток для лобового стекла каждый сезон, но не реже одного раза в год, а задних стеклоочистителей – не реже одного раза за три года.

«Дворники» – это не просто расходный аксессуар, это важнейший элемент транспортного средства, и от качества стеклоочистителей зависит не только комфорт, но и безопасность поездки. А значит, пренебрегать этой «мелочью» не стоит.

Выбрать стеклоочистители Bosch можно на сайте www.boschaftermarket.com

Обзор растущей угрозы вредоносного ПО Wiper

Параллельно с войной в Украине исследователи в области кибербезопасности стали свидетелями внезапного увеличения числа развертываний вредоносного ПО Wiper. Хотя официально они не приписываются спонсируемым российским государством угрозам, их цели совпадают с целями российских вооруженных сил..png) Широко распространено мнение, что эти кибератаки преднамеренно осуществляются одновременно с вторжением.

Широко распространено мнение, что эти кибератаки преднамеренно осуществляются одновременно с вторжением.

Поскольку вредоносное ПО Wiper находится в центре внимания, мы в FortiGuard Labs хотели предоставить больше информации об этой угрозе, чтобы помочь организациям понять ее и внедрить более эффективные средства защиты от нее. В этом блоге будут обсуждаться следующие темы:

- Что такое вредоносная программа очистки?

- Мотивация злоумышленников к их использованию

- Интересные свойства, которые могут повлиять на эффективность вредоносного ПО

- Техника стеклоочистителя под капотом

- Средства защиты, предоставляемые Fortinet

Что такое вредоносное ПО Wiper?

Термин «очиститель» в составе вредоносного ПО «очиститель» происходит от его основной функции, когда целью вредоносного ПО является стирание (стирание) жесткого диска компьютера-жертвы. В более общем смысле вредоносное ПО очистки можно определить как вредоносное программное обеспечение, которое пытается уничтожить данные. Как мы увидим в следующих разделах, есть разные способы добиться этого.

Как мы увидим в следующих разделах, есть разные способы добиться этого.

История вредоносного ПО Wiper

Ниже приводится краткая история известного вредоносного ПО Wiper (также показано на рис. 1):

- Shamoon , 2012 г.: использовался для атаки на нефтяные компании Saudi Aramco и RasGas в Катаре.

- Dark Seoul , 2013: Атака на южнокорейские СМИ и финансовые компании.

- Shamoon , 2016: вернулся, чтобы снова атаковать саудовские организации.

- NotPetya , 2017 г.: изначально был нацелен на украинские организации, но из-за способности к самораспространению стал самым разрушительным вредоносным ПО на сегодняшний день.

- Olympic Destroyer , 2018: Атака на зимние Олимпийские игры в Южной Корее.

- Ordinypt/GermanWiper , 2019: Нацелены на немецкие организации с фишинговыми электронными письмами на немецком языке.

- Dustman , 2019 г.: спонсируемые иранским государством террористические акторы атаковали Bapco, национальную нефтяную компанию Бахрейна.

- ZeroCleare , 2020: Атака на энергетические компании на Ближнем Востоке.

- WhisperKill , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- WhisperGate , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- HermeticWiper , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- IsaacWiper , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- CaddyWiper , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- ДоуплеЗеро , 2022: Параллельно с украинско-российской войной атаковали украинские организации.

- AcidRain , 2022: атакован поставщик спутниковых услуг Viasat KA-SAT.

Мотивы развертывания вредоносных программ Wiper

В этом разделе мы рассмотрим различные мотивы развертывания вредоносных программ Wiper. Хотя его цели просты, это не означает, что мотивация всегда одна и та же. Мы различаем следующие четыре потенциальных мотиватора: финансовая выгода, уничтожение улик, саботаж и кибервойна.

Хотя его цели просты, это не означает, что мотивация всегда одна и та же. Мы различаем следующие четыре потенциальных мотиватора: финансовая выгода, уничтожение улик, саботаж и кибервойна.

Финансовая выгода

В общем, финансовая выгода является наименее значимым мотивом для вредоносных программ очистки. Это понятно, потому что трудно монетизировать разрушение. Однако один аспект, на который мы хотели обратить внимание, — это поддельный вариант программы-вымогателя, который делает вид, что шифрует данные и требует выкуп, но не имеет возможности восстановить данные. Это можно назвать мошенничеством с программами-вымогателями, потому что концепция программ-вымогателей является мошеннической. Злоумышленники, использующие такие методы, просто хотят быстро заработать, не вкладывая средств в разработку реального инструмента для вымогателей или в административную работу, стоящую за реальной операцией с вымогателями. Конечно, такое предприятие недолговечно, потому что как только выяснится, что восстановить данные невозможно, выкуп никто платить не будет.

Хорошим примером является Ordinypt или GermanWiper, , который был активен в 2017 году. Как и программа-вымогатель, она изменяла файлы и добавляла к ним случайное 5-символьное расширение. Это также уничтожило варианты восстановления, такие как теневая копия Windows. И он изменил фон рабочего стола, чтобы отобразить записку о выкупе с биткойн-адресом, на который должен был быть отправлен платеж выкупа. Однако на самом деле он не шифровал файлы. Вместо этого он заполнил их нулевыми байтами и усек. При таком подходе не было никакой возможности восстановить поврежденные файлы.

Уничтожение улик

Это труднодоказуемый мотиватор, но иногда, когда нет другой причины использовать вайпер в атаке, можно сделать вывод, что настоящая причина была в чем-то другом, например, в шпионаже. Вайпер развертывается только после того, как истинная цель атаки достигнута. Вместо того, чтобы тщательно стирать свои следы и все доказательства своей атаки, злоумышленники просто развертывают вредоносное ПО для очистки в организации. Это не только стирает улики, но и масштаб разрушения заставляет защитников сосредоточиться на восстановлении данных и операций, а не на расследовании вторжения.

Это не только стирает улики, но и масштаб разрушения заставляет защитников сосредоточиться на восстановлении данных и операций, а не на расследовании вторжения.

Саботаж

Саботаж — наиболее очевидная причина для использования стеклоочистителя. Подобно тому, как вредоносное ПО Stuxnet использовалось для уничтожения центрифуг, чтобы замедлить усилия Ирана по разработке ядерного оружия, вредоносное ПО Wiper может использоваться для уничтожения данных, саботажа разработки, причинения финансовых потерь или просто создания хаоса.

Одним из примеров в этой категории является вредоносное ПО Shamoon , используемое для атак на Saudi Aramco и другие нефтяные компании. Атака уничтожила 30 000 рабочих станций в Saudi Aramco. В таком масштабе даже замена этих компьютеров становится логистическим кошмаром. Атака также была запланирована на время, когда праздник только начался, чтобы максимизировать свое влияние, рассчитывая на ограниченный персонал, доступный для реагирования на атаку.

Кибервойна

Несколько месяцев назад включить эту мотивацию в список было бы не так просто. Но на момент написания этого поста было обнаружено семь различных атак вредоносного ПО на вайперы (WhisperKill, WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, DoubleZero, AcidRain), нацеленных на украинскую инфраструктуру или украинские компании. война. Как правило, операции по уничтожению в этой категории нацелены на цели, уничтожение которых отвечает интересам противоборствующих вооруженных сил. Например, мотивация такой атаки может состоять в том, чтобы вывести из строя критически важную инфраструктуру. Это может быть сделано либо для того, чтобы вызвать хаос и усилить психологическую нагрузку на противника, либо для разрушения тактической цели. Атаки Wiper также могут иметь разрушительные последствия для целей OT и критически важной инфраструктуры, что имеет свою ценность в войне.

Интересным и недавним примером является подозрение, что очиститель AcidRain использовался в атаке на поставщика услуг спутникового широкополосного доступа Viasat KA-SAT. Злоумышленник получил доступ к инфраструктуре управления провайдера для развертывания AcidRain на модемах KA-SAT, используемых в Украине. Атака также сделала недоступными 5800 ветряных турбин в Германии.

Злоумышленник получил доступ к инфраструктуре управления провайдера для развертывания AcidRain на модемах KA-SAT, используемых в Украине. Атака также сделала недоступными 5800 ветряных турбин в Германии.

Интересные свойства

Хотя основная цель вредоносных программ очистки довольно проста, некоторые из них обладают интересными свойствами, заслуживающими обсуждения.

Поддельные программы-вымогатели

Как уже говорилось, многие образцы вредоносного ПО для очистки выдают себя за программы-вымогатели. Это означает, что они используют многие из типичных тактик, методов и процедур (TTP), которые используют настоящие программы-вымогатели, но они делают это без возможности восстановления файлов. Теоретически стандартные программы-вымогатели также могут использоваться в качестве вайпера, если жертве так и не был предоставлен ключ дешифрования. В этом случае зашифрованные файлы практически теряются. Однако после детального анализа во многих случаях становится очевидным, что функциональность программы-вымогателя — это всего лишь уловка, а на самом деле вредоносное ПО — это вайпер.

- Как было показано ранее с Ordinypt, образец может следовать бизнес-модели программы-вымогателя без намерения восстановить файлы.

- Можно использовать, чтобы ввести в заблуждение группу реагирования на инциденты и тем самым замедлить контрмеры.

- Скрыть мотив атаки. Программа-вымогатель предполагает киберпреступность, что может быть способом скрыть, что настоящая мотивация — саботаж или кибервойна.

Отличным примером последнего является печально известный NotPetya 9Вредоносное ПО 0029 2017 года. На данный момент это самое разрушительное вредоносное ПО. Все началось с атаки на цепочку поставок украинских компаний с помощью обновлений от небольшой украинской компании, занимающейся программным обеспечением для бухгалтерского учета. Однако на этом не остановились. Поскольку NotPetya был червем, он также использовал для своего распространения уязвимости в других программах. Это было настолько эффективно, что быстро превратилось в глобальную проблему, нанося вред сетям без разбора.

Самораспространение

Как и в случае с NotPetya, мы можем видеть, что важным свойством вайперов является то, являются ли они самораспространяющимися. Если это червь, такой как NotPetya, он будет самораспространяться на другие машины после того, как его выпустят. В таком случае не всегда возможно их контролировать.

Существует несколько способов самораспространения вредоносных программ:

- Путем использования уязвимостей в сетевых службах.

- Сбор учетных данных на зараженных машинах и их использование для подключения к другим машинам в сети.

- Использование законных способов перехода с одного устройства на другое, таких как процессы обновления.

Это, конечно, не означает, что несамораспространяющееся вредоносное ПО не может быть разрушительным. Если контроллер домена скомпрометирован в сети, его можно использовать для развертывания вайпера на всех машинах в организации. Основное отличие заключается в том, что самораспространяющееся вредоносное ПО невозможно контролировать после того, как оно было запущено.

Технологии вредоносного ПО Wiper

Теперь давайте засучим рукава и запачкаем руки, заглянув под капот вредоносного ПО Wiper, чтобы понять методы, которые они используют для уничтожения данных жертвы.

Перезапись файлов

Самый простой подход для вайперов — просто перечислить файловую систему и перезаписать выбранные файлы данными. Ранее мы обсуждали, что Ordinypt использовал этот подход, перезаписывая файлы нулевыми (0x00) байтами.

Другим хорошим примером является вайпер WhisperGate , развернутый против украинских организаций в начале этого года. У него были различные этапы и компоненты, но второй этап (stage2. exe) загрузил компонент повреждающего файла из жестко заданного канала Discord. Этот компонент просматривает определенные папки в поисках файлов с расширениями, жестко запрограммированными в вредоносном ПО. Эти файлы являются разными файлами данных. Вредоносное ПО заменяет содержимое файлов на 1 МБ байтов 0xCC и добавляет случайное расширение из 4 символов. Стоит отметить, что WhisperGate тоже притворялся вымогателем, хотя и портит файлы без возможности восстановления.

exe) загрузил компонент повреждающего файла из жестко заданного канала Discord. Этот компонент просматривает определенные папки в поисках файлов с расширениями, жестко запрограммированными в вредоносном ПО. Эти файлы являются разными файлами данных. Вредоносное ПО заменяет содержимое файлов на 1 МБ байтов 0xCC и добавляет случайное расширение из 4 символов. Стоит отметить, что WhisperGate тоже притворялся вымогателем, хотя и портит файлы без возможности восстановления.

Шифрование файлов

Как упоминалось ранее, шифрование файла и уничтожение ключа по сути эквивалентно уничтожению файла. Конечно, можно попытаться восстановить файл методом перебора, но при использовании правильных алгоритмов шифрования такой подход совершенно безнадежен. Однако шифрование, а не просто перезапись, очень ресурсоемко и замедляет вредоносное ПО. Единственный вариант использования шифрования в очистителе — это когда авторы хотят как можно дольше сохранять видимость программы-вымогателя. Так было с NotPetya, который правильно шифровал файлы.

Перезапись MBR

Многие очистители также обязательно перезаписывают главную загрузочную запись (MBR) диска. Эта часть диска сообщает компьютеру, как загрузить операционную систему. Если MBR будет уничтожен, компьютер не запустится. Однако это не означает, что данные на жестком диске уничтожены. Если повреждена только MBR, данные все равно можно восстановить. Сам по себе он может быть использован только для создания хаоса и путаницы, но не для фактической потери данных. Именно поэтому его обычно используют вместе с другими техниками.

Например, вредоносное ПО ZeroCleare , использованное против энергетических компаний на Ближнем Востоке в 2019 году, также использовало эту технику. Он использовал сторонний инструмент управления драйверами EldoS RawDisk (подробнее об этом позже) для прямого доступа к жестким дискам в обход механизмов защиты операционной системы (ОС). Вместо того, чтобы перезаписывать файлы на уровне ОС, ZeroClear перезаписывает диски напрямую байтами 0x55. Это, конечно, начинается с MBR и продолжается со всеми разделами. Когда мы говорим о ZeroCleare, мы должны упомянуть очень умный метод, который заключается в том, что он обходит проверку подписи драйверов Windows (DSG), которая защищает Windows от загрузки неподписанных драйверов (драйвер RawDisk). Для этого он сначала загрузил общедоступный известный уязвимый подписанный драйвер VirtualBox. Затем он воспользовался уязвимостью в этом законном драйвере для загрузки неподписанного драйвера RawDisk. Как только это произошло, он получил прямой доступ к дискам в машине.

Это, конечно, начинается с MBR и продолжается со всеми разделами. Когда мы говорим о ZeroCleare, мы должны упомянуть очень умный метод, который заключается в том, что он обходит проверку подписи драйверов Windows (DSG), которая защищает Windows от загрузки неподписанных драйверов (драйвер RawDisk). Для этого он сначала загрузил общедоступный известный уязвимый подписанный драйвер VirtualBox. Затем он воспользовался уязвимостью в этом законном драйвере для загрузки неподписанного драйвера RawDisk. Как только это произошло, он получил прямой доступ к дискам в машине.

Перезапись MFT

MFT расшифровывается как Master File Table и существует в каждой файловой системе NTFS. По сути, это каталог всех файлов, существующих в файловой системе, их метаданных и либо содержимого файла, либо места, где хранится содержимое файла. Если MFT поврежден, операционная система не сможет найти файлы. Это очень простой и быстрый способ для вредоносного ПО Wiper заставить файлы исчезнуть. Один недостаток аналогичен повреждению MBR: содержимое файла не обязательно уничтожается. В то время как несколько файлов, хранящихся непосредственно в MFT, будут стерты, большинство файлов хранятся где-то еще на диске, и MFT только предоставляет ОС их местоположение. Без MFT ОС не сможет найти содержимое, но оно все еще есть на диске.

В то время как несколько файлов, хранящихся непосредственно в MFT, будут стерты, большинство файлов хранятся где-то еще на диске, и MFT только предоставляет ОС их местоположение. Без MFT ОС не сможет найти содержимое, но оно все еще есть на диске.

Интересный пример NotPetya снова. Он перезаписал MBR целевой машины настраиваемым загрузчиком и сохранил пользовательский низкоуровневый код, вызываемый этим загрузчиком. Этот код зашифровал MFT при первой перезагрузке после заражения. Как только MFT был зашифрован, он заставил машину перезагрузиться. После этого второго перезапуска устройство больше не загружалось, а отображало только записку о выкупе (рис. 2).

Использование IOCTL

IOCTL — это интерфейс управления вводом и выводом устройства в Windows. Функция DeviceIoControl() — это интерфейс общего назначения, используемый для отправки управляющих кодов на устройства. Управляющие коды — это, по сути, операции, которые должен выполнять драйвер устройства.

В случае HermeticWiper IOCTL использовались для следующих целей:

- Фрагментация диска (в отличие от дефрагментации): распространение файлов по диску затрудняет восстановление. Для этого используются IOCTL-коды FSCTL_GET_RETRIEVAL_POINTERS и FSCTL_GET_MOVE_FILES.

- Разбор содержимого накопителя для определения подлежащих уничтожению частей: Для этого используются коды IOCTL_DISK_GET_DRIVE_LAYOUT_EX и IOCTL_DISK_GET_DRIVE_GEOMETRY_EX.

- Сбор занятых кластеров для их подготовки к удалению: это улучшение производительности, позволяющее игнорировать неиспользуемые кластеры. Для этого используются IOCTL-коды FSCTL_GET_VOLUME_BITMAP и FSCTL_GET_VOLUME_BITMAP.

- И, наконец, код FSCTL_GET_NTFS_FILE_RECORD используется для загрузки записи из файловой системы NTFS.

После того, как HermeticWiper соберет все данные, которые необходимо стереть, чтобы максимально повысить эффективность очистки, он использует драйвер EaseUS Partition Master для перезаписи выбранных частей диска случайными данными.

Сторонние инструменты

Ранее упоминалось, что вредоносное ПО иногда использует сторонние инструменты для перезаписи данных. Обычно они используют драйвер Windows готовых продуктов, чтобы обойти механизмы защиты Windows и управлять дисками напрямую. Основная причина использования сторонних драйверов, вероятно, заключается в том, что плохо реализованные драйверы могут легко привести к сбою всей системы, что приведет к расследованию и обнаружению. Злоумышленники, скорее всего, не хотят тратить время на написание собственных драйверов. Другая причина может заключаться в том, что в современных системах Windows разрешена загрузка только подписанных драйверов, поэтому, если они напишут свой собственный драйвер, им придется обойти этот механизм безопасности. Это, конечно, не невозможно, как мы видели с ZeroClear, который сначала загружает подписанный, но уязвимый драйвер, а затем использует эту уязвимость для загрузки неподписанного драйвера.

Двумя наиболее широко используемыми примерами сторонних инструментов являются:

- EldoS RawDisk, используемый вайперами Shamoon и ZeroCleare и Lazarus Group в их печально известном взломе Sony.

- EaseUS Partition Master, используемый HermeticWiper

Все вышеперечисленное

Как показано в приведенных выше примерах, большинство дворников используют не один метод, а их комбинацию. Дворники используют разную сложность в попытке достичь своих целей. Чем сложнее вредоносное ПО, тем больше методов ему необходимо использовать. И, конечно же, чем больше методов используется, тем меньше вероятность того, что данные удастся восстановить.

Телеметрия Fortinet

На рис. 3 показаны данные об обнаружении антивирусом Fortinet (AV) различных сигнатур вредоносного ПО с января 2022 года. Мы видим, что произошло значительное увеличение. Также интересно видеть, что NotPetya все еще много обнаруживает, что можно объяснить тем фактом, что это червь, поэтому, пока есть уязвимые машины, NotPetya будет продолжать самораспространяться. Мы также можем видеть, как в марте появились новые дворники, специально предназначенные для войны, и их количество значительно увеличилось.

Рекомендации по минимизации воздействия вредоносного ПО Wiper

Существует несколько передовых методов, которые организациям настоятельно рекомендуется применять для минимизации воздействия вредоносного ПО Wiper:

- Резервное копирование: Наиболее полезной мерой противодействия программам-вымогателям и вредоносным программам очистки является наличие резервных копий доступный. Вредоносное ПО часто активно ищет резервные копии на компьютере (например, Windows Shadow Copy) или в сети для уничтожения. Следовательно, резервные копии должны храниться вне офиса и в автономном режиме, чтобы выдержать изощренные атаки. И когда мы говорим о резервных копиях, важно отметить, что наличие резервных копий необходимо, но также существует подробный процесс восстановления. И что ИТ-команда регулярно выполняет восстановление из резервной копии, чтобы свести к минимуму время простоя.

- Сегментация : Правильная сегментация сети может быть полезна на нескольких уровнях.

- План аварийного восстановления: После развертывания в сети очистителя возникает вопрос, насколько хорошо организация подготовлена к такой ситуации. Какие процессы были определены для обеспечения непрерывности бизнеса без ИТ? Как будет выполняться восстановление из резервных копий и как организация сообщит об инциденте клиентам и средствам массовой информации? Все эти вопросы должны быть решены до нападения. Все это и многое другое должно быть определено в плане аварийного восстановления, который будет иметь неоценимое значение в условиях экстремального стресса активной компрометации.

- Реагирование на инциденты: Скорость и качество реагирования на инциденты имеют решающее значение, и от этого может сильно зависеть исход атаки. В сценарии, когда компрометация обнаруживается до развертывания вредоносного ПО Wiper, способ, которым группа реагирования на инциденты обрабатывает компрометацию и реагирует на нее, может означать разницу между успешным предотвращением потери данных и полным уничтожением данных. Услуги FortiGuard Incident Response & Readiness Services являются надежным партнером многих организаций именно для этой цели.

Защита Fortinet

Продукты Fortinet обнаруживают все вредоносные программы, обсуждаемые в этом блоге.

Fortinet Anti-Virus Signatures

- HermeticWiper:

W32/KillDisk.NCV!tr

W32/Agent.OJC!worm - ИсаакВайпер:

W32/KillMBR.NHQ!tr - CaddyWiper:

W32/CaddyWiper.NCX!tr - WhisperKill:

W32/KillFiles. NKU!tr.ransom

NKU!tr.ransom - Шепотные ворота:

W32/KillMBR.NGI!tr

MSIL/Agent.FP!tr.dldr

MSIL/Agent.QWILJV!tr

W32/KillFiles.NKU!tr.ransom

MSIL/VVH!tr

MSIL/Agent.VVH! т.р. - Shamoon:

W32/DISTTRACK.C!tr

W32/Generic.BQYIIWO!tr

W64/DistTrack.A!tr

Malware_Generic.P0

DistTrack.Botnet - Порядковый номер:

W32/Ordinypt.5873!tr.ransom - Olympic Destroyer:

W32/OlympicDestroyer.A!tr - НеПетя:

W32/Petya.EOB!tr

W32/Petya.A!tr.ransom

W64/Petya.BG!tr - Мусорщик:

W32/Agent.F0FC!tr

W64/Dustman.KH!tr

W32/Distrack!tr - ZeroClear:

W32/Agent.XACVYS!tr

W32/Distrack!tr - DoubleZero:

MSIL/DZeroWiper.CK!tr - AcidRain:

ELF/AcidRain.A!tr

IOC (хэши образцов SHA-256)

Shamoon:

128fa5815c6fee68463b18051c1a1ccdf28c599ce321691686b1efa4838a2acd

394a7ebad5dfc13d6c75945a61063470dc3b68f7a207613b79ef000e1990909b

448ad1bc06ea26f4709159f72ed70ca199ff2176182619afa03435d38cd53237

47bb36cd2832a18b5ae951cf5a7d44fba6d8f5dca0a372392d40f51d1fe1ac34

61c1c8fc8b268127751ac565ed4abd6bdab8d2d0f2ff6074291b2d54b0228842

772ceedbc2cacf7b16ae967de310350e42aa47e5cef19f4423220d41501d86a5

c7fc1f9c2bed748b50a599ee2fa609eb7c9ddaeb9cd16633ba0d10cf66891d8a

4744df6ac02ff0a3f9ad0bf47b15854bbebb73c936dd02f7c79293a2828406f6

5a826b4fa10891cf63aae832fc645ce680a483b915c608ca26cedbb173b1b80a

Ordinypt

085256b114079911b64f5826165f85a28a2a4ddc2ce0d935fa8545651ce5ab09

Olympic Destroyer:

edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9

19ab44a1343db19741b0e0b06bacce55990b6c8f789815daaf3476e0cc30ebea ab5bf79274b6583a00be203256a4eacfa30a37bc889b5493da9456e2d5885c7f

f188abc33d351c2254d794b525c5a8b79ea78acd3050cd8d27d3ecfc568c2936

ae9a4e244a9b3c77d489dee8aeaf35a7c3ba31b210e76d81ef2e91790f052c85

D934CB8D0EADB93F8A57A9B8853C5DB218D5DB78C16A35F374E413884D915016

EDB1FF2521FB4BF748111F92786D260D40407A2E8463DCD24BB09F908EE13EB9

3E27B6B287F0B9F7E85BFE18901D961110AE969D58B44AF15B1D75BE749022C2

28858CC6E05225F7D156D1C6A21ED11188777FA0A752CB7B56038D79A88627CC

NotPetya:

be2fb06b0a61f72d901ea3d650912bb12ef94896528cca6f8f9466e49c1d0721

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998

02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f

Dustman:

18c92f23b646eb85d67a8

000212091f930b1fe9e92033f123be3581a90f

f07b0c79a8c88a5760847226af277cf34ab5508394a58820db4db5a8d0340fc7

2fc39463b6db44873c9c07724ac28b63cdd72f5863a4a7064883e3afdd141f8d

ZeroCleare:

becb74a8a71a324c78625aa589e77631633d0f15af1473dfe34eca06e7ec6b86

2fc39463b6db44873c9c07724ac28b63cdd72f5863a4a7064883e3afdd141f8d

05aae309d7a8c562b3cf364a906b3fcb764c122855c7260697d96f83fc8ccee8

HermeticWiper:

0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

a259e9b0acf375a8bef8dbc27a8a1996ee02a56889cba07ef58c49185ab033ec

3c557727953a8f6b4788984464fb77741b821991acbf5e746aebdd02615b1767

06086c1da4590dcc7f1e10a6be3431e1166286a9e7761f2de9de79d7fda9c397

2c10b2ec0b995b88c27d141d6f7b14d6b8177c52818687e4ff8e6ecf53adf5bf

IsaacWiper:

13037b749aa4b1eda538fda26d6ac41c8f7b1d02d83f47b0d187dd645154e033

CaddyWiper:

a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea

b66b179eac03afafdc69f62c207819eceecfbf994c9efa464fda0d2ba44fe2d7

WhisperGate:

a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92

dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78

WhisperKill:

34ca75a8c190f20b8a7596afeb255f2228cb2467bd210b2637965b61ac7ea907

191ca4833351e2e82cb080a42c4848cfbc4b1f3e97250f2700eff4e97cf72019

24e9b86b92918c3731fa6126c70532c79507c8041b8e6bf1e1c007aa8a9ac025

6aa4081d4028116bb50315774f0d5dfd45dfb9b9f61f172cfa53bfc65eddf229

DoubleZero:

3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe

8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5

30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a

d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53

AcidRain

9b4dfaca873961174ba935fddaf696145afe7bbf5734509f95feb54f3584fd9a

ATT&CK TTPs

ID | Имя |

Т1485 | Уничтожение данных |

Т1486 | Данные зашифрованы для удара |

Т1561 | Очистка диска |

Т1561. | Очистка диска: очистка содержимого диска |

Т1561.002 | Очистка диска: Очистка структуры диска |

Т1495 | Повреждение прошивки |

Т1529 | Выключение/перезагрузка системы |

Т1053.005 | Запланированная задача/задание: Запланированная задача |

Т1569.002 | Системные службы: выполнение службы |

Т1542.001 | Предварительная загрузка ОС: микропрограмма системы |

Т1542.002 | Загрузка до загрузки ОС: микропрограмма компонента |

Т1542. | Загрузка до загрузки ОС: Bootkit |

Т1006 | Прямой доступ к тому |

Т1562.001 | Ухудшение защиты: отключить или изменить инструменты |

Т1070.004 | Удаление индикатора на хосте: удаление файла |

Т1083 | Обнаружение файлов и каталогов |

Дополнительная литература

- Shamoon — https://www.fortinet.com/blog/threat-research/research-furtive-malware-rises-again

- Олимпийский разрушитель — https://blog.talosintelligence.com/2018/02/olympic-destroyer.html

- Мусорщик — https://www.zdnet.com/article/new-iranian-data-wiper-malware-hits-bapco-bahrains-national-oil-company/

- NotPetya — https://www.

crowdstrike.com/blog/petrwrap-ransomware-technical-analysis-triple-threat-file-encryption-mft-encryption-credential-theft/

crowdstrike.com/blog/petrwrap-ransomware-technical-analysis-triple-threat-file-encryption-mft-encryption-credential-theft/ - NotPetya — https://www.fortinet.com/blog/threat-research/key-differences-between-petya-and-notpetya

- ZeroClear — https://www.ibm.com/downloads/cas/OAJ4VZNJ

- CaddyWiper — https://www.fortiguard.com/encyclopedia/virus/10082978

- HermeticWiper — https://blog.malwarebytes.com/threat-intelligence/2022/03/hermeticwiper-a-detailed-analysis-of-the-destructive-malware-that-targeted-ukraine/

- WhisperGate — https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

- AcidRain — https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

- DoubleZero — https://cert.gov.ua/article/38088

- WhisperKill — https://cert.gov.ua/article/18101

Узнайте больше об исследовательской и аналитической организации FortiGuard Labs Fortinet, а также о портфолио FortiGuard Security Subscriptions and Services.

Стеклоочиститель Определение и значение — Merriam-Webster

1 из 2

дворник ˈwī-pər

1

: человек, который вытирает

2

а

: что-то (например, полотенце или губка), используемое для вытирания

б

: подвижный контакт для соединения с клеммами электрического устройства (например, реостата)

с

: обычно моторизованная рука с гибким лезвием для протирки окон (например, ветрового стекла автомобиля или самолета)

стеклоочиститель

2 из 2

: гибрид полосатого окуня, представляющий собой нечто среднее между самкой полосатого окуня ( Morone saxatilis ) и самцом белого окуня ( Morone chrysops ), серебристо-белого цвета с темными обычно прерывистыми или неправильными горизонтальными полосами вдоль стороны

Примечание:

Дворник имеет агрессивный характер и разводится в основном как спортивная рыба для зарыбления озер, ручьев и водохранилищ.

Белый окунь и полосатый окунь имеют сплошные полосы на теле. Гибридные рыбы, также называемые дворниками или белокаменными окунями, имеют прерывистые горизонтальные полосы, вырастают крупнее белого окуня и более терпимы к теплой воде, чем полосатики. — Д’Арси Иган

более грубая текстура и вкус немного более «рыбный», чем филе краппи или судака. — Стив Дэвис

, также называемый окунь пальметто, окунь уайтрок

сравнить солнечный окунь

Примеры предложений

Последние примеры в Интернете

Убедитесь, что щетки стеклоочистителя и автомобильный аккумулятор находятся в хорошем состоянии. — Джейк Аллен, The Indianapolis Star , 22 декабря 2022 г.

Убедитесь, что ваш 9Щетки стеклоочистителя 0699 могут очистить лобовое стекло и заменить любое лезвие, оставляющее полосы или пятна.

— Дженни Ки, The Enquirer , 22 декабря 2022 г.

Дождь лил полосами, опережая щетки стеклоочистителя и и замедляя мою поездку в северо-западный Арканзас до ползания.

— Джош Паттерсон, Outside Online , 22 мая 2020 г.

Fantasy в значительной степени заимствует код у Apostle, вредоносного ПО, которое сначала маскировалось под программу-вымогатель, а затем показало себя как стеклоочиститель .

— Дэн Гудин, Ars Technica , 12 декабря 2022 г.

Следите за техническим обслуживанием и ремонтом вашего автомобиля, особенно в отношении уровня жидкости аккумулятора, износа шин, антиобледенителя/обогревателя и стеклоочистителя .

— Джейк Аллен, The Indianapolis Star , 22 декабря 2022 г.

Убедитесь, что ваш 9Щетки стеклоочистителя 0699 могут очистить лобовое стекло и заменить любое лезвие, оставляющее полосы или пятна.

— Дженни Ки, The Enquirer , 22 декабря 2022 г.

Дождь лил полосами, опережая щетки стеклоочистителя и и замедляя мою поездку в северо-западный Арканзас до ползания.

— Джош Паттерсон, Outside Online , 22 мая 2020 г.

Fantasy в значительной степени заимствует код у Apostle, вредоносного ПО, которое сначала маскировалось под программу-вымогатель, а затем показало себя как стеклоочиститель .

— Дэн Гудин, Ars Technica , 12 декабря 2022 г.

Следите за техническим обслуживанием и ремонтом вашего автомобиля, особенно в отношении уровня жидкости аккумулятора, износа шин, антиобледенителя/обогревателя и стеклоочистителя . — Паула Ветингтон, Detroit Free Press , 21 ноября 2022 г.

Имейте в виду, что вождение через одну серьезную метель может утомить ваши стеклоочиститель бачок жидкости, по данным Bridgestone Tire.

— Манаси Ваг, Popular Mechanics , 4 ноября 2022 г.

Для превосходных щеток стеклоочистителя , которые не опустошат банк, это лучший выбор.

— Автомобиль и водитель , 24 октября 2022 г.

Когда российские войска вторглись в Украину, предполагаемые российские военные хакеры нацелились на спутниковую систему Via-Sat, развернув wiper вредоносное ПО, которое блокировало маршрутизаторы людей и отключало их от сети.

— Wired , 11 августа 2022 г.

Узнать больше

— Паула Ветингтон, Detroit Free Press , 21 ноября 2022 г.

Имейте в виду, что вождение через одну серьезную метель может утомить ваши стеклоочиститель бачок жидкости, по данным Bridgestone Tire.

— Манаси Ваг, Popular Mechanics , 4 ноября 2022 г.

Для превосходных щеток стеклоочистителя , которые не опустошат банк, это лучший выбор.

— Автомобиль и водитель , 24 октября 2022 г.

Когда российские войска вторглись в Украину, предполагаемые российские военные хакеры нацелились на спутниковую систему Via-Sat, развернув wiper вредоносное ПО, которое блокировало маршрутизаторы людей и отключало их от сети.

— Wired , 11 августа 2022 г.

Узнать больше

Эти примеры предложений автоматически выбираются из различных онлайн-источников новостей, чтобы отразить текущее использование слова «дворник». Мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв.

Мнения, выраженные в примерах, не отражают точку зрения Merriam-Webster или ее редакторов. Отправьте нам отзыв.

История слов

Этимология

Существительное (2)

w- (от белого окуня) + (str)iper

Первое известное употребление

Существительное (1)

1552, в значении, определенном в смысле 1

Существительное (2)

1978, в значении, определенном выше

Путешественник во времени

Первое известное использование стеклоочистителя было в 1552 г.

Посмотреть другие слова того же года

Словарные статьи рядом с

wiperуничтожать

Стеклоочиститель

вал стеклоочистителя

Посмотреть другие записи поблизости

Процитировать эту запись «Стеклоочиститель.

» Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/wiper. По состоянию на 3 февраля 2023 г.

» Словарь Merriam-Webster.com , Merriam-Webster, https://www.merriam-webster.com/dictionary/wiper. По состоянию на 3 февраля 2023 г.Ссылка на копию

Последнее обновление: — Обновлены примеры предложений

Подпишитесь на крупнейший словарь Америки и получите тысячи дополнительных определений и расширенный поиск без рекламы!

Merriam-Webster без сокращений

хала

См.

001

001 003

003