Меры безопасности при проведении АСДНР| техника безопасности при выполнении задач по ГО и ЧС нештатными формированиями

1970-01-01T03:00:28+03:00 28 ноября 2018

Техника безопасности при выполнении задач по ГО и ЧС нештатными формированиями

В соответствии с требованиями законодательства РФ в области гражданской обороны (ГО) и защиты от чрезвычайных ситуаций (ЧС), в организациях создаются и поддерживается функционирование нештатных формирований (НФ) из числа работников организации. Основная задача НФ — обеспечение проведения аварийно-спасательных и других неотложных работ (АСДНР) при наступлении ЧС природного характера, а также в особый период (при наступлении военного времени). Выполнение задач по АСДНР, связано с высокой вероятностью получения травм в ходе выполнения задач, которые стоят пред членами НФ, с целью избежать травмирования при выполнении оперативных задач, необходимо соблюдать меры безопасности при проведении АСДНР.

Меры безопасности при проведении

аварийно-спасательных и других неотложных работ

Общие положения

Массовые разрушения, пожары, аварии на сетях коммунально-энергетического хозяйства, заражение местности потребует от личного состава формирований (НФ) строгого соблюдения мер безопасности при проведении аварийно-спасательных и других неотложных работ (АСДНР).

Соблюдение этих мер позволяет предотвратить несчастные случаи, потери личного состава формирований и населения при проведении аварийно-спасательных и других неотложных работ в очагах поражения и в зонах разрушений, пожаров и затоплений.

Командиры формирований (НФ) обязаны заблаговременно разъяснить личному составу характерные особенности предстоящих действий, ознакомить его с порядком проведения работ и правилами безопасности, строго следить за их выполнением всем личным составом. Конкретные меры безопасности указываются личному составу на участке (объекте) работ одновременно с постановкой задач.

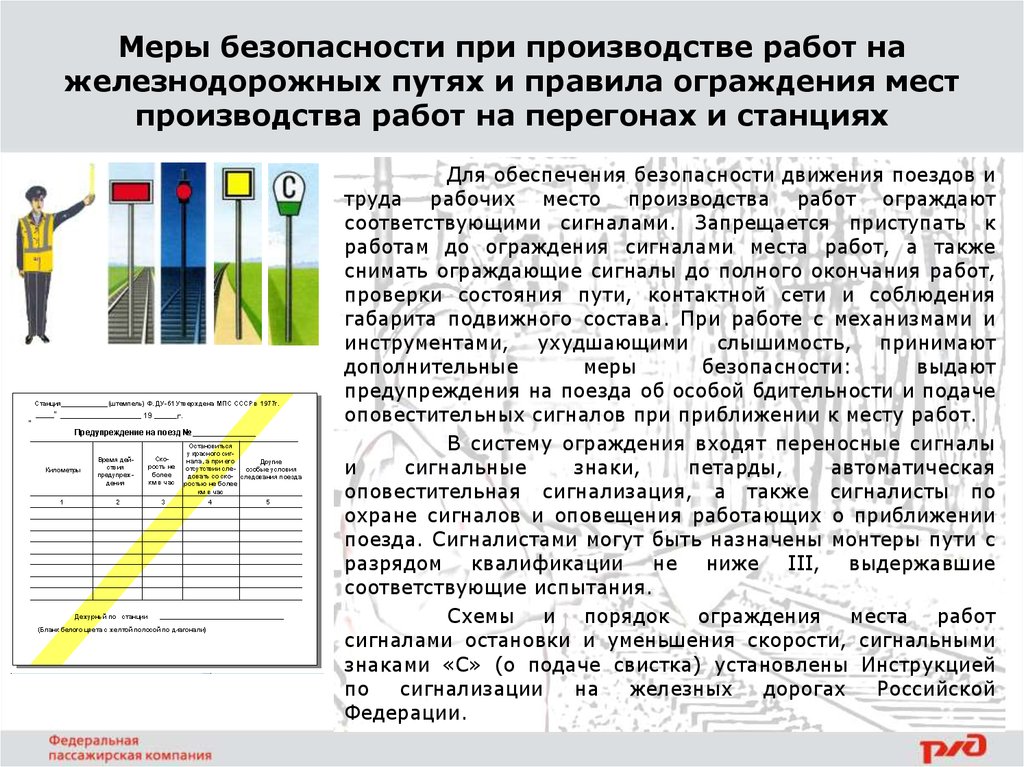

Для обеспечения безопасности в ходе спасательных работ передвижение машин, эвакуация пораженных и населения организуются по разведанным и обозначенным путям. Опасные места ограждаются и вблизи них выставляются хорошо видимые предупредительные знаки или регулировщики. Запрещается без надобности ходить по завалам, заходить в разрушенные здания и сооружения, находиться и проводить работы вблизи зданий, угрожающих обвалом.

Не допускается устройство лазов — проходов в завалах без установки креплений. При выполнении работ на высоте необходимо применять страхующие средства (карабины, спасательные веревки и т. д.).

В зоне радиационного заражения

Для обеспечения безопасности проведения работ на местности, зараженной радиоактивными веществами, необходимо строго соблюдать установленный режим, регламентирующий максимально допустимое время нахождения на радиоактивно зараженной местности, включая время в пути из районов расположения в очаг поражения и обратно.

Для обеспечения контроля за величиной полученной дозы облучения весь личный состав обеспечивается дозиметрами. Снижение поражающей дозы достигается проведением комплекса мероприятий, основными из которых являются: сменность работ и строгое соблюдение установленной для каждой смены длительности работы в условиях радиоактивного заражения; обеспечение необходимых защитных свойств сооружений для отдыха в районах расположения; использование изолирующей одежды и средств индивидуальной защиты; соблюдение правил поведения в зоне радиоактивного заражения.

Продолжительность работы каждой смены зависит от уровня радиоактивного заражения местности и заданной допустимой дозы облучения.

Для укрытия отдыхающих смен личного состава формирований в районах расположения и действий могут быть использованы здания и сооружения, обладающие наибольшими защитными свойствами.

Для уменьшения поражения радиоактивными излучениями в очаге поражения личному составу запрещается работать без рукавиц, пить, курить и принимать пищу на открытых участках зоны радиоактивного заражения.

При проведении работ в средствах индивидуальной защиты кожи изолирующего типа следует учитывать следующие допустимые сроки пребывания людей в них: при температуре воздуха от +24 до +20°С — 40-50мин, от +19 до +15°С — 2ч, при температуре ниже +15°С — З ч и более. При использовании экранирующих комбинезонов, смоченных водой, а также в пасмурную погоду сроки непрерывного пребывания в защитной одежде увеличиваются в 2-3 раза. При ликвидации аварий на технологических сетях с аварийно- химически опасными веществами (АХОВ) и при обеззараживании ядовитых и агрессивных жидкостей при их разливе из поврежденных емкостей и хранилищ к месту аварий следует подходить только с наветренной стороны в изолирующих противогазах и защитной одежде. Фильтрующие противогазы разрешается использовать при отсутствии высоких концентраций ядовитых паров.

Фильтрующие противогазы разрешается использовать при отсутствии высоких концентраций ядовитых паров.

В период спасательных работ ведется постоянный дозиметрический контроль личного состава.

После окончания работ формирования выводятся из очага поражения в район с меньшими уровнями заражения или в незаряженные районы расположения, где определяется полученная доза облучения, производится санитарная обработка личного состава, дезактивация обмундирования и инструмента, а при необходимости осуществляется медицинский контроль и оказание помощи.

Обеспечение безопасности в условиях разрушений

Для обеспечения безопасности проведения аварийно-спасательных и других неотложных работ проводится обрушивание зданий и сооружений, угрожающих обвалом.

Для определения состояния этих зданий и условий работ вблизи них проводится обследование. Эта работа выполняется квалифицированными специалистами.

К поврежденным зданиям следует подходить с наименее опасной стороны, внимательно наблюдая за состоянием конструкций, их перемещением, а при пожаре в зданиях — с наветренной стороны.

Здания с поврежденными или частично разрушенными и горящими конструкциями ограждаются предупредительными знаками установленной формы.

Здания и сооружения, угрожающие обвалом, укрепляются в тех случаях, когда нет возможности обрушить их.

Для обеспечения безопасности при выполнении различных видов работ в очаге поражения запрещается устраивать проходы в завалах и под завалами без специальных креплений, ходить и ездить по верху завалов в момент разборки их.

При проведении работ па водопроводно-канализационной сети участки, требующие ремонта, должны быть отключены.

При невозможности быстрого отключения поврежденного участка необходимо использовать водоотливные средства для откачки воды на месте аварии и принять меры к предотвращению возможности размыва и обрушивания грунта, разрушения дорожного полотна, затопления убежищ и подвальных помещений.

При выполнении работ в колодцах, проходных или полупроходных коллекторах необходимо перед спуском в колодец или входом в коллектор убедиться в устойчивости ограждающих конструкций. При обнаружении трещин и деформаций необходимо принять меры к их укреплению. Работы в колодцах и подземных коллекторах следует вести с применением средств индивидуальной защиты.

При обнаружении трещин и деформаций необходимо принять меры к их укреплению. Работы в колодцах и подземных коллекторах следует вести с применением средств индивидуальной защиты.

Работы в задымленных и загазованных помещениях, в колодцах и коллекторах подземных магистралей, под водой выполняются группами в составе 2-3 человек, один из которых назначается старшим. Личный состав, работающий в этих условиях и в других опасных местах, должен иметь спасательные пояса со страховочной веревкой и соответствующие виду работ средства индивидуальной защиты органов дыхания, инструмент и приспособления.

Вблизи загазованного здания или участка местности запрещается зажигать спички, курить. Для освещения рабочего места на загазованных участках разрешается применять только аккумуляторные фонари.

Запрещается определять наличие газа в подвалах, коллекторах и других сооружениях с помощью открытого огня. Присутствие газа определяется только специальными приборами (газоанализаторами). Выполнение ремонтных и восстановительных работ на газовых сетях может производиться только с помощью инструмента из цветного металла или с обмедненной поверхностью. Спуск людей в колодцы, коллекторы и подвалы поврежденных зданий, в которых не произведена проверка на загазованность, производится в изолирующих противогазах с соблюдением мер страховки.

Спуск людей в колодцы, коллекторы и подвалы поврежденных зданий, в которых не произведена проверка на загазованность, производится в изолирующих противогазах с соблюдением мер страховки.

Личный состав, производящий работы на системах газоснабжения, помимо знания правил и мер безопасности должен уметь оказывать первую помощь пострадавшим от отравления газом.

Аварий но-восстановительные работы на электрических сетях производятся только после их обесточивания и заземления. Все работы с электрическими проводами и соединенными с ними металлическими предметами должны проводиться только с использованием защитных средств (диэлектрических перчаток, галош, бот, ковриков, изолирующих подставок, штанг и т. п.). Личному составу без защитных средств запрещается подходить к лежащим на земле проводам электропередач и соприкасаться с электротехническими устройствами.

Аварийно-восстановительные работы на электрических сетях должны выполняться только под руководством квалифицированного технического персонала и в строгом соответствии с правилами и мерами электробезопасности.

Личный состав формирований должен быть обучен правилам оказания первой медицинской помощи при поражении электрическим током.

В зоне химического зараженияНаличие аварийно-химически опасных веществ (АХОВ) и их концентрация определяют необходимость использования различных средств защиты и экипировку спасателя.

Разные категории спасателей в соответствии с возложенной на них задачей могут использовать средства индивидуальной защиты (СИЗ), отличающиеся по назначению и принципу защитного действия: средства индивидуальной защиты органов дыхания или средства защиты кожи (СИЗОД и СЗК), фильтрующего или изолирующего типа.

Средства индивидуальной защиты органов дыхания фильтрующего типа обеспечивают защиту спасателей от паров, газов и аэрозолей АХОВ. При авариях, связанных с выбросом (проливом) АХОВ, фильтрующие СИЗОД рекомендуются спасателям, выполняющим работы в очагах поражения на расстоянии от источника заражения 400-500 м и более, где концентрация веществ в воздухе ниже максимально возможной примерно на 2-3 порядка, причем содержание свободного кислорода не менее 16% (объемных).

В качестве фильтрующих СИЗОД спасателями могут быть использованы малогабаритные противогазы П1-7 (ГП-7В, ГП-7ВМ) в комплекте с дополнительными патронами ДПГ-1, ДПГ-3.

Дополнительный патрон ДПГ-3 предназначен для защиты от аммиака, диметиламина, сероуглерода, сероводорода, сероводорода, хлористого водорода, этилмеркаптаиа; ДПГ-1, кроме того, — от двуокиси азота, окиси этилена, мстила хлористого, окиси углерода.

Комплект фильтрующего противогаза ГП-7 (ГП-7В, ГП-7ВМ) с дополнительными патронами ДПГ-1, ДПГ-3 предназначен для защиты органов дыхания, глаз, кожи лица от паров, газов, аэрозолей.

Для защиты спасателей от АХОВ при авариях на химически опасных объектах (ХОО) могут также использоваться фильтрующие промышленные противогазы большого и малого габарита. Они имеют строгую направленность (избирательность) и предназначены для поглощения только конкретных химических веществ.

Для защиты спасателей от высоких концентраций паров АХОВ, а также в условиях высокой задымленности и загазованности атмосферы после пожаров, взрывов и воспламенения веществ используются изолирующие СИЗОД.

При ликвидации последствий аварий на ХОО, связанных с выбросом (проливом) АХОВ, основными средствами для обеспечения защиты спасателей являются автономные СИЗОД. Они включают в себя дыхательные аппараты, изолирующие противогазы, самоспасатели.

Для ведения спасательных работ в очагах поражения АХОВ могут быть использованы следующие дыхательные аппараты и изолирующие противогазы: АСВ-2 (на сжатом воздухе), КИП-8, КИП-9 (на сжатом кислороде) и ИП-4 (на химически связанном кислороде).

Для кратковременной защиты от АХОВ и экстренного выхода из зоны заражения рекомендуется пользоваться самоспасателями СПИ-20 и ПДУ-3 (на химически связанном кислороде).

Для защиты кожи спасателям рекомендуются следующие средства:

- изолирующие защитные костюмы КИХ-4 (КИХ-5) в комплекте с дыхательным аппаратом АСВ-2 или противогазами КИГ1-8, КИП-9, И11-4М;

- аварийный изолирующий костюм КЗ А в комплекте с аппаратом АСВ-2;

- защитный изолирующий комплект 4-20 с вентилируемым подкостюмным пространством.

Указанные средства могут использоваться спасателями для ведения работ по ликвидации последствий аварий на ХОО, связанных с выбросом (проливом) АХОВ в очаге поражения на расстоянии от источника заражения 50-500 м и более; при этом время пребывания спасателей в зоне заражения может составить в среднем 20-60 минут. Для защиты от АХОВ могут использоваться средства коллективной защиты, которые подразделяются на стационарные и подвижные.

К стационарным относятся защитные и фортификационные сооружения, к подвижным —техника, оборудованная средствами коллективной защиты.

Обеспечение безопасности в условиях пожаров и задымлении

При работах в зонах пожара и задымления личный состав обеспечивается противогазами с гопкалитовыми патронами, специальной одеждой, касками и противодымными масками. Перед началом работ командир формирования обязан определить и указать личному составу места укрытия от огня, пути выхода к ним. При этом в каждом подразделении формирования должен быть назначен проводник, хорошо знающий местность. В случае окружения людей огнем проводник обязан вывести их в безопасное место.

В случае окружения людей огнем проводник обязан вывести их в безопасное место.

Для связи формирований между собой выбираются характерные ориентиры, находящиеся в противоположной стороне от зоны пожара. В каждой команде, работающей в лесу, выделяется наблюдатель, следящий за направлением распространения огня и падающими деревьями.

При использовании для тушения пожаров техники перед началом работ проводится разведка с целью определения проходимости местности с учетом особенностей машин; работа вблизи зоны пожара организуется группами в составе не менее двух машин с целью обеспечения своевременного вывода машины, оказавшейся в аварийном состоянии, в безопасное место.

Категорически запрещается использовать машины с неисправными двигателями, с подтекающими топливными баками, а также заправлять машины горючим и смазочными материалами вблизи огня.

Личный состав формирования может оставить рабочее место на пожаре только с разрешения командира формирования или руководителя тушения пожара. При необходимости прохода через зону горения следует задержать дыхание, чтобы при вдохе не обжечь дыхательные пути. Загоревшуюся одежду тушат водой или набрасывают на пострадавшего куртку, брезент и т. п.

При необходимости прохода через зону горения следует задержать дыхание, чтобы при вдохе не обжечь дыхательные пути. Загоревшуюся одежду тушат водой или набрасывают на пострадавшего куртку, брезент и т. п.

Запрещается устраивать в зоне пожара ночлег. Места отдыха и ночлега должны располагаться не ближе 100 м от локализованной части пожара и ограждаться минерализованными полосами шириной не менее 2м.

При наличии окиси углерода и высокой температуры воздушной среды время работы смен формирований должно ограничиваться до 30-45 мин. Продолжительность работы смен увеличивается при обеспечении личного состава изолирующими противогазами и теплоотрожательными костюмами.

При угрозе взрыва или обрушения формирования выводятся из зданий, сооружений в безопасные места и возобновляют работы после ликвидации угрозы.

Работы в задымленных помещениях ведутся группами из 2-4 человек. Перед входом в горящие или сильно задымленные помещения личный состав обвязывается веревкой, конец которой передается человеку, остающемуся у входа. Двери, ведущие в горящие помещения, следует открывать осторожно, используя дверные полотна для защиты от огня при возможном выбросе пламени или нагретых газов.

Двери, ведущие в горящие помещения, следует открывать осторожно, используя дверные полотна для защиты от огня при возможном выбросе пламени или нагретых газов.

В подвальные помещения, в которых горение происходило продолжительное время и может быть высокая концентрация окиси углерода, необходимо входить в изолирующих противогазах или после проветривания помещения. При длительной работе в условиях задымления для отдыха используются имеющиеся возвышенные места или верхние этажи зданий.

При тушении нефтепродуктов в наземных резервуарах личный состав должен быть оповещен об установленных сигналах опасности и направлениях выхода из опасной зоны.

Расстановка автомобилей производится с учетом направления возможного растекания горящей жидкости и положения зоны задымления. Запрещается устанавливать пожарную технику у рек, ручьев или канав по ‘течению ниже горящих резервуаров.

Личный состав, подающий пенные стволы для тушения разлившихся жидкостей, должен быть одет в теплоотражательные костюмы или надежно защищен распыленными струями воды.

Обеспечение безопасности в условиях наводнения или затопления

При организации спасательных работ в зонах катастрофического затопления командиры формирований должны обеспечить безопасность личного состава при работе на воде. В этих целях принимаются меры по обеспечению тщательной подготовки и четкой организации работы, надежной связи и быстрого оповещения.

В ходе проведения спасательных работ на воде используются только исправные и подготовленные для спасания людей лодки, катера и другие плавательные средства. Категорически запрещается перегружать лодку, катер: высота сухого борта лодки при отсутствии ветра должна быть не менее 20см, а при волнении — не менее 35см.

При проведении работ в зонах затопления необходимо учитывать возможность резкого изменения обстановки. С этой целью каждое формирование выставляет наблюдателя. Личному составу указываются пути отхода в случае интенсивного повышения уровня воды.

Обеспечение безопасности при подрывных работах

Личный состав, назначенный для производства подрывных работ, должен иметь необходимую подготовку, знать свойства взрывчатых веществ, средств взрывания и правила обращения с ними, порядок выполнения подрывных работ и необходимые меры предосторожности.

При подрывных работах действия личного состава должны производиться по командам и сигналам руководителя работ, который обязан проверить знание личным составом правил проведения работ, мер предосторожности и систематически контролировать их выполнение.

Запрещается производить взрывные работы вблизи линий электропередач, подводных коммуникаций, промышленных и других объектов без предварительного согласования с соответствующими организациями.

Обеспечение безопасности в условиях ограниченной видимости

При проведении спасительных работ в условиях плохой видимости и ночью организуется освещение отдельных участков (объектов) работ, а также магистральных и подъездных путей, по которым будет осуществляться движение людей и техники. Для этого в первую очередь устанавливается возможность использования уличных светильников и прожекторов, так как электропитание их осуществляется по наиболее устойчивым кабельным сетям.

Если существующую осветительную сеть использовать невозможно, участок (объект) работы освещают переносными светильниками или прожекторами. В этом случае электропитание их осуществляют от передвижных войсковых и народнохозяйственных электростанций.

В этом случае электропитание их осуществляют от передвижных войсковых и народнохозяйственных электростанций.

В завалах, шахтах, в разрушенных проемах зданий и сооружений, в местах выполнения работ должны устанавливаться сигналы с красным светом. При выполнении работ в поврежденных зданиях и сооружениях, где устройство аварийного освещения нецелесообразно или затруднительно, рекомендуется применять аккумуляторные фонари.

Работа кранов ночью может быть допущена только при условии обеспечения хорошей освещенности места производства работ, наличия сигнализации и невозможности применения для погрузочно-разгрузочных работ других средств.

Требования безопасности и правила охраны труда при работе на высоте

Высотные работы – это всегда большой риск, ведь кроме выполнения своей непосредственной задачи, человек может длительное время находиться в неудобной позе на большом расстоянии от поверхности.

Определение

Требования безопасности и правила охраны труда при работе на высоте необходимы для того, чтобы защитить сотрудников от несчастных случаев.

К работам на высоте относится выполнение любых задач, которые проводятся на расстоянии более 1,8 метра от горизонтальной поверхности или 5 метров, при использовании вертикальной лестницы, которая установлена с углом наклона более 75°.

Кроме этого, к этой категории также относятся ситуации, где есть риск падения человека на производственные машины и механизмы, водную поверхность или поверхность с выступающими объектами.

Правила безопасности при работе на высоте подразделяют всех сотрудников, допущенных к выполнению таких задач, на три группы:

- Первая группа: рабочие;

- Вторая группа: мастера, бригадиры или ответственные исполнители;

- Третья группа: инструктора, преподаватели или члены аттестационной комиссии.

Требования к работодателю

Правила работы на высоте требуют, чтобы работодатель назначил ответственное лицо, а также учредил аттестационную комиссию, в обязанности которой входит присвоение групп допуска. Все члены комиссии должны иметь 3-ую группу.

Кроме этого, работодатель обязан предоставить системы обеспечения безопасности работ на высоте. Правила работы на высоте гласят, что ответственность за исправность всего снаряжения также лежит на работодателе.

Требования к работникам

- Охрана труда при работе на высоте запрещает выполнение любых задач без присутствия мастера или другого ответственного лица.

- Сотрудники, допущенные к высотным работам, должны пройти медицинское освидетельствование, а также быть старше 18 лет.

- При работе на высоте более 5 метров, сотрудники должны использовать средства защиты от падения.

- Охрана труда при работе на высоте запрещает работникам пользоваться инструментами или устройствами, использованию которых он не обучен.

- Для переноски инструментов и прочего рабочего инвентаря, человек должен быть обеспечен специальным ящиком или поясом.

- Сбрасывать строительный мусор или другие предметы разрешается с высоты не более 3 метров при безветренной погоде.

В противном случае необходимо оборудовать специальные закрытые желоба.

В противном случае необходимо оборудовать специальные закрытые желоба. - Правила охраны труда при работе на высоте с использованием приставной лестницы требуют заранее убедиться в надежности опорной поверхности.

Обучение сотрудников

Правила охраны труда при работе на высоте требуют проведения обучения для сотрудников первой и второй групп не реже 1 раза каждые 3 года. Для сотрудников третьей группы не реже 1 раза в 5 лет. После обучения каждый работник обязан пройти экзамен. Инструктажи должны проводиться непосредственно перед началом работ.

После первичного обучения, правила охраны труда при работе на высоте требуют проведения стажировки. Длительность стажировки устанавливается работодателем.

Несоблюдение ПОТ при работе на высоте карается штрафом, а в случае несчастного случая, работодатель может быть привлечен к уголовной ответственности.

Обзор основных мер безопасности для конкурентоспособных организаций

Abstract

Учитывая, что информация является наиболее ценным активом любой организации, информационная безопасность является одной из наиболее важных областей для каждого бизнеса и каждого человека. Глядя на общую картину, примерно 86% всех веб-сайтов имели серьезную уязвимость в 2015 году1. Учитывая эту статистику, меры безопасности, такие как пароли, защита данных, брандмауэры, антивирус, шифрование ОС и мобильных устройств, мониторинг сети и обучение, являются обязательными аспектами защиты. наиболее важные активы организации.

Глядя на общую картину, примерно 86% всех веб-сайтов имели серьезную уязвимость в 2015 году1. Учитывая эту статистику, меры безопасности, такие как пароли, защита данных, брандмауэры, антивирус, шифрование ОС и мобильных устройств, мониторинг сети и обучение, являются обязательными аспектами защиты. наиболее важные активы организации.

В этом документе основное внимание уделяется организационному уровню, а также важности каждого человека в организации. Учитывая стремительное развитие технологий вокруг нас, мы определяем ключевые проблемы безопасности и меры, о которых должна знать организация, а также шаги, направленные на минимизацию общего риска потери данных и информации. Внедрение этих мер безопасности имеет ключевое значение для любой организации, стремящейся продвинуться вперед и получить преимущество над своими конкурентами.

В течение многих лет информационным технологиям часто не уделялось должного внимания, и их рассматривали в качестве второстепенной задачи в организации. В настоящее время, с развитием Интернета, увеличением спроса на связь и усилением конкуренции, современные организации стремятся максимально использовать информационные технологии, чтобы получить конкурентное преимущество на рынке. Информационные технологии являются жизненно важной и неотъемлемой частью всех организаций, от крупных корпораций до малых предприятий.

В настоящее время, с развитием Интернета, увеличением спроса на связь и усилением конкуренции, современные организации стремятся максимально использовать информационные технологии, чтобы получить конкурентное преимущество на рынке. Информационные технологии являются жизненно важной и неотъемлемой частью всех организаций, от крупных корпораций до малых предприятий.

В современном мире, независимо от того, имеет ли организация небольшую сеть, управляемую и контролируемую небольшой группой людей, или несколько крупных баз данных и мэйнфреймов, управляемых большой командой профессионалов, информационные технологии всегда присутствуют в структуре организации. По мере того, как крупные корпорации стремятся максимизировать богатство акционеров и получить преимущество на все более конкурентных нишевых рынках, все больше менеджеров и руководителей высшего звена ищут возможности и потенциальные преимущества, которые обеспечивает сильная структура информационной безопасности. В современном мире инноваций и технологических достижений информационные технологии превращаются из второстепенных в обязательное требование почти во всех аспектах деятельности организаций.

Как упоминалось ранее, информация является одним из самых важных активов любой организации. Имея это в виду, организации должны обеспечивать целостность, конфиденциальность и высокую доступность своих данных. Из-за большого объема конкуренции в мире постоянно существуют угрозы информационной безопасности, которые ставят под угрозу благополучие организации. Чтобы иметь управляемость, конфиденциальность информации и безопасность; организации внедряют различные меры для защиты от потенциальных атак и потери информации.

В этом документе рассматриваются различные меры безопасности, которые организации должны применять для защиты своего самого ценного актива — информации. В этом документе мы приводим аргументы в пользу того, что компании и организации должны делать, чтобы оставаться в безопасности и защищаться от потоков, реализуя следующие меры безопасности 1 .

- Защита данных и различной информации с помощью паролей.

- Защита данных и способы восстановления в случае нарушения мер безопасности организации.

- Создание и внедрение безопасных сред с использованием брандмауэров, антивирусного2 программного обеспечения и шифрования важной информации.3

- Мониторинг сети с целью выявления потенциальных угроз и уязвимостей.

- Обучение технике безопасности и мерам безопасности.

Обзор мер безопасности

Чтобы организации могли поддерживать высокий уровень целостности информации и минимизировать риски, организациям настоятельно рекомендуется применять меры безопасности. Технические и организационные меры безопасности являются практически повседневным требованием для минимизации рисков при сохранении конфиденциальности, управляемости и масштабируемости организации. Меры безопасности, такие как политики и правила, позволяют организации поддерживать, внедрять, администрировать и проверять свою безопасность. При наличии каких-либо угроз или атак на организацию меры помогают снизить любые риски, а также быстро принять меры противодействия.

Крайне важно, чтобы в организациях были приняты строгие меры безопасности, потому что их отсутствие может стать причиной того, что организация останется в бизнесе в течение длительного периода времени и подаст заявление о банкротстве.

Знакомство с паролями

Для организаций, чтобы поддерживать высокий уровень целостности информации и минимизировать риски; одной из наиболее часто применяемых мер безопасности во всех аспектах информационных технологий является защита информации всех видов с использованием паролей. Защита паролем используется практически для всего; начиная от электронной почты, серверов, блогов, личных учетных записей и практически всего, к чему мы имеем доступ. Согласно Webopedia, пароль — это «секретная последовательность символов, позволяющая пользователю получить доступ к файлу, компьютеру или программе» [16]. Просто пароли создаются для обеспечения безопасности и защиты целостности всего, к чему вы обращаетесь; начиная от электронной почты, банковских счетов, баз данных и т. д.

Парольные протоколы и политики

По мере того, как хакеры совершенствуют свои навыки вторжений, они делают все больше и больше в разработке лучших протоколов безопасности и аутентификации. Системы безопасности создаются, чтобы требовать дополнительной сложности пароля, более частой смены пароля, ограничения простых паролей, а также невозможности повторного использования пароля, который использовался ранее. Например, в Национальной футбольной лиге все отделы и команды информационных технологий регулярно проверяются, чтобы предотвратить утечку важных паролей. Поскольку команды собирают много информации, такой как номера кредитных карт и адреса, от своих клиентов всякий раз, когда они покупают билеты на игры или товары, командам необходимо обеспечить безопасность личности своих клиентов. Лига проверяет все системы, в которых хранится эта информация, и ищет уязвимости.

Системы безопасности создаются, чтобы требовать дополнительной сложности пароля, более частой смены пароля, ограничения простых паролей, а также невозможности повторного использования пароля, который использовался ранее. Например, в Национальной футбольной лиге все отделы и команды информационных технологий регулярно проверяются, чтобы предотвратить утечку важных паролей. Поскольку команды собирают много информации, такой как номера кредитных карт и адреса, от своих клиентов всякий раз, когда они покупают билеты на игры или товары, командам необходимо обеспечить безопасность личности своих клиентов. Лига проверяет все системы, в которых хранится эта информация, и ищет уязвимости.

«80% инцидентов безопасности были связаны с использованием слабых административных паролей»

Поскольку пароли так легко угадывать 2 [9], системы изменяются, чтобы требовать от пользователей создавать пароли, которые гораздо труднее подобрать. предполагать. Чтобы пользователи не могли постоянно угадывать пароль до тех пор, пока он не будет правильно угадан, существуют политики, настроенные на блокировку учетных записей после определенного количества неудачных попыток. Согласно отчету о глобальной безопасности Trustwave за 2013 год, в котором проанализировано более 300 взломов в 18 странах; заявил, что «80% инцидентов безопасности были связаны с использованием слабых административных паролей» [3].

Согласно отчету о глобальной безопасности Trustwave за 2013 год, в котором проанализировано более 300 взломов в 18 странах; заявил, что «80% инцидентов безопасности были связаны с использованием слабых административных паролей» [3].

Использование слабых паролей или учетных данных по умолчанию остается одной из основных слабых сторон организаций. Это большая уязвимость, которой часто пользуются хакеры. Хакеры могут легко взломать несложные пароли, написав программу, которая просматривает разные слова в словаре и комбинирует слова с последовательностью чисел. Если в организации нет политики, которая блокирует учетную запись пользователя после нескольких неудачных попыток ввести пароль, организация может быть легко взломана.

Кроме того, в отчете сделан вывод о том, что люди все еще записывают пароли на бумаге, и это представляет большой риск. Поскольку эта бумага плавает по офису или дому, неавторизованные пользователи могут использовать ее для доступа к информации. Также было много случаев, когда такая информация, как пароли, была легко украдена и продана посторонним.

Обучение безопасности паролей

Чтобы свести к минимуму уязвимости, связанные с паролями, организации и отдельные лица должны взять на себя ответственность. В первую очередь, обучение членов организации основным методам обеспечения безопасности, а также передовым методам работы с паролями. Сотрудники, как правило, являются целью всех атак, потому что они используют простые или одинаковые точные пароли для всего [2]. Хакеры и отдельные лица нацеливаются на сотрудников, пытаясь украсть их пароли с помощью фишинговых атак и множества других различных методов. Инвестиции в обучение сотрудников вопросам безопасности чрезвычайно важны.

Многие организации внедряют политики и правила, требующие от отдельных лиц посещения ежеквартальных семинаров, на которых проводится обучение передовому опыту. Организации внедряют дополнительные меры отслеживания, которые отслеживают все аспекты жизненно важных данных; в которых они могут точно определить человека, если это необходимо.

Стандартизация политик и мер безопасности

В настоящее время организациям необходимо стандартизировать реализации безопасности на всех платформах и устройствах. Это упрощает управление благодаря централизованному доступу. Согласно NIST (Национальный институт стандартов и технологий), для установки надежного пароля рекомендуются следующие методы: использование не менее 12 символов, использование не менее одного верхнего регистра, двух специальных символов в качестве комбинации нижнего регистра [14]. NIST рекомендует пользователям не выбирать общие фразы, строку цифр или ваш идентификатор пользователя.

Кроме того, многие аналитики безопасности предлагают не использовать онлайн-генераторы паролей, потому что, если произошло вторжение на сервер, на котором хранятся все файлы cookie от пользователей, посетивших онлайн-генераторы паролей, пользователей можно отследить, а сгенерированные «безопасные» пароли могут быть обнаружены. использоваться для нанесения ущерба инфраструктуре безопасности организации.

Если сотрудники организации будут следовать предложенным выше методам и будут внедрены политики безопасности, при которых пользователи вынуждены периодически менять свой пароль, безопасность организации в целом повысится, и у злоумышленников будет меньше шансов взломать систему.

Защита данных и аварийное восстановление

Защита данных необходима организации для защиты наиболее важных активов организации. Для организации жизненно важно быть информированным о принципах защиты данных и лучших практиках. Организация должна установить политики и процедуры для защиты данных. В случае аварии план защиты данных будет четко определять, как организация может действовать в этих критических ситуациях, включая инциденты высокой срочности. В этом разделе мы обсудим некоторые из основных движущих сил существования защиты данных в организации, некоторые шаги, которые необходимо предпринять для снижения риска, и проанализируем ключевые факторы защиты данных.

Политики и нормативные акты в области защиты данных

В мире, где технологии быстро развиваются, а риски ежедневно возрастают, основными движущими силами реализации защиты данных являются соблюдение нормативных требований и реагирование на инциденты. После бурного начала двадцать первого века правительство установило особые требования к защите данных организаций, работающих в строго регулируемых отраслях, таких как финансовые услуги, здравоохранение и фармацевтика. Например, правительство Соединенных Штатов обязано хранить финансовую информацию в течение длительного времени для аудита и соблюдения требований финансовых учреждений. Это делается для защиты заинтересованных сторон организации и предотвращения повторения ситуации, подобной Enron. В строго регулируемых отраслях существуют определенные требования, которым должны следовать организации. На следующем изображении показана разбивка общего количества угроз финансовым учреждениям в мире за 2013 год.[10]

После бурного начала двадцать первого века правительство установило особые требования к защите данных организаций, работающих в строго регулируемых отраслях, таких как финансовые услуги, здравоохранение и фармацевтика. Например, правительство Соединенных Штатов обязано хранить финансовую информацию в течение длительного времени для аудита и соблюдения требований финансовых учреждений. Это делается для защиты заинтересованных сторон организации и предотвращения повторения ситуации, подобной Enron. В строго регулируемых отраслях существуют определенные требования, которым должны следовать организации. На следующем изображении показана разбивка общего количества угроз финансовым учреждениям в мире за 2013 год.[10]

Организации должны иметь политики для событий, связанных с их данными. То, как организация будет вести себя, и шаги, которые необходимо предпринять в случае бедствия, будут подробно описаны в Плане защиты данных. Согласно выводам McAfee, 50% организаций считают, что высшее руководство склонно вкладывать средства в защиту данных исключительно в результате какого-либо нарушения [18]. Некоторые из причин финансирования усилий по защите данных включают необходимость соблюдения нормативных требований, ответ на недавний инцидент с утечкой данных в организации, чувство ответственности за защиту информационных активов, общественные усилия в отношении нарушений безопасности и, наконец, желание защитить благо компании. репутация. Крайне важно, чтобы компания стремилась быть ответственной и реализовывала эти меры как чувство ответственности за защиту своих активов.

Некоторые из причин финансирования усилий по защите данных включают необходимость соблюдения нормативных требований, ответ на недавний инцидент с утечкой данных в организации, чувство ответственности за защиту информационных активов, общественные усилия в отношении нарушений безопасности и, наконец, желание защитить благо компании. репутация. Крайне важно, чтобы компания стремилась быть ответственной и реализовывала эти меры как чувство ответственности за защиту своих активов.

После выявления риска часть плана защиты данных должна включать разделы с описанием шагов по снижению риска. Чтобы снизить риск, организации должны внедрить постоянный мониторинг соответствия, наблюдения ключевых членов организации, автоматизированные инструменты мониторинга соответствия, оценку рисков, контролируемую самооценку и тестирование аварийного восстановления. Часто по закону организация должна проводить тестирование аварийного восстановления ежегодно или ежеквартально.

Передовые методы защиты данных

Передовые методы защиты данных включают непрерывный мониторинг сети, строгие сетевые политики, действующие инструкции, обучение и тестирование передовых методов. Предприняв организационные усилия по минимизации рисков, компания может стратегически выстроиться так, чтобы следовать обязательным нормативным требованиям и защищать свои активы. Стремясь уменьшить количество инцидентов с утечкой данных, компания должна применять не только один тип мер; рекомендуется реализовать несколько уровней защиты на случай отказа одного из них.

Предприняв организационные усилия по минимизации рисков, компания может стратегически выстроиться так, чтобы следовать обязательным нормативным требованиям и защищать свои активы. Стремясь уменьшить количество инцидентов с утечкой данных, компания должна применять не только один тип мер; рекомендуется реализовать несколько уровней защиты на случай отказа одного из них.

Добавление нескольких уровней защиты — отличный способ предотвратить вторжения и утечку данных, но еще один способ защитить данные — это разработать и внедрить технологические функции, специально предназначенные для привилегированных пользователей. Поскольку хакеры, как правило, сначала атакуют сотрудников компании, пытаясь взломать организацию, крайне важно, чтобы привилегированные пользователи, такие как генеральный директор организации, имели ограниченный доступ к важной документации и файлам, а также зашифровывали исходящие сообщения.

Другим способом защиты данных является использование автоматизированных политик безопасности, которые будут обнаруживать и уведомлять пользователей, например сетевых администраторов, о неправомерном использовании информации конечными пользователями. Если, например, генеральный директор компании, который имеет самое защищенное соединение для исходящей связи в компании для предотвращения фишинговых атак, случайно передает информацию о коммерческой тайне и предстоящих продуктах, действующая политика безопасности предотвратит передачу информации. .

Если, например, генеральный директор компании, который имеет самое защищенное соединение для исходящей связи в компании для предотвращения фишинговых атак, случайно передает информацию о коммерческой тайне и предстоящих продуктах, действующая политика безопасности предотвратит передачу информации. .

Политики аварийного восстановления и их реализация

Политики аварийного восстановления — это просто рекомендации, которые должна иметь организация для соблюдения обязательных правил, установленных государственными органами в случае аварии.

Строго регулируемые отрасли, такие как финансовые услуги, фармацевтика и банковское дело, являются одними из ведущих отраслей, в которых необходимо иметь планы аварийного восстановления.

План аварийного восстановления состоит из руководств, методов и подробного анализа действий организаций в случае аварии. Это показывает, как организация защищена и какие меры организация должна принять в случае стихийного бедствия. Например, организация может защитить все свои данные с помощью удаленных резервных копий. В случае аварии они смогут восстановить данные в другие системы, при этом данные будут удалены. Они продемонстрируют эффективность, протестировав политику.

В случае аварии они смогут восстановить данные в другие системы, при этом данные будут удалены. Они продемонстрируют эффективность, протестировав политику.

Очень важно, чтобы организация защищала свои самые важные активы и постоянно внедряла новейшие политики. Организации, которые обычно не следят за своими наиболее важными политиками, такими как защита данных и политика в случае стихийных бедствий, как правило, являются теми, кто часто подвергается взлому со стороны хакеров.

Брандмауэры

При настройке безопасности информационных технологий для организации брандмауэры являются важной частью для обеспечения безопасности рабочего места. Без настройки брандмауэра рабочее место будет уязвимо для хакеров и вирусов при использовании Интернета. Настройка брандмауэра обычно является первым шагом, который необходимо предпринять, чтобы убедиться, что сеть организации защищена и безопасна в использовании.

Брандмауэры Введение

Брандмауэр — это устройство безопасности для сети организации, которое контролирует, что и кто может получить доступ к сети в любой момент времени [17]. Весь трафик, поступающий в сеть организации из внешнего источника, должен проходить через брандмауэр, чтобы убедиться, что информация, к которой осуществляется доступ, не находится под угрозой. То, как брандмауэр определяет, является ли что-то угрозой или нет, основано на политике брандмауэра, настроенной отделом информационной безопасности. Брандмауэр отфильтрует запрос; проверьте доменное имя и IP-адрес, а также убедитесь, что информация поступает из заранее определенного приемлемого местоположения. Если брандмауэр определяет, что проходящие данные неприемлемы, пользователь все равно может переопределить брандмауэр, чтобы разрешить прохождение трафика, если он считает, что это безопасно. Политику брандмауэра можно обновить, добавив местоположения, которые считаются безопасными, и исключив небезопасные местоположения. Брандмауэры также позволяют пользователям получать доступ к сети извне, если они предоставляют правильные учетные данные, такие как имя пользователя и пароль.

Весь трафик, поступающий в сеть организации из внешнего источника, должен проходить через брандмауэр, чтобы убедиться, что информация, к которой осуществляется доступ, не находится под угрозой. То, как брандмауэр определяет, является ли что-то угрозой или нет, основано на политике брандмауэра, настроенной отделом информационной безопасности. Брандмауэр отфильтрует запрос; проверьте доменное имя и IP-адрес, а также убедитесь, что информация поступает из заранее определенного приемлемого местоположения. Если брандмауэр определяет, что проходящие данные неприемлемы, пользователь все равно может переопределить брандмауэр, чтобы разрешить прохождение трафика, если он считает, что это безопасно. Политику брандмауэра можно обновить, добавив местоположения, которые считаются безопасными, и исключив небезопасные местоположения. Брандмауэры также позволяют пользователям получать доступ к сети извне, если они предоставляют правильные учетные данные, такие как имя пользователя и пароль.

Брандмауэры могут быть как аппаратными, так и программными. Аппаратные брандмауэры устанавливаются как внешний компонент между компьютерной сетью организации и интернет-провайдером. Эти устройства брандмауэра устанавливаются на маршрутизаторы, чтобы упростить работу пользователя, поскольку маршрутизаторы часто используются, когда доступ требуется нескольким пользователям. Программные брандмауэры обычно устанавливаются в операционной системе, которая запускает серверы в организациях или на компьютерах, используемых пользователями, и они полезны для добавления дополнительного уровня защиты.

Аппаратные брандмауэры устанавливаются как внешний компонент между компьютерной сетью организации и интернет-провайдером. Эти устройства брандмауэра устанавливаются на маршрутизаторы, чтобы упростить работу пользователя, поскольку маршрутизаторы часто используются, когда доступ требуется нескольким пользователям. Программные брандмауэры обычно устанавливаются в операционной системе, которая запускает серверы в организациях или на компьютерах, используемых пользователями, и они полезны для добавления дополнительного уровня защиты.

Брандмауэры нового поколения

По мере того, как технологии улучшались с годами, возможности злоумышленников находить способы обхода брандмауэров также улучшались. В результате возникла потребность в расширении возможностей брандмауэров, и эта потребность была удовлетворена с помощью брандмауэров следующего поколения. Вирусы нашли способы обойти традиционные брандмауэры, которые проверяют такие порты, как http и https. Эти вирусы будут получать доступ к сети, используя другие типы веб-приложений, которые не обнаруживаются брандмауэрами.

В теории все звучит великолепно, но какие функции безопасности нового поколения делают брандмауэры нового поколения лучше? Несмотря на то, что между старыми и новыми брандмауэрами есть много общего, брандмауэры следующего поколения включают в себя такие функции, как интегрированная система предотвращения вторжений (IPS), предотвращение потери данных (DLP), поддержка двух стеков IPv4 и IPv6 и встроенный безопасный беспроводной контроллер.

Без установки брандмауэра ваша сеть будет подвержена всем типам угроз, распространяющихся по Интернету. Хакеры смогут получить доступ к важной информации о вашей организации, а вирусы и черви могут нанести ущерб ИТ-сети и аппаратной инфраструктуре вашей организации. Продолжение на следующей странице »

[1] «10 крупных компаний с недавними серьезными нарушениями безопасности». GoLocalProv. н.п., н.д. Веб. 27 июля 2014 г.

[2] 2009 г., 7:05 утра по московскому времени, 2 сентября. «Угроза безопасности, поскольку люди используют один и тот же пароль на всех веб-сайтах». Телеграф. Телеграф Медиа Групп, 09Февраль 2009 г. Интернет. 24 июля 2014 г.

[3] «Отчет о глобальной безопасности Trustwave за 2013 г.». Trustwave Holdings, Inc. Веб. 27 июля 2014 г.

[4] Брэндом, Рассел. «Google работает над сквозным шифрованием для Gmail». Грань. The Verge, 21 апреля 2014 г. Интернет. 7 июля 2014 г.

Грань. The Verge, 21 апреля 2014 г. Интернет. 7 июля 2014 г.

[5] «Шифрование обеспечивает защиту» The Economic Times. н.п., н.д. Веб. 27 июля 2014 г.

[6] Хоули, Дэн. «Лучший антивирус 2014 года». Путеводитель по Томсу. Np, 1 апреля 2014 г. Интернет. 25 июля 2014 г.

[7] Хозен, Фред. «Шифрование». Что такое шифрование? Search Security, 10 июля 2006 г. Интернет. 27 июля 2014 г.

[8] «Статьи о политике информационной безопасности — рекомендации — обучение». Университет политики безопасности. н.п., н.д. Веб. 27 июля 2014 г.

[9] Джонсон, Калеб. «Мошенничество с Hotmail раскрывает самый распространенный пароль: 123456». Переключено. Huffington Post, 7 октября 2009 г. Интернет. 7 июля 2014 г.

[10] Лаборатория Касперского. «Финансовые киберугрозы в 2013 году. Часть 1: Фишинг» Securelist.com. SECURELIST. 2 апреля 2014 г. Интернет. 27 июля 2014 г.

[11] Мужчина, Бьянка. «10 основных мер безопасности данных, которые должен принять каждый бизнес». Инсайдер бизнеса. Business Insider, Inc., 8 июня 2010 г. Интернет. 7 июля 2014 г.

Инсайдер бизнеса. Business Insider, Inc., 8 июня 2010 г. Интернет. 7 июля 2014 г.

[12] Макдауэлл, Минди. «Совет по безопасности (ST04-005)». Понимание антивирусного программного обеспечения. Департамент внутренней безопасности, 28 февраля 2013 г. Интернет. 7 июля 2014 г.

[13] «Раскрыто: секретная кампания АНБ по взлому и подрыву безопасности в Интернете». Главные новости RSS. н.п., н.д. Веб. 7 июля 2014 г.

[14] Шнайер, Брюс. «Пароли не взламываются, но верно то, как мы их выбираем». Хранитель. Guardian News and Media, 13 ноября 2008 г. Интернет. 7 июля 2014 г.

[15] «5 кибератак, с которыми вы, скорее всего, столкнетесь». ИнфоМир. н.п., н.д. Веб. 7 июля 2014 г.

[16] «Что такое сетевые топологии?» Webopedia.com. Webopediam, 5 мая 2011 г. Интернет. 7 июля 2014 г.

[17] «Что такое брандмауэр?» Пало-Альто Сети. н.п., н.д. Веб. 27 июля 2014 г.

[18] «Передовой опыт в области защиты данных — опрос специалистов-практиков в области ИТ и ИТ-безопасности в США» Mcafree. com. Институт Понемона и McAfee. Октябрь 2011. Интернет. 27 июля 2014 г.

com. Институт Понемона и McAfee. Октябрь 2011. Интернет. 27 июля 2014 г.

Примечания

- Безопасность WhiteHate. (2015). «Статистический отчет по безопасности веб-сайтов WhiteHat Security 2015». Получено с: https://www.whitehatsec.com/press-releases/featured/2015/05/21/pressrelease.html

- Все меры безопасности потенциально могут быть рассмотрены в более подробном масштабе в отдельной статье. В этом документе просто рассматривается, как организации могут реализовать функции безопасности и какую пользу это может им принести.

- Одна из причин, по которой пароли легко подобрать, заключается в том, что в настоящее время люди просто выбирают самые простые пароли, которые они могут запомнить, такие как «пароль» и «qwerty» [9].]

- Память включает в себя как ОЗУ, так и в некоторых случаях ПЗУ, единственное, что никогда не сканируется, — это режим ядра ОС

Что такое меры сетевой безопасности?

Меры сетевой безопасности

Меры сетевой безопасности — это меры безопасности, которые вы добавляете в свои сети для защиты конфиденциальности, целостности и доступности. Эти элементы управления продолжают развиваться, но есть много фундаментальных знаний, которые легко доступны. Требуются усилия, чтобы не допустить злоумышленников в вашу сеть. С этой целью работают брандмауэры, прокси и шлюзы.

Эти элементы управления продолжают развиваться, но есть много фундаментальных знаний, которые легко доступны. Требуются усилия, чтобы не допустить злоумышленников в вашу сеть. С этой целью работают брандмауэры, прокси и шлюзы.

Опасно предполагать, что эти устройства полностью защитят вашу сеть от злоумышленников. В конце концов хакеры находят способ проникнуть внутрь. Известный хакер Кевин Митник заявляет о 100-процентном успехе при запуске тестирования на проникновение против компаний, которые наняли его для проверки сетевой безопасности.

Всегда есть вход. Безопасность требует постоянной работы, чтобы учиться, развиваться и опережать хакеров. Также очень важно иметь планы реагирования на инциденты и команды на случай проникновения хакеров9.0005

Брандмауэр

Брандмауэр блокирует или разрешает прохождение трафика. Трафик, разрешенный для прохождения через брандмауэр, указывается в его конфигурации в зависимости от типа трафика и потребностей бизнеса. Самая важная передовая практика безопасности с брандмауэром заключается в том, что он должен блокировать весь трафик по умолчанию. Затем его следует настроить для разрешения только определенного трафика к известным службам. Конфигурация брандмауэра имеет решающее значение, поэтому знания администратора брандмауэра имеют решающее значение.

Самая важная передовая практика безопасности с брандмауэром заключается в том, что он должен блокировать весь трафик по умолчанию. Затем его следует настроить для разрешения только определенного трафика к известным службам. Конфигурация брандмауэра имеет решающее значение, поэтому знания администратора брандмауэра имеют решающее значение.

Брандмауэры работают на разных уровнях модели взаимодействия открытых систем Международной организации по стандартизации (ISO OSI). Обычно все, что называется брандмауэром, находится на уровнях 2-5. Если брандмауэр находится на уровне 7, его часто называют прокси-сервером или шлюзом. Исключением является брандмауэр веб-приложений (WAF), который использует слово брандмауэр и находится на уровне 7. Брандмауэр анализирует информацию, найденную на том уровне модели OSI, на котором он работает.

Вот несколько примеров того, как брандмауэр может работать на разных уровнях:

- Уровень 2 — канал передачи данных — он может принять решение о блокировке или переадресации на основе адреса управления доступом к среде (MAC) в кадре.

- Уровень 3 — сеть — он может принять решение о блокировке или переадресации на основе адреса интернет-протокола (IP) в пакете.

- Уровень 4 — транспорт — он может принять решение о блокировке или переадресации на основе номера порта протокола управления передачей (TCP) в дейтаграмме.

- Уровень 5 — сеанс — он может принять решение о блокировке или переадресации на основе информации протокола реального времени (RTP).

- Уровень 7 — данные — он может принять решение о блокировке или переадресации на основе приложения или службы приложений.

Брандмауэр настроен со списком правил, которые иногда называют политиками. Брандмауэр использует этот список правил, чтобы определить, что делать с трафиком после его поступления на брандмауэр. Правила работают сверху вниз.

Брандмауэр сравнивает только что полученный кадр или пакет с первым правилом в списке. Если он соответствует типу трафика этого правила, он следует инструкциям для этого правила. В правиле может быть сказано, что трафик может проходить, или что его следует заблокировать и отбросить.

В правиле может быть сказано, что трафик может проходить, или что его следует заблокировать и отбросить.

Если фрейм или пакет не соответствует первому правилу, межсетевой экран сравнивает его со вторым правилом и так далее. Если трафик не соответствует одному из явно определенных правил, брандмауэр будет следовать последнему правилу, которое должно отбрасывать трафик.

Прокси-сервер

Прокси-брандмауэр находится на уровне 7 модели OSI. Когда прокси-сервер получает трафик, он обрабатывает кадр или пакет вверх по уровням. Например, если кадр удаляется на уровне 2, заголовки пакетов удаляются на уровне 3 и так далее, пока на уровне 7 не останутся только данные.0005

Соединение безопасности транспортного уровня (TLS) завершается на уровне 4, и с этого момента данные находятся в открытом тексте внутри прокси-сервера. Затем прокси анализирует передаваемые данные, что было бы невозможно на более низких уровнях из-за шифрования. Это позволяет устройству анализировать намного больше данных, чем стандартный брандмауэр. Обычно это требует больше времени или вычислительной мощности, чем брандмауэр, но дает больший контроль над пользовательским трафиком.

Обычно это требует больше времени или вычислительной мощности, чем брандмауэр, но дает больший контроль над пользовательским трафиком.

Шлюз

Термин «шлюз» имеет разные значения в зависимости от того, с кем вы разговариваете. Шлюз традиционно представлял собой аппаратное обеспечение, которое располагалось между двумя сетями. Средний шлюз сегодня имеет элемент брандмауэра. Например, в шлюз Microsoft Azure встроен WAF. Таким образом, шлюз в настоящее время является спорным типом брандмауэра.

Системы обнаружения и предотвращения вторжений

Следующей задачей является обнаружение вторжений в сеть с помощью систем обнаружения вторжений (IDS). Эти устройства являются пассивными. Они наблюдают за прохождением сетевого трафика и регистрируют подозрительный трафик. IDS может быть в сети или на конечном устройстве. В зависимости от того, где он находится, он называется IDS на основе сети (NIDS) или IDS на основе хоста (HIDS).

NIDS обычно подключается к порту tap или span коммутатора. Это означает, что трафик передается к месту назначения без помех, а его копия отправляется на span-порт NIDS для анализа. Если это HIDS, то он находится на ноутбуке, планшете, сервере и т. д. Большинство HIDS не анализируют трафик в реальном времени, а вместо этого анализируют журналы трафика постфактум.

Это означает, что трафик передается к месту назначения без помех, а его копия отправляется на span-порт NIDS для анализа. Если это HIDS, то он находится на ноутбуке, планшете, сервере и т. д. Большинство HIDS не анализируют трафик в реальном времени, а вместо этого анализируют журналы трафика постфактум.

В какой-то момент производители вывели эти устройства на новый уровень. Если они могут обнаружить атаку, почему бы просто не удалить подозрительные кадры или пакеты на устройстве, а не просто сообщать об этом. Так появились системы предотвращения вторжений (IPS). IPS также могут быть сетевыми (NIPS) или хостовыми (HIPS).

Это замечательная идея, но у нее есть обратная сторона. IPS должен знать, что такое хороший трафик, а что нет. Это можно сделать с помощью файлов сигнатур или можно научиться.

Виртуальная частная сеть (VPN)

Следующее, что нужно решить, это как защитить данные, голос или видео, которые передаются везде, где кто-то может их подслушать. Это включает в себя корпоративную или домашнюю сеть и вне этих сетей, например, через Интернет или в сети поставщика услуг.

Это включает в себя корпоративную или домашнюю сеть и вне этих сетей, например, через Интернет или в сети поставщика услуг.

Шифрование устраняет эту проблему, делая данные нечитаемыми без ключа. Для данных в пути существует несколько вариантов шифрования. Они следующие:

- Secure Socket Layer (SSL)/Transport Layer Security (TLS)

- Безопасная оболочка (SSH)

- Безопасность интернет-протокола (IPsec)

SSL/TLS

SSL/TLS используется с 1995 года для защиты подключений через браузер. Netscape изобрел SSL. Версии 2.0 и 3.0 использовались до тех пор, пока Инженерная рабочая группа Интернета (IETF) не приняла и не переименовала ее. Это произошло в 1999, когда America Online (AOL) купила Netscape. Теперь TLS 1.3 (RFC 8446) является последней версией. TLS используется не только для соединений на основе браузера. Он также используется для пользовательского VPN-подключения для подключения к офису.

SSL/TLS — это протокол транспортного уровня, который использует TCP-порт 443 при подключении к браузеру.

SSH

SSH — это метод шифрования, наиболее часто используемый для удаленного входа в систему. Сетевые администраторы используют SSH для удаленного входа в систему и администрирования сетевых устройств, таких как маршрутизаторы и коммутаторы. Его обычно считают заменой Telnet, который представляет собой незашифрованный протокол удаленного входа в систему уровня 7, хотя его также можно использовать для VPN-соединений. SSH указан в IETF RFC 4253. Он использует TCP-порт 22.

IPsec

IPsec — это протокол сетевого уровня, обеспечивающий шифрование и проверку целостности для любого типа соединения. Существует множество различных документов IETF RFC, которые определяют различные части того, что считается IPsec. RFC 6071 предлагает дорожную карту, показывающую, как эти документы соотносятся друг с другом.

IPsec поддерживает два протокола безопасности: заголовок проверки подлинности (AH) и инкапсуляцию полезной нагрузки безопасности (ESP).

- AH используется для обеспечения аутентификации и целостности источника данных.

Реализации IPsec не обязательно должны поддерживать AH. AH шифрует заголовок IP-пакета.

Реализации IPsec не обязательно должны поддерживать AH. AH шифрует заголовок IP-пакета. - Все реализации IPsec должны поддерживать ESP, который обеспечивает аутентификацию источника данных, целостность и конфиденциальность. ESP шифрует полезную нагрузку IP-пакета.

Предотвращение утечки данных и управление цифровыми правами

Защита интеллектуальной собственности (ИС) по-прежнему вызывает озабоченность. ИС включает в себя руководства, процессы, проектную документацию, данные исследований и разработок и т. д. Есть два основных вопроса. Первый заключается в хранении конфиденциальной информации, а второй — в обеспечении того, чтобы информацию мог увидеть только тот, кому вы хотите ее увидеть. Классификация данных и управление доступом — это две из многих вещей, используемых для надлежащего управления доступом.

Обеспокоенность по поводу неправомерной утечки данных из вашего бизнеса можно контролировать с помощью технологии предотвращения утечки данных (DLP). Он отслеживает конфиденциальную информацию в потоках данных, таких как электронные письма или передача файлов.

Он отслеживает конфиденциальную информацию в потоках данных, таких как электронные письма или передача файлов.

Если программное обеспечение DLP получает конфиденциальную информацию, такую как номер кредитной карты, оно блокирует или останавливает передачу. Он также может зашифровать его, если это более подходящее действие. Вопрос в том, что ваша компания хочет контролировать и как она хочет, чтобы сеть реагировала, когда программное обеспечение DLP обнаруживает эти данные.

DRM использует технологию управления доступом к IP. Если вы использовали Kindle, iTunes, Spotify, Netflix или Amazon Prime Video, вы использовали программное обеспечение DRM. Программное обеспечение позволяет вам смотреть видео, читать книгу или слушать музыку после того, как вы приобрели ее у продавца. Бизнес-примером является управление Cisco доступом к руководствам по курсам после того, как клиент приобрел курс.

Javelin и LockLizard — другие примеры технологий DRM, которые предприятия могут использовать для управления распространением контента. Технология DRM использует контроль доступа, который определяет, как долго кто-то может использовать контент, можно ли его распечатать, можно ли им поделиться и т. д. Параметры основаны на желаниях владельца ИС.

Технология DRM использует контроль доступа, который определяет, как долго кто-то может использовать контент, можно ли его распечатать, можно ли им поделиться и т. д. Параметры основаны на желаниях владельца ИС.

Журналы, мониторинг и SIEM

Возможно, самые важные меры безопасности, которые может принять предприятие, включают обнаружение и исправление проблем с безопасностью. Отправной точкой является регистрация. Практически все системы в сети или подключенные к ней должны генерировать журналы.

Бизнес сам определяет, что именно регистрировать. Это могут быть попытки входа в систему, потоки трафика, пакеты, предпринятые действия или даже каждое нажатие клавиши пользователем. Решение о том, что регистрировать, должно основываться на склонности бизнеса к риску, чувствительности активов и уязвимостях систем.

Все эти системы должны создавать журналы:

Системы в сети

- Маршрутизаторы и коммутаторы

- IDS и IPS

- Брандмауэры

Системы, подключенные к сети

- Серверы

- Ноутбуки

- Камеры

- Настольные и мобильные телефоны

- Базы данных

- Все устройства Интернета вещей (IoT)

Это приводит к огромному количеству записанных событий.